WS

Size: a a a

2020 May 01

Могу /../etc/passwd =)

I

вообще стоит проверить Policy программы, далеко не все любят постэксплуатацию

ну а так всякие конфиги поискать для веб приложения с кредами

может быть исходники

/etc/shadow

169.254.169.254 (ssrf в интернал апи и чтение секретов)

/home/ диры всякие

логи веб сервера (/var/logs/...)

ну а так всякие конфиги поискать для веб приложения с кредами

может быть исходники

/etc/shadow

169.254.169.254 (ssrf в интернал апи и чтение секретов)

/home/ диры всякие

логи веб сервера (/var/logs/...)

h

бампану свой вопрос: можно раскрутить ssrf в gogs, который не могут пофиксить уже миллион лет? на хосте есть redis, и в теории можно было бы через него раскрутить до rce, но в gogs нет crlf injection :(

I

ну шо ты как маленький, возьми, поставь да поресерчи!

заодно цвешек настрижешь

заодно цвешек настрижешь

h

справедливо

WS

вообще стоит проверить Policy программы, далеко не все любят постэксплуатацию

ну а так всякие конфиги поискать для веб приложения с кредами

может быть исходники

/etc/shadow

169.254.169.254 (ssrf в интернал апи и чтение секретов)

/home/ диры всякие

логи веб сервера (/var/logs/...)

ну а так всякие конфиги поискать для веб приложения с кредами

может быть исходники

/etc/shadow

169.254.169.254 (ssrf в интернал апи и чтение секретов)

/home/ диры всякие

логи веб сервера (/var/logs/...)

Пасиб

I

потом статью на медиум, в Кавычку и на зеронайтс вебвилладж осенью

᠌

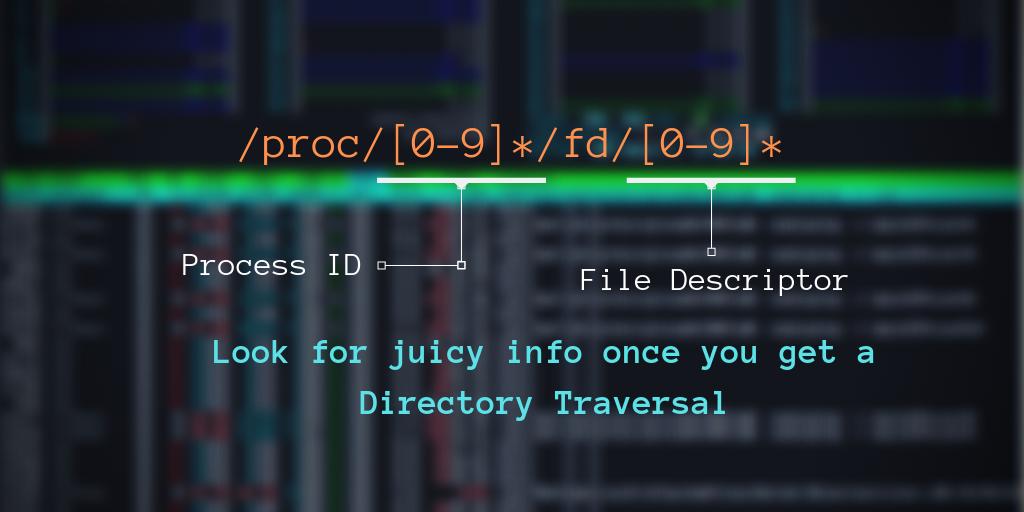

Как раскачать Path Traversal для повышения severity (хочу из High до Critical)? В какие диры заглянуть?

DR

Как раскачать Path Traversal для повышения severity (хочу из High до Critical)? В какие диры заглянуть?

можно попробывать в /proc/ покопаться, мало ли в переменных окружения или аргументах что-то сенсетивное

WS

DR

можно попробывать в /proc/ покопаться, мало ли в переменных окружения или аргументах что-то сенсетивное

Разумно заглянуть в гости к procfs:

• /proc/self/environ – переменные окружения

• /proc/self/task/1/environ – переменные окружения

• /proc/self/cmdline – команда, которой был запущен процесс

• /proc/net/tcp – соединения tcp

• /proc/net/route – интерфейсы

• /proc/version – ОС версия

• /proc/self/status – информация о ресурсах процесса

• /proc/self/environ – переменные окружения

• /proc/self/task/1/environ – переменные окружения

• /proc/self/cmdline – команда, которой был запущен процесс

• /proc/net/tcp – соединения tcp

• /proc/net/route – интерфейсы

• /proc/version – ОС версия

• /proc/self/status – информация о ресурсах процесса

WS

Дополню:

/proc/mounts

/proc/net/arp

/etc/motd

/etc/mysql/my.cnf

/proc/net/route

/proc/sched_debug

/proc/self/environ

/home/$USER/.bash_history

/home/$USER/.ssh/id_rsa

/var/run/secrets/kubernetes.io/serviceaccount

/proc/self/cwd/index.php

/proc/mounts

/proc/net/arp

/etc/motd

/etc/mysql/my.cnf

/proc/net/route

/proc/sched_debug

/proc/self/environ

/home/$USER/.bash_history

/home/$USER/.ssh/id_rsa

/var/run/secrets/kubernetes.io/serviceaccount

/proc/self/cwd/index.php

I0

Вот это хорошая тема, /home/$USER/.ssh/id_rsa

Один раз так с бэкап сервера на основной забросило)

Один раз так с бэкап сервера на основной забросило)

NK

А раз уж мы пошли по статьям, недавняя RCE в ClickHouse

TB

Дополню:

/proc/mounts

/proc/net/arp

/etc/motd

/etc/mysql/my.cnf

/proc/net/route

/proc/sched_debug

/proc/self/environ

/home/$USER/.bash_history

/home/$USER/.ssh/id_rsa

/var/run/secrets/kubernetes.io/serviceaccount

/proc/self/cwd/index.php

/proc/mounts

/proc/net/arp

/etc/motd

/etc/mysql/my.cnf

/proc/net/route

/proc/sched_debug

/proc/self/environ

/home/$USER/.bash_history

/home/$USER/.ssh/id_rsa

/var/run/secrets/kubernetes.io/serviceaccount

/proc/self/cwd/index.php

Некоторые только же из под рута доступны?

WS

Некоторые только же из под рута доступны?

Судя по пустым ответам в большинстве случаев в моей баге - да

I

Вот это хорошая тема, /home/$USER/.ssh/id_rsa

Один раз так с бэкап сервера на основной забросило)

Один раз так с бэкап сервера на основной забросило)

Там был паблик ключ?

B

Обычно приват

B

id_rsa.pub - с пабликом

I

но зачем кому-то хранить приват в хоум дире?