BF

Size: a a a

2020 April 28

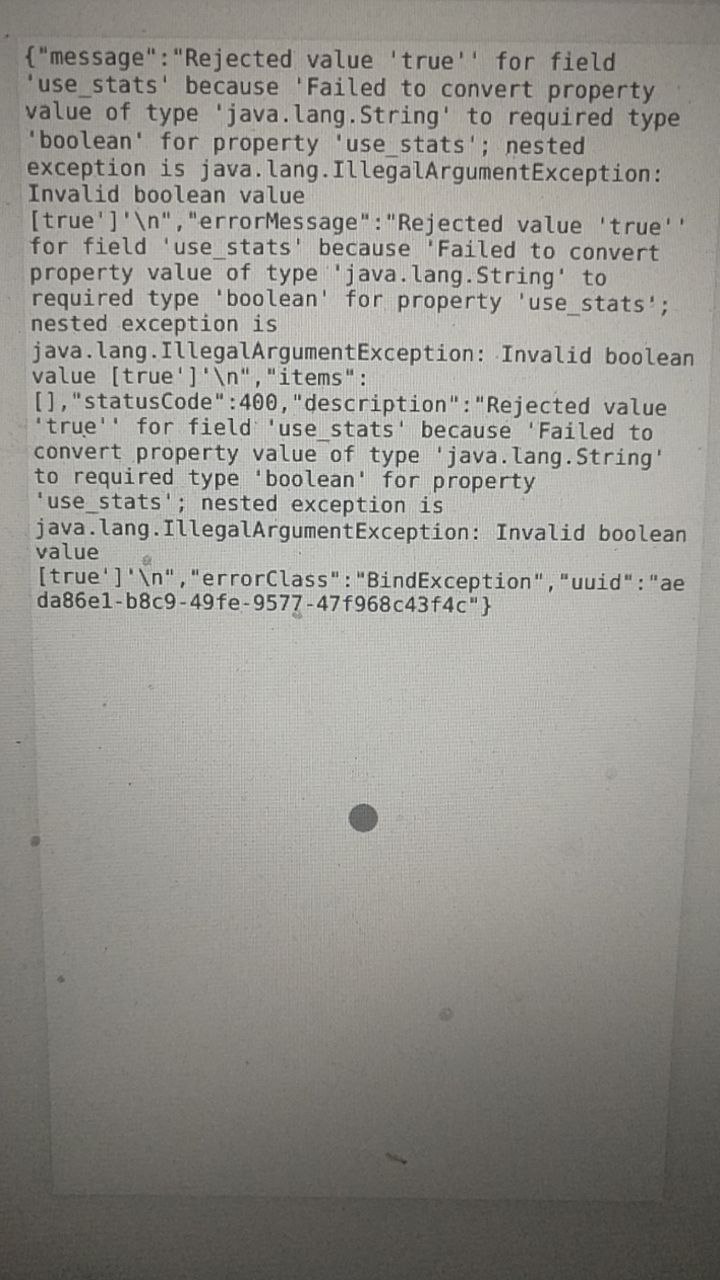

try boolean based techniques

GD

try boolean based techniques

99% что не заработает

BF

99% что не заработает

Если бы там просто ожидалось любое число, то было бы попроще. Но тут либо 0, либо 1

I

Там же приведение типов происходит

GD

Если бы там просто ожидалось любое число, то было бы попроще. Но тут либо 0, либо 1

Любое число? ошибка же про то, что он не может типа стринг к булеану привести

I

Какой еще булеан бейзед

BF

Любое число? ошибка же про то, что он не может типа стринг к булеану привести

В ряде случаев можно ввести в string значение, которое будет истолковано как integer. В SQL, например, такая возможность присутствует. Но вот насчёт жабы не знаю

BF

Надеюсь понятно объяснил

GD

в яве всё более строго

d

Ya trying boolean based but how can check for 404 as correct response instead of 200 code.

d

In sqlmap

P

Уникальные ресерчеры есть, но не все вокруг - уникальные ресерчеры, и нормальная сертификация - хорошее начало пути.

Опять же, одна из целей осцп - выработать собственную методологию тестирования на проникновение (ну уж хотя бы небольшой читшит-то точно).

Ну и игнорировать требования бизнеса... понятно, что это неинтересно и вообще пусть манагеры там в своём бизнысе ковыряются, но текущие реалии таковы, что решение о выделении денег на пентест принимает бизнес. Бизнес же ставит цели пентеста (мы же все тут понимаем, что найти наибольшее количество багов - это довольно нечастая цель пентеста?), а значит имеет смысл как минимум учитывать это (а вообще-то и соответствовать неплохо).

Понятное дело, что это не так сильно касается багбаунти в силу специфики, но в плане пентеста умение общаться с бизнесом оочень важно.

Не говоря уже о том, что сертификация полезна при поиске работы.

Опять же, одна из целей осцп - выработать собственную методологию тестирования на проникновение (ну уж хотя бы небольшой читшит-то точно).

Ну и игнорировать требования бизнеса... понятно, что это неинтересно и вообще пусть манагеры там в своём бизнысе ковыряются, но текущие реалии таковы, что решение о выделении денег на пентест принимает бизнес. Бизнес же ставит цели пентеста (мы же все тут понимаем, что найти наибольшее количество багов - это довольно нечастая цель пентеста?), а значит имеет смысл как минимум учитывать это (а вообще-то и соответствовать неплохо).

Понятное дело, что это не так сильно касается багбаунти в силу специфики, но в плане пентеста умение общаться с бизнесом оочень важно.

Не говоря уже о том, что сертификация полезна при поиске работы.

Хорошее начало пути? А с чего начать исходя из опыта посоветуешь?

A

В моём случае - определённо да.

На момент начала лаб я в принципе нормально понимал веб, так как пришёл в безопасность из мира веб-разработки. Но сильно не хватало практики, что в целом наверсталось с ОСЦП.

Из минусов вебной части осцп я бы отметил то, что во многих случаях ты первичный пробив идёт через простой пароль - этого там слишком много, кмк.

С линуксами я не дружил до осцп, но это, опять же, наверстывается за лабы - в этом плане курс вполне хорош, начинает прям с азов и даёт тебе бОльшую часть того, что тебе стоит знать о кали для успешного хакинга.

Плюс сам экзамен -это довольно интересный опыт. Малость стрессуешь из-за того, что за тобой наблюдает проктор, но в какой-то момент это проходит. В конце концов, такое и в реальности бывает, когда вредный заказчик требует присутствия своего специалиста при пентесте.

На момент начала лаб я в принципе нормально понимал веб, так как пришёл в безопасность из мира веб-разработки. Но сильно не хватало практики, что в целом наверсталось с ОСЦП.

Из минусов вебной части осцп я бы отметил то, что во многих случаях ты первичный пробив идёт через простой пароль - этого там слишком много, кмк.

С линуксами я не дружил до осцп, но это, опять же, наверстывается за лабы - в этом плане курс вполне хорош, начинает прям с азов и даёт тебе бОльшую часть того, что тебе стоит знать о кали для успешного хакинга.

Плюс сам экзамен -это довольно интересный опыт. Малость стрессуешь из-за того, что за тобой наблюдает проктор, но в какой-то момент это проходит. В конце концов, такое и в реальности бывает, когда вредный заказчик требует присутствия своего специалиста при пентесте.

P

А вот у меня опыта в веб разработке нет.

P

Тут и там из ютуб роликов нахватался основ джанго и джава скрипт, чтоб понимание было

I

P

Спасибо

I

A

Тут и там из ютуб роликов нахватался основ джанго и джава скрипт, чтоб понимание было

ну вот именно в контексте осцп js не роляет вообще. Мне бывали нужны питон и баш (который я до начала лаб, опять же, не видел в глаза), и могу сказать, что у меня с того времени остались однострочники, единожды написанные и используемые в работе довольно часто.

Мне трудно оценить, насколько хорошо осцп даёт понимание именно вебных атак, но по аналогии с другими его разделами - вполне хватит для того, чтобы въехать.

Сейчас осцпшный учебник распух уже в два раза по сравнению с тем, что было при моей сдаче, интересно было бы взглянуть, конечно, хотя бы ради раздела с AD, да негде

Мне трудно оценить, насколько хорошо осцп даёт понимание именно вебных атак, но по аналогии с другими его разделами - вполне хватит для того, чтобы въехать.

Сейчас осцпшный учебник распух уже в два раза по сравнению с тем, что было при моей сдаче, интересно было бы взглянуть, конечно, хотя бы ради раздела с AD, да негде