🔎

Как Сбербанк собирает согласие на обработку биометрии

⚠️Сбербанк собирает согласие на сбор и обработку биометрических данных без нормального информирования своих клиентов об этом.

• 👤 Если говорить о биометрических данных, то пока самым интересным сектором для их применения в частном бизнесе является банкинг. Суть простая — биометрия может добавить дополнительный слой безопасности в отношения между банком и клиентом, тем самым отрезав ряд совсем глупых мошенников.

• ⏳Однако, законодательное регулирование отрасли пока слегка пробуксовывает — из-за величины Сбербанка, складывается ситуация, похожая на рынок переводов между картами: то есть, есть Сбербанк, который держит 80% рынка, и есть система от ЦБ РФ, присоединяться к котобой Сбербанк не торопится без должной мотивации.

• 💬 С биометрией дело обстоит так: есть Единая биометрическая система (ЕБС), ей управляет Ростелеком. Сбербанк против ЕБС, потому что у него есть своя система, в которой сбор данных — проще и уже «миллионы» клиентов.

• ❓Да, внезапно возникает вопрос — а что, действительно миллионы клиентов Сбербанка в России дали осознанное согласие на предоставление своих биометрических данных?

А что, действительно миллионы знают, что они его дали?

Поскольку я его недавно «дал» (разумеется, не осознанно), давайте я расскажу, как это выглядело.

📌 Процедура

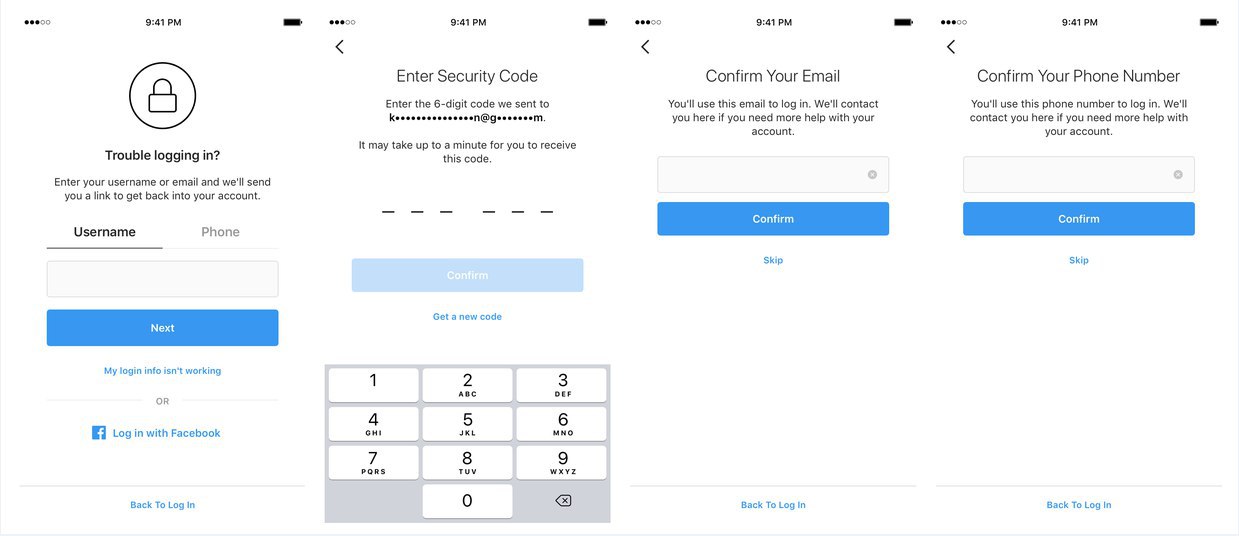

✔️ Началось все с того, что приложение «Сбербанк.Онлайн» стало предлагать ту самую биометрию предоставить. Я нажимал кнопочку «Не сейчас», но я не отказывался совсем. Я хотел больше узнать, что будет собираться и как.

✔️ Потом я пришел в отделение банка, прямиком в кассу, снять денег с карточки. И дальше произошло чудесное.

✔️ Кассир попросила вставить карту для подтверждения операции снятия. Я посмотрел на экран терминала, а там мелким шрифтом было написано что-то про биометрию.

✔️ Это и было мое мотивированное и осознанное согласие: кассир говорит «вставьте карточку».

✔️ То есть, еще раз: в замечательной системе Сбербанка («блокчейн», «бигдата», «машин лернинг») просто зажглась галочка «Пусть подпишет согласие». Информация об этом появилась у кассира, а та, не объясняя ничего, просто говорит: оставьте карту, введите ПИН-код и согласитесь.

✔️ Для снятия денег окошко терминала выглядит, разумеется, иначе.

✔️ Мог ли я полностью прочитать то, на что я соглашаюсь, с экрана терминала? Нет, конечно. Это маленький экран, а согласие, думаю, достаточно длинное. Можно ли вообще так собирать согласие? Конечно, нет. Это не может быть мотивированное и осведомленное согласие.

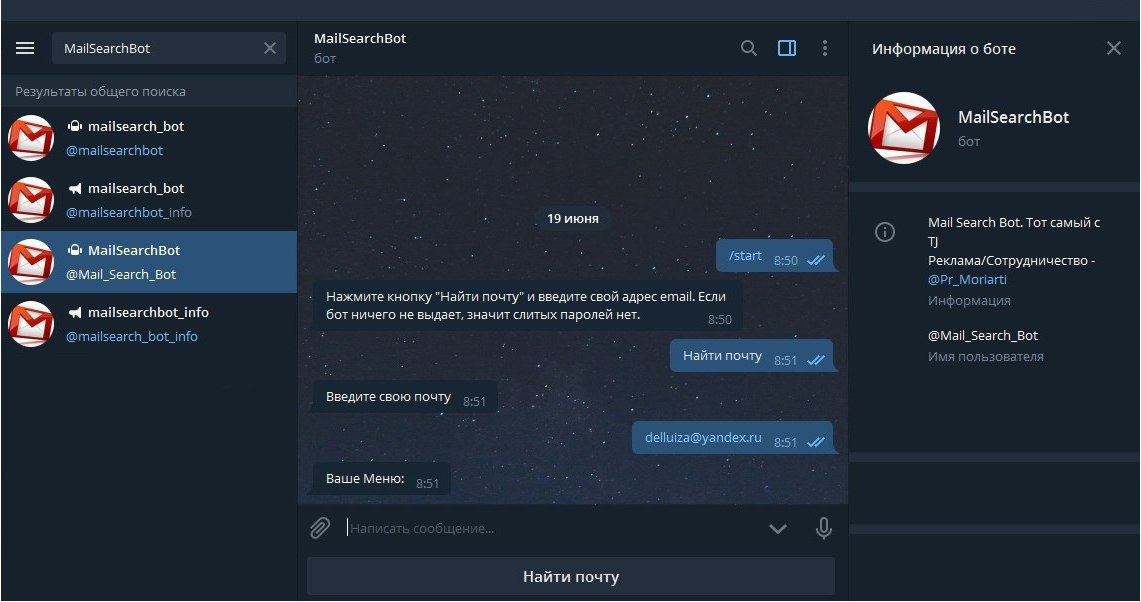

❓Обращение в Сбербанк 👩🏼💻📞 «Блокчейн», «бигдата», «машин лернинг» не помогли ассистенту в чате банка узнать, давал ли я согласие на обработку биометрии. Меня отправили звонить на горячую линию.

✅ На горячей линии подтвердили, что я действительно дал согласие, но как конкретно и когда — такой информации у них нет. Еще бы.

Выводы:

❗️Сбербанк собирает согласие на обработку биометрических данных при помощи терминала и Вашей карты с вводом ПИН-кода.

❗️Не надейтесь, что Вы сможете прочитать это согласие целиком в таком случае. Максимум 2-3 строчки текста.

❗️Разумеется, что сама кассир не объясняет (и не факт, что знает) о том, что Вы подписываете.

❗️Именно поэтому Сбербанк обладает биометрией миллионов клиентов.

@SingleSecurity 🛡