DD

Size: a a a

2019 July 23

Суть в том что втовем примере получается что никто не в курсе функционального назначения двери, ни хозяин, ни установщик) то есть дверь есть, а зечем - не важно)

DD

Но вообще мне кажется ты путаешь причину и следствие. Дверь для того меру обеспечить, а не мера для того чтоб поставить дверь)

DP

Dmitry Darensky

Суть в том что втовем примере получается что никто не в курсе функционального назначения двери, ни хозяин, ни установщик) то есть дверь есть, а зечем - не важно)

Жизненно, увы... Серверная оборудована СКУД, и на вопрос, почему не используется получаю ответ: поставят на контроль и придется допускаться каждый раз...

2019 July 24

AK

Dmitry Ponomarev

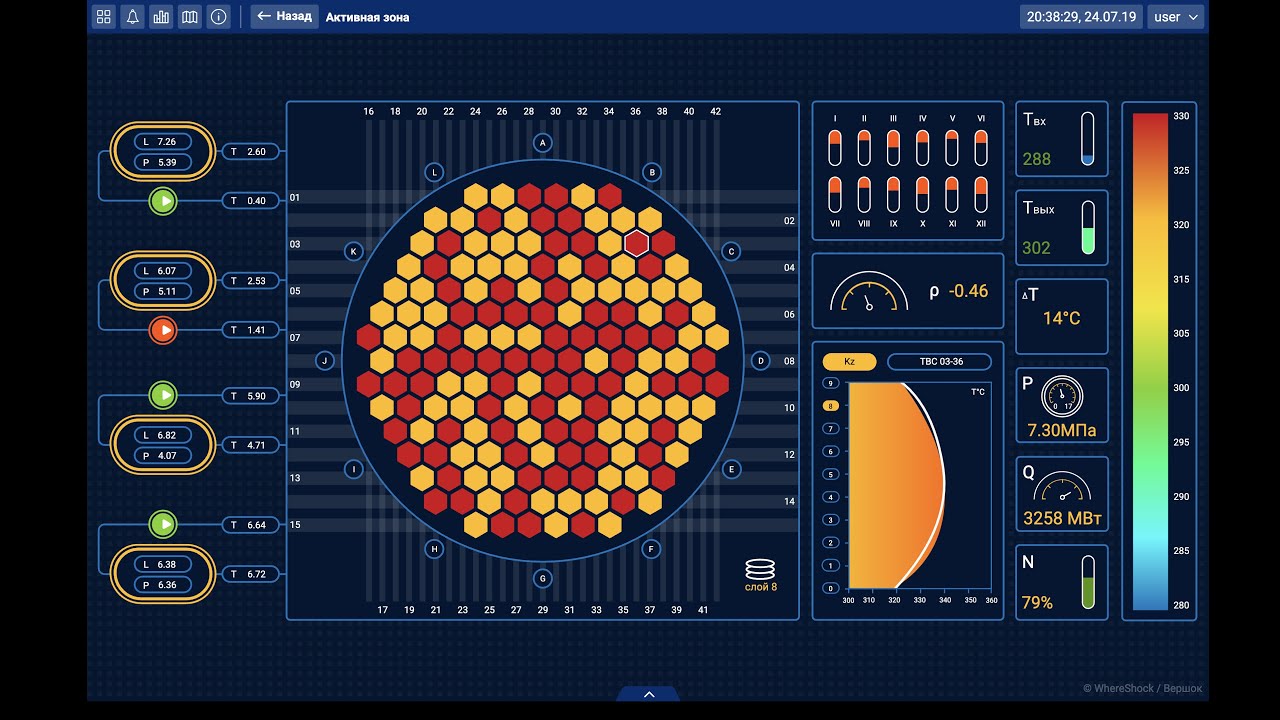

Не согласен. Толку от того что видят, но не реагируют? Мы такие ситуации наблюдаем в реальности. Весь дашборд красный, а инженерам/операторам/ИБшникам пофиг, пока система не рухнет. :(

Так это легко исправить

NK

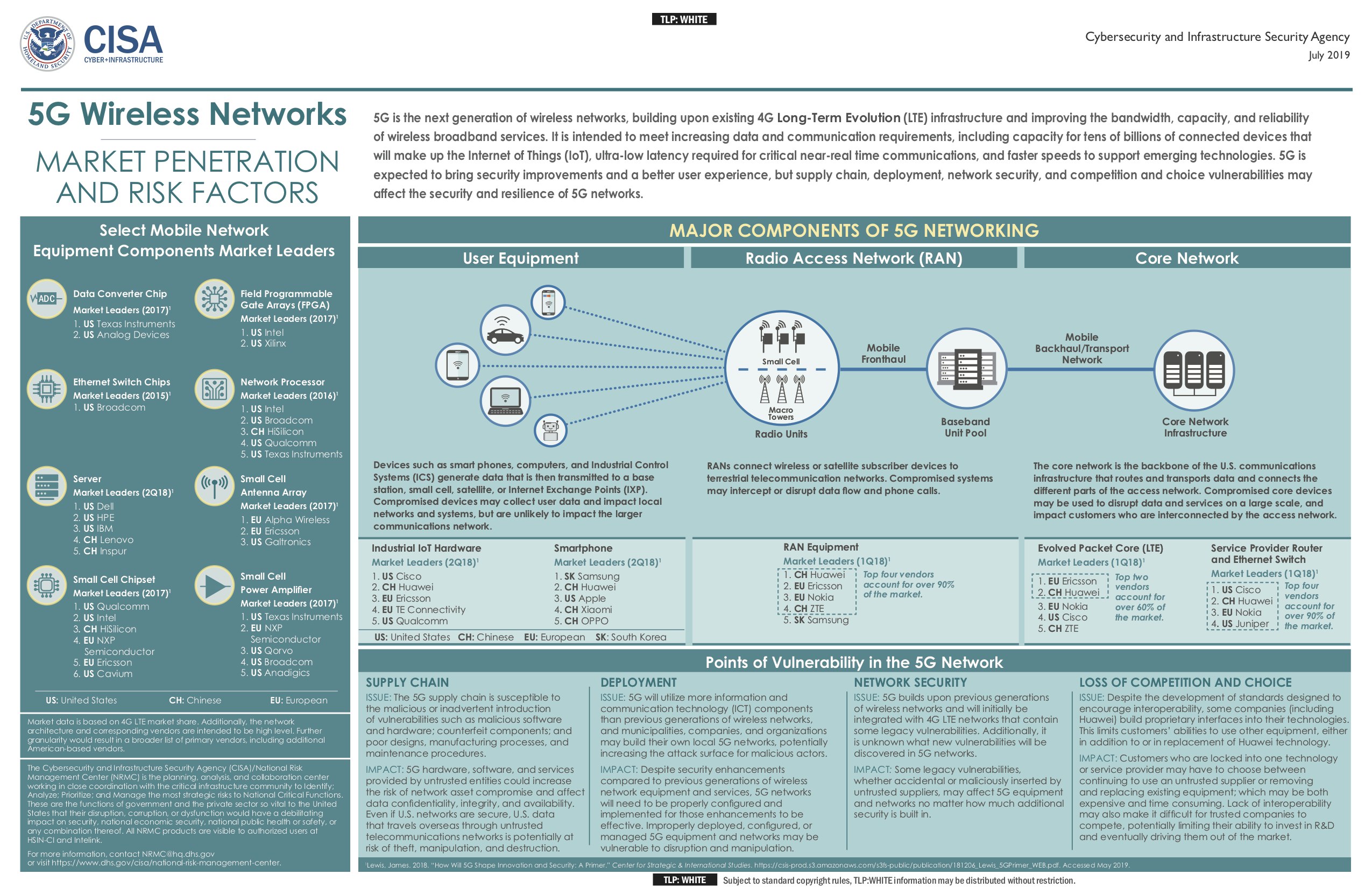

Агентство кибербезопасности и безопасности инфраструктуры (The Cybersecurity and Infrastructure Security Agency — CISA) выпустило инфографику о факторах риска беспроводных сетей 5G.

https://www.dhs.gov/sites/default/files/publications/pdm19028_5g_risk_characterizationc_v14_05july2019.pdf

https://www.dhs.gov/sites/default/files/publications/pdm19028_5g_risk_characterizationc_v14_05july2019.pdf

NK

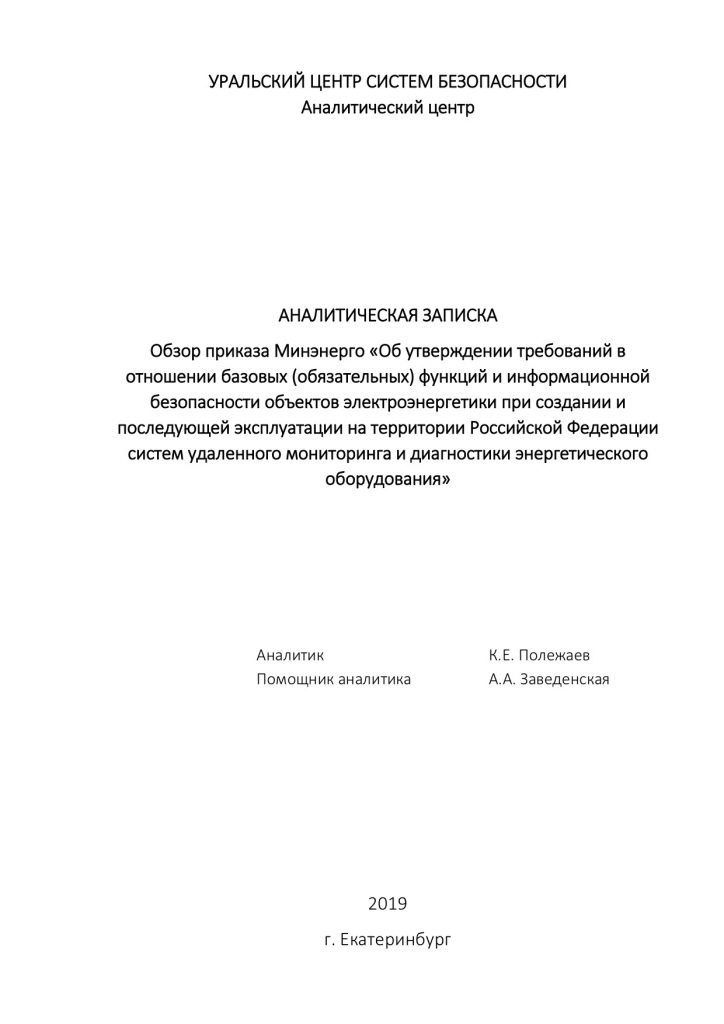

Настоящая Аналитическая записка содержит обзор опубликованного на официальном интернет-портале правовой информации 18 февраля 2019 года Приказа Министерства энергетики Российской Федерации от 06.11.2018 № 1015 «Об утверждении требований в отношении базовых (обязательных) функций и информационной безопасности объектов электроэнергетики при создании и последующей эксплуатации на территории Российской Федерации систем удаленного мониторинга и диагностики энергетического оборудования» (Зарегистрирован 15.02.2019 № 53815). Приказ вступает в силу по истечении шести месяцев со дня его официального опубликования, т.е. с 18 августа 2019 года.

NK

Аналитическая записка «Обзор приказа Минэнерго РФ от 6 ноября 2018 года N 1015» (про СУМиД) https://www.ussc.ru/news/novosti/obzor-prikaza-minenergo-rf-ot-6-noyabrya-2018-goda-1015/

NK

IMPROPER RESTRICTION OF XML EXTERNAL ENTITY REFERENCE CWE-611

This vulnerability is triggered when input passed to the XML parser is not sanitized while parsing the XML project and/or template file (.frc2). Once a user opens the file, the attacker could read arbitrary files.

UNCONTROLLED RESOURCE CONSUMPTION CWE-400

This vulnerability can be triggered when an attacker provides the target with a rogue project file (.frc2). Once a user opens the rogue project, CPU exhaustion occurs, which causes the software to quit responding until the application is restarted.

https://www.us-cert.gov/ics/advisories/icsa-19-204-01

This vulnerability is triggered when input passed to the XML parser is not sanitized while parsing the XML project and/or template file (.frc2). Once a user opens the file, the attacker could read arbitrary files.

UNCONTROLLED RESOURCE CONSUMPTION CWE-400

This vulnerability can be triggered when an attacker provides the target with a rogue project file (.frc2). Once a user opens the rogue project, CPU exhaustion occurs, which causes the software to quit responding until the application is restarted.

https://www.us-cert.gov/ics/advisories/icsa-19-204-01

A

Updated Karagany Malware Targets Energy Sector | Secureworks

https://www.secureworks.com/research/updated-karagany-malware-targets-energy-sector

https://www.secureworks.com/research/updated-karagany-malware-targets-energy-sector

A

Karagany использовал только Energetic Bear, насколько я помню

NK

Вакансия в Kaspersky

Research Developer в команду исследования и разработки технологий защиты индустриальных объектов и Интернета вещей с использованием машинного обучения для обнаружения аномалий в технологическом и сетевом трафике

https://hh.ru/vacancy/31865332

Research Developer в команду исследования и разработки технологий защиты индустриальных объектов и Интернета вещей с использованием машинного обучения для обнаружения аномалий в технологическом и сетевом трафике

https://hh.ru/vacancy/31865332

2019 July 25

MY

AS

ID:183434266

И кто-нибудь видел тестирование на реальный уровень детектирование атак для iDS? Я давно ищу хотя бы что-нибудь на эту тему и пока ничего не нашел ..

Похоже на ответ, если не превратится конечно в Потёмкинскую деревню. Как это у нас иногда бывает

http://safe.cnews.ru/news/top/2019-07-25_vlasti_vydadut_dengi_na_sozdanie_kiberpoligona

http://safe.cnews.ru/news/top/2019-07-25_vlasti_vydadut_dengi_na_sozdanie_kiberpoligona

NK

Вакансия в Лабораторию Касперского

Инженер-программист АСУ ТП в команду разработки парсеров промышленных протоколов для решения Kaspersky Industrial Cybersecurity (KICS) for Networks

https://hh.ru/vacancy/32628130

Инженер-программист АСУ ТП в команду разработки парсеров промышленных протоколов для решения Kaspersky Industrial Cybersecurity (KICS) for Networks

https://hh.ru/vacancy/32628130

NK

Вакансия в РусГидро ИТ сервис

Главный эксперт Группы аналитики информационной безопасности

Требования:

...

Понимание принципов построения и работы сетей АСУ ТП верхнего уровня;

https://hh.ru/vacancy/32663619

Главный эксперт Группы аналитики информационной безопасности

Требования:

...

Понимание принципов построения и работы сетей АСУ ТП верхнего уровня;

https://hh.ru/vacancy/32663619

NK

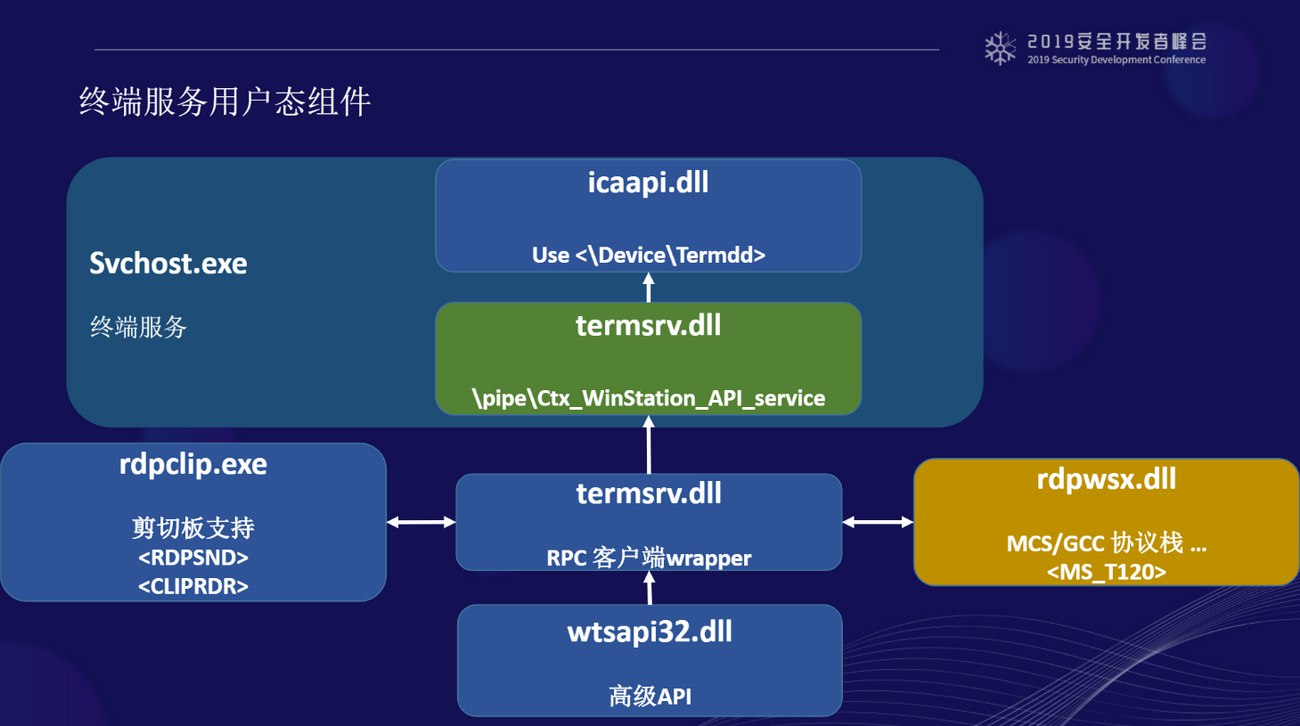

Угроза становится еще опасней!

...Если раньше ИБ-специалисты полагали, что эксплоиты для BlueKeep появятся в широком доступе где-то в середине августа, когда завершатся конференции Black Hat и Defcon в Лас-Вегасе, то теперь они склонны предположить, что это произойдет раньше...

https://xakep.ru/2019/07/24/bluekeep-slides/

...Если раньше ИБ-специалисты полагали, что эксплоиты для BlueKeep появятся в широком доступе где-то в середине августа, когда завершатся конференции Black Hat и Defcon в Лас-Вегасе, то теперь они склонны предположить, что это произойдет раньше...

https://xakep.ru/2019/07/24/bluekeep-slides/