IO

Size: a a a

2020 December 03

ну работает же

RR

Можно.

Простыми очередями делается? Куда копать?

А

Правило реагирует не на "подключения", а на пакеты.

Оно дропает входящие пакеты.

А при исходящем подключении - ответные пакеты назад к тебе в этом соединении - как раз и будут входящими.

Поэтому в самом верху цепочки размещают правило accept established,related

Оно дропает входящие пакеты.

А при исходящем подключении - ответные пакеты назад к тебе в этом соединении - как раз и будут входящими.

Поэтому в самом верху цепочки размещают правило accept established,related

Действительно, помогло.

Большое спасибо)

Большое спасибо)

FF

Простыми очередями делается? Куда копать?

В вики.

ГП

Артур

Действительно, помогло.

Большое спасибо)

Большое спасибо)

Какой кошмар...

А

Какой кошмар...

Да кошмар, забыл походу про это.

см

Сегодня столькнулось с 1й фигней. есть 2 роутера по Ipsec. весь трафик проходит нормально кроме локальных сайтов. например zimbra,bitrix в городе 1, не открывает в городе 2. но с внешки нормально. Чо за нах?

ГП

Может все таки дефаулт? Он отличный. В нем нет ничего лишнего.

А

@flydvorkin, теперь получается все исходящие с роутера и девайсов в локалке возможны, все входящие соединения на роутер дропаются.

Ещё это в самый низ нужно добавить и всё?

Самое нижнее расположение лучше всего для производительности будет?

/ip firewall filter

add action=drop chain=forward in-interface-list=WAN

Ещё это в самый низ нужно добавить и всё?

Самое нижнее расположение лучше всего для производительности будет?

/ip firewall filter

add action=drop chain=forward in-interface-list=WAN

А

Может все таки дефаулт? Он отличный. В нем нет ничего лишнего.

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

Как то многовато, не правда ли?)

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

Как то многовато, не правда ли?)

F

Артур

@flydvorkin, теперь получается все исходящие с роутера и девайсов в локалке возможны, все входящие соединения на роутер дропаются.

Ещё это в самый низ нужно добавить и всё?

Самое нижнее расположение лучше всего для производительности будет?

/ip firewall filter

add action=drop chain=forward in-interface-list=WAN

Ещё это в самый низ нужно добавить и всё?

Самое нижнее расположение лучше всего для производительности будет?

/ip firewall filter

add action=drop chain=forward in-interface-list=WAN

Да, именно так. А для пущей понятности тут 3 раза порекомендовали изучить структуру дефолтного файрвола. Там все именно так и есть.

Сверху цепочки - accept established,related, ниже свои правила, внизу drop !LAN (т.е. из WAN)

Сверху цепочки - accept established,related, ниже свои правила, внизу drop !LAN (т.е. из WAN)

А

Да, именно так. А для пущей понятности тут 3 раза порекомендовали изучить структуру дефолтного файрвола. Там все именно так и есть.

Сверху цепочки - accept established,related, ниже свои правила, внизу drop !LAN (т.е. из WAN)

Сверху цепочки - accept established,related, ниже свои правила, внизу drop !LAN (т.е. из WAN)

Ну на днях точно стоит почитать литературы на данную тему, просто тут просили здесь и сейчас сделать.

VP

сергей мижаков

Сегодня столькнулось с 1й фигней. есть 2 роутера по Ipsec. весь трафик проходит нормально кроме локальных сайтов. например zimbra,bitrix в городе 1, не открывает в городе 2. но с внешки нормально. Чо за нах?

Малопонятные условия, но покопайте в сторону попадания трафика в политики и НАТ

FF

сергей мижаков

Сегодня столькнулось с 1й фигней. есть 2 роутера по Ipsec. весь трафик проходит нормально кроме локальных сайтов. например zimbra,bitrix в городе 1, не открывает в городе 2. но с внешки нормально. Чо за нах?

Маршрутизация.

ST

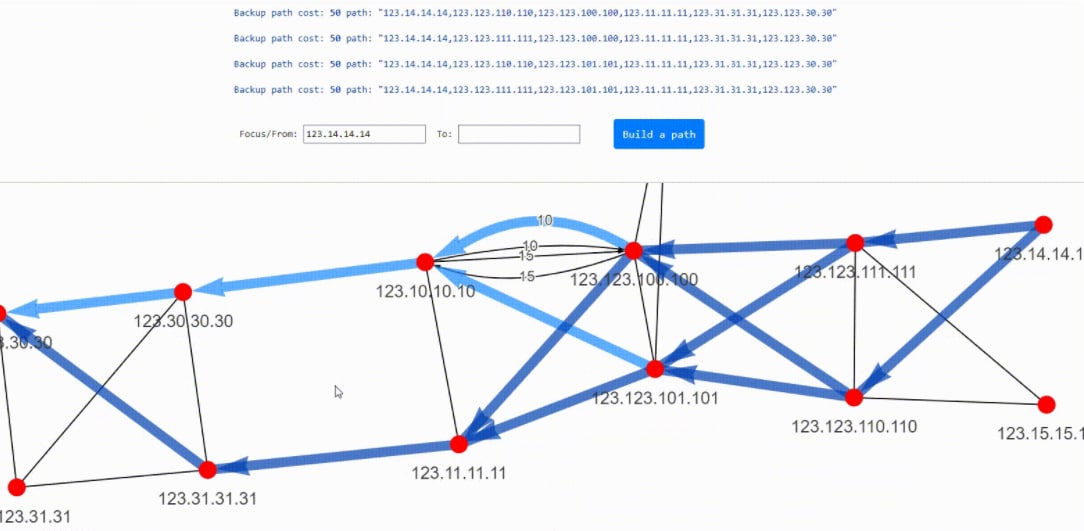

Я уже писал про Topolograph- инструмент- веб приложение, который позволяет анализировать OSPF топологию offline. Буквально на днях @Vadims06 сообщил, что добавил новую фичу MST - Minimum Shortest Tree.

Он демонстрирует реальную картину трафика по всей сети OSPF через построение всех действительных (кратчайших) путей от всех узлов к узлу.

Вадим, крутой инструмент, спасибо!-👍

Я готов внести посильную помощь!-👌

Мне не интересно! -😏

Хотите дать комментарии и улучшить проект? Айда в чат - https://t.me/automate_devnet

Больше ресурсов вы можете найти по хештегам:

#ospf #topolograph #mst

Он демонстрирует реальную картину трафика по всей сети OSPF через построение всех действительных (кратчайших) путей от всех узлов к узлу.

Вадим, крутой инструмент, спасибо!-👍

Я готов внести посильную помощь!-👌

Мне не интересно! -😏

Хотите дать комментарии и улучшить проект? Айда в чат - https://t.me/automate_devnet

Больше ресурсов вы можете найти по хештегам:

#ospf #topolograph #mst

ST

Может кому интересно будет

ГП

Артур

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

Как то многовато, не правда ли?)

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

Как то многовато, не правда ли?)

Нет, все нормально

А

Нет, все нормально

Ну я допилю правила себе на днях думаю.

По сути задача простая, блочить ВСЁ что не разрешено.

По сути задача простая, блочить ВСЁ что не разрешено.

ГП

Один из самых компактных грамотных фаерволов

VP

Артур

Ну я допилю правила себе на днях думаю.

По сути задача простая, блочить ВСЁ что не разрешено.

По сути задача простая, блочить ВСЁ что не разрешено.

Этой задаче дефолтный фаерволл микротика по цепочке форвард не соответствует. )