🔥

Краткий анализ недавнего исследования целевых атак на Российские НИИ от Dr.Web 🔥

Приветствуем всех читателей

@webware. Сегодня мы проведём краткий анализ исследования атак на российские НИИ от Dr.WEB. Если хотите прочитать 60 страниц исследования целиком,

здесь страница со ссылкой на скачивание файла pdf, в котором приведено полное содержание отчета по целевым атакам.

Осенью 2020 года в вирусную лабораторию «Доктор Веб» поступило обращение от одного из российских научно-исследовательских центров. В ходе расследования было обнаружено, что посторонние пользователи попали в сеть НИИ ещё в 2017 году. Атака была, безусловно, целевая, использовались специализированные бэкдоры для ее осуществления. Кроме того, анализ кода показал, что, вероятнее всего, в сети присутствовала не одна APT-группа.

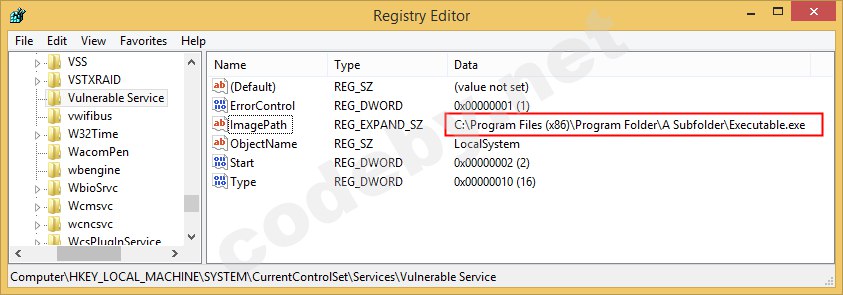

Первая группа попала в инфраструктуру осенью 2017 года, обозначив свое появление установкой BackDoor.Farfli.130, являющимся модификацией известного Gh0st RAT. На этом группировка хакеров не остановились, установив позже Trojan.Mirage.12 в 2019 и BackDoor.Siggen2.3268 в 2020 году.

Вторых гостей система НИИ увидела через два года, примерно в апреле 2019 года. Они дали старт заражению, использовав BackDoor.Skeye.1. К слову, он же был позже обнаружен в сети другого НИИ.

Если в вышеупомянутых случаях предельно ясны факты «Что? Кто? Когда?» (да, почти как название телевизионной игры), BackDoor.RemShell.24 появился непонятно откуда, то есть непонятно, какая из групп оставила этот бэкдор.

На основе имеющихся данных не удалось установить название первой группы, однако анализ используемых вредоносов показал, что действует она с 2015 года.

Вторая группа достаточно известна и была описана компанией Proofpoint. Исследователи из Dr.Web считают, что это TA428. Предположение взято не с неба, есть парочка достаточно веских доказательств:

● Ранее BackDoor.Skeye.1 и Trojan.Loader.661 использовались в рамках одной атаки, при этом второй вредонос — инструмент TA428.

● Анализ бэкдоров выявил, что они пересекаются в адресах управляющих серверов и в инфраструктуре сети с бэкдорами, которые использует TA428.

На пятой странице документа с исследованием построена полноценная схема связей между использованными в атаке на НИИ вирусами и теми, что обычно использует TA428.

Прочитайте отчет целиком, чтобы рассмотреть схемы и сравнение кода из некоторых бэкдоров. В нем же описан принцип действия упомянутых в исследовании программ.

До новых встреч!