Сокрытие Reverse TCP shellcode в PE-файле | Часть 1

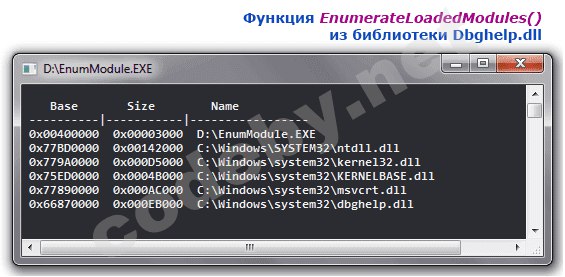

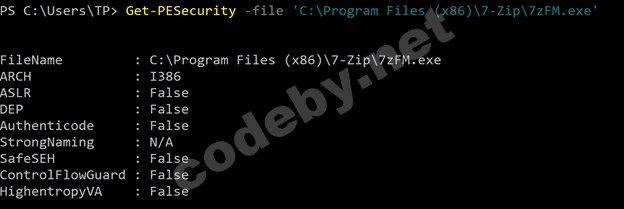

Иноязычное описание данного метода является достаточно большим. В связи с этим, я решил разделить его на 2, более мелкие части. Приятного ознакомления. Предположим, что во время проведения тестирования на проникновение вам понадобилось получить доступ к определённому устройству исследуемой организации. На этом этапе, вы можете создать PE-файл бэкдор с помощью собственного шелл-кода, без увеличения размера исполняемого файла или изменения его предполагаемой функциональности. Как это можно реализовать и при этом не привлечь внимание антивирусов? О способе доставки и писать нечего. Смоделируем такую ситуацию: после проведения сбора информации о тестируемой организации, вы узнали, что большое количество сотрудников использует определенное программное обеспечение. Тогда, методом социальной инженерии, есть шанс проникнуть в сеть жертвы. Для этого понадобится отправить некоторому объекту (сотруднику) фишинговое сообщение с ссылкой для загрузки «Обновленной версии этой программы», которая на самом деле является бэкдор-бинарным файлом. Мы также обсудим различные методы затруднения обнаружения бэкдора в PE-файле. На каждом этапе основное внимание уделяется тому, чтобы файл с бэкдором был полностью не обнаружимым. Слово «не обнаруживаемый» здесь используется в контексте статического анализа времени сканирования. Для изучения описываемых далее действий желательно понимание формата PE-файла, сборки x86 и отладки.

Читать:

https://codeby.net/threads/sokrytie-reverse-tcp-shellcode-v-pe-fajle-chast-1.76810/#backdoor #pe #reverse