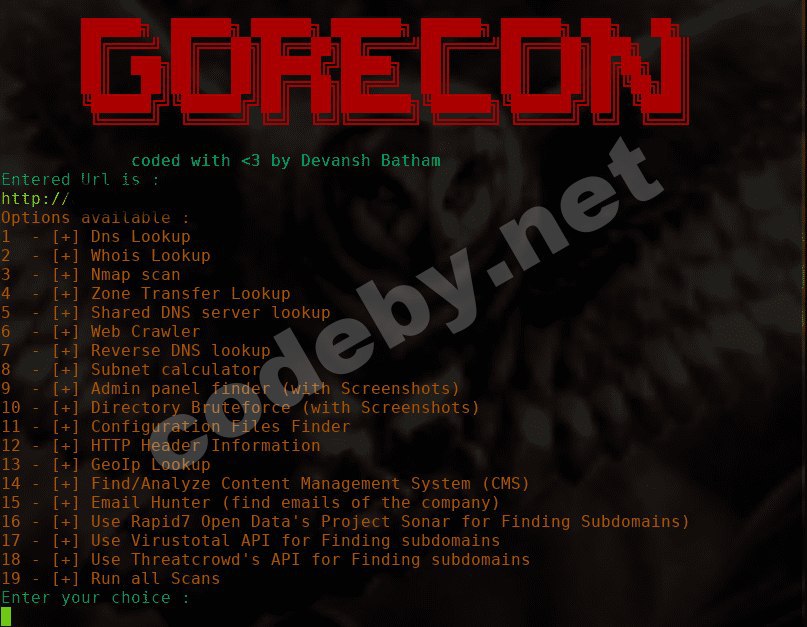

«ТЕСТИРОВАНИЕ WEB ПРИЛОЖЕНИЙ НА ПРОНИКНОВЕНИЕ»

Старт обучения 01 июня 2020

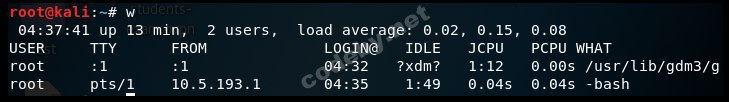

- Погружение в мир пентеста;

- Самые актуальные методы пассивного сбора информации о web приложении;

- Базовые и продвинутые техники активного фаззинга;

- Эксплуатация и защита от всех видов современных уязвимостей веб приложений;

- Повышение привелегий на скомпроментированном сервере;

- Социальная инженерия для пентестера и защита от неё;

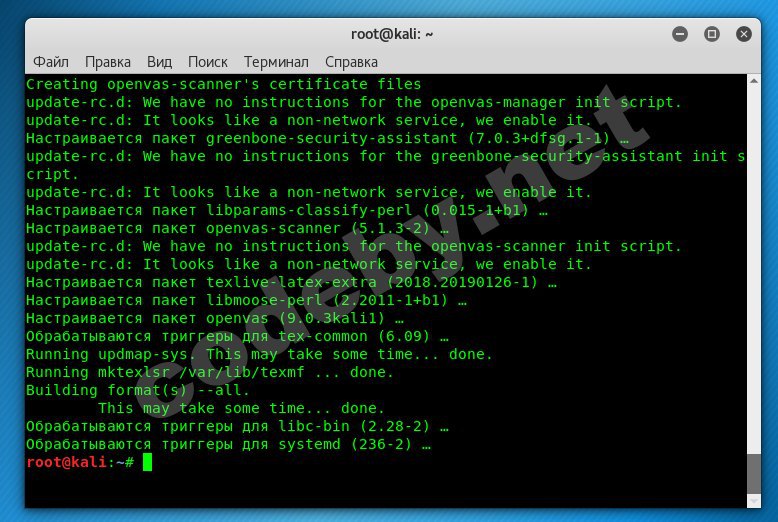

- Практическая лаборатория для продвинутой эксплуатации уязвимостей.

Узнать подробности и записаться на курс можно здесь:

https://codeby.net/threads/kurs-testirovanie-veb-prilozhenij-na-proniknovenie.64482/#обучение