A

Size: a a a

2021 May 20

Программа работает только на windows

С

Думай здесь. Это все, что надо знать

BW

Приветы. Вопрос будет по поводу пентеста или "этичного хакинга". Есть множество отзывов от людей заканчивающих курсы по изучению конкретного языка программирования с последующим трудоустройством, у меня самого лично есть знакомый кто после прохождения курса Python нашел работу на 2к зелени , а другой товарищ на 1к по специальности QA инженер. Вопрос в следующем: как обстоят дела с выпускниками в сфере информационной безопасности? Сложно найти работу ?

ПП

Если стоит цель найти работу - обычно находят

r

Скорее всего труднее, причем намного. Чем рядовому программисту. Ибо вакансий не так много

ВС

'S.E.Облако' заблокирован (( 'В связи с нарушением авторских прав'. Это как-то лечится, или можно уже плакать начинать?((

ВС

а 'S.E.Book' живой пока.. срочно кидаться спасать мануалы из огня и учить наизусть, или чего((

C

Hello, this is Telegram Support.

Representatives of attributor.com made a complaint https://t.me/s_e_oblako is infringing on their copyright.

Такое сообщение я получил сегодня в 2 часа ночи. Обоссаная конторка attributor.com подала жалобы на сотни публикаций в нашем облаке @S_E_oblako.

Ну чтож, если этот канал отлетел в бан, то я сделаю другое облако а все публикации будут дублироваться в приватный канал и восстанавливаться в случае повторной блокировки.

Информация должна быть бесплатной и доступной. Я буду публиковать материал и дальше, в любом случае и при любых обстоятельствах.

Representatives of attributor.com made a complaint https://t.me/s_e_oblako is infringing on their copyright.

Такое сообщение я получил сегодня в 2 часа ночи. Обоссаная конторка attributor.com подала жалобы на сотни публикаций в нашем облаке @S_E_oblako.

Ну чтож, если этот канал отлетел в бан, то я сделаю другое облако а все публикации будут дублироваться в приватный канал и восстанавливаться в случае повторной блокировки.

Информация должна быть бесплатной и доступной. Я буду публиковать материал и дальше, в любом случае и при любых обстоятельствах.

b

Открытие Phdays Юбилей

NK

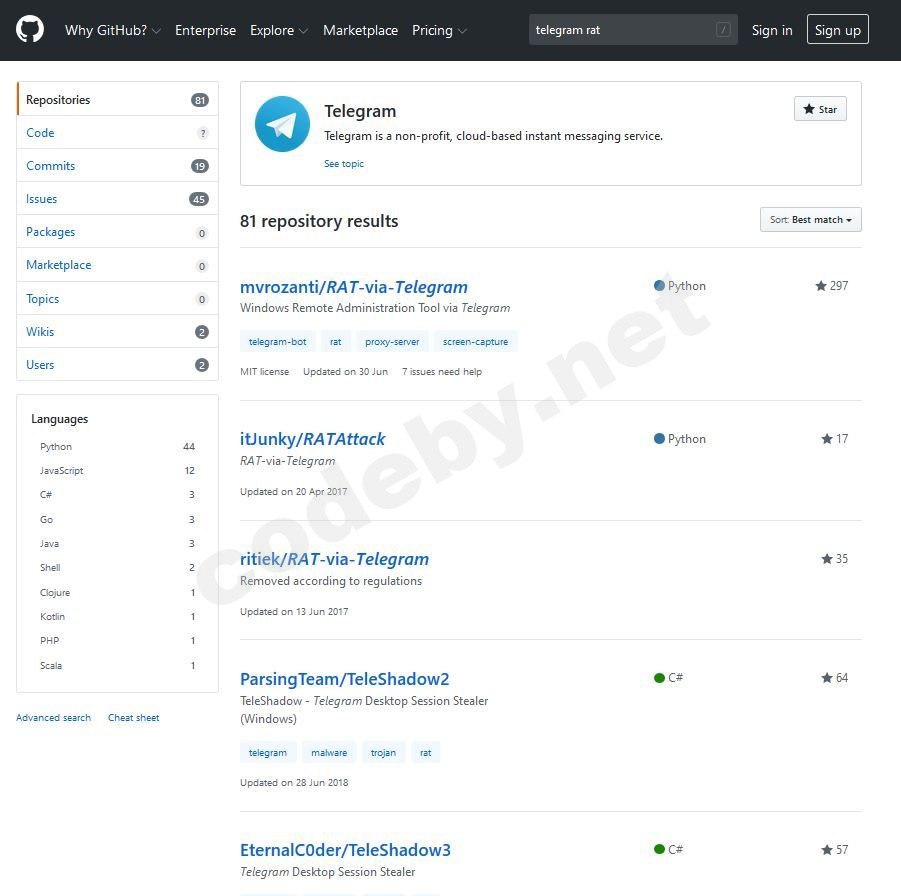

Выявление RAT на основе API Telegram

Как вы знаете Телеграм является популярным не только у рядовых пользователей, но и у злоумышленников. Теневые практики использования Телеграма довольно хорошо описаны в другой статье. Но, меня интересует несколько иная сторона вопроса использования данного мессенджера - применение Telegram API для удалённого управления ПК. Проще говоря - использование Телеграма в качестве Remote Access Toolkit. Как и большинство других RAT, Телеграм может быть использован как во благо, так и не очень. И во втором случае у него возникают как минимум 2 преимущества

Читать: https://codeby.net/threads/vyjavlenie-rat-na-osnove-api-telegram.74459/

#rat #api #telegram

Как вы знаете Телеграм является популярным не только у рядовых пользователей, но и у злоумышленников. Теневые практики использования Телеграма довольно хорошо описаны в другой статье. Но, меня интересует несколько иная сторона вопроса использования данного мессенджера - применение Telegram API для удалённого управления ПК. Проще говоря - использование Телеграма в качестве Remote Access Toolkit. Как и большинство других RAT, Телеграм может быть использован как во благо, так и не очень. И во втором случае у него возникают как минимум 2 преимущества

Читать: https://codeby.net/threads/vyjavlenie-rat-na-osnove-api-telegram.74459/

#rat #api #telegram

ПП

Я думаю конал надо просто не делать "открытым".

Вообще последнее время телега лютует с копирастами

Вообще последнее время телега лютует с копирастами

NK

Начало PHDays было очень-очень насыщенными. Да и дальше будет жара🔥

Публикуем программу на следующие 3 часа, вот несколько докладов, которым стоит уделить время:

✅ Взлом мобильных приложений

Делиться знаниями будут двое экспертов в ИБ. Акшай Джайн — аналитик информационной безопасности. Он обнаружил множество уязвимостей, а его заслуги признают Adobe, Apple, Google, HP. Субхо Халдер — один из основателей и СТО компании Appknox. Он находил критически опасные уязвимости в продуктах Apple, Facebook, Google, Microsoft.

Спикеры покажут сценарии взлома, в которых обычные инструменты не работают, и расскажут, как оценить уровень безопасности мобильных приложений на базе Android и iOS. А еще объяснят, как скрыть получение рут-доступа и обойти SSL pinning.

✅ Фаззинг ядра Linux

О фаззинге расскажет Андрей Коновалов, независимый исследователь безопасности. Он занимается выявлением уязвимостей в ядре Linux.

Фаззинг — это способ автоматически находить баги, передавая в программу случайно сгенерированные данные. Андрей расскажет, как использовать фаззинг, чтобы находить ошибки в ядре Linux, и объяснит, какие интерфейсы ядра можно фаззить.

✅ Positive Technologies: опыт внедрения инструментов DevSecOps

Спикеры — Тимур Гильмуллин, заместитель руководителя отдела технологий и процессов разработки Positive Technologies, и Антон Володченко, руководитель группы обеспечения качества Positive Technologies.

Они расскажут, как развернуть и эксплуатировать сканер кода PT Application Inspector в сборочном конвейере с учетом особенностей корпоративной инфраструктуры. Покажут архитектуру решения и продемонстрируют примеры интеграции сканера Application Inspector и клиента AISA с GitLab CI и TeamCity. Особенно полезной лекция будет для инженеров-внедренцев и разработчиков — основных пользователей сканера.

— Смотри прямые эфиры и записи докладов по ссылке: https://standoff365.com/phdays10/

#PHDays10 #TheStandoff

Публикуем программу на следующие 3 часа, вот несколько докладов, которым стоит уделить время:

✅ Взлом мобильных приложений

Делиться знаниями будут двое экспертов в ИБ. Акшай Джайн — аналитик информационной безопасности. Он обнаружил множество уязвимостей, а его заслуги признают Adobe, Apple, Google, HP. Субхо Халдер — один из основателей и СТО компании Appknox. Он находил критически опасные уязвимости в продуктах Apple, Facebook, Google, Microsoft.

Спикеры покажут сценарии взлома, в которых обычные инструменты не работают, и расскажут, как оценить уровень безопасности мобильных приложений на базе Android и iOS. А еще объяснят, как скрыть получение рут-доступа и обойти SSL pinning.

✅ Фаззинг ядра Linux

О фаззинге расскажет Андрей Коновалов, независимый исследователь безопасности. Он занимается выявлением уязвимостей в ядре Linux.

Фаззинг — это способ автоматически находить баги, передавая в программу случайно сгенерированные данные. Андрей расскажет, как использовать фаззинг, чтобы находить ошибки в ядре Linux, и объяснит, какие интерфейсы ядра можно фаззить.

✅ Positive Technologies: опыт внедрения инструментов DevSecOps

Спикеры — Тимур Гильмуллин, заместитель руководителя отдела технологий и процессов разработки Positive Technologies, и Антон Володченко, руководитель группы обеспечения качества Positive Technologies.

Они расскажут, как развернуть и эксплуатировать сканер кода PT Application Inspector в сборочном конвейере с учетом особенностей корпоративной инфраструктуры. Покажут архитектуру решения и продемонстрируют примеры интеграции сканера Application Inspector и клиента AISA с GitLab CI и TeamCity. Особенно полезной лекция будет для инженеров-внедренцев и разработчиков — основных пользователей сканера.

— Смотри прямые эфиры и записи докладов по ссылке: https://standoff365.com/phdays10/

#PHDays10 #TheStandoff

Г

а я-то думаю бля откуда столько жару идёт. то-ли двери ада открылись. то-же Phd?

NK

M

круто, тоже начали крипту качать.

HL

желаю 1 место

M

такое ощущение, что защитники не поняли где у них под носом размернули фермы)

Г

а почему прямой эфир на английском? 😒