Size: a a a

2021 June 28

2021 June 29

Хакеры используют пиратские игры для заражения компьютеров вирусом Crackonosh, который скрытно намайнил уже 2 миллиона долларов.

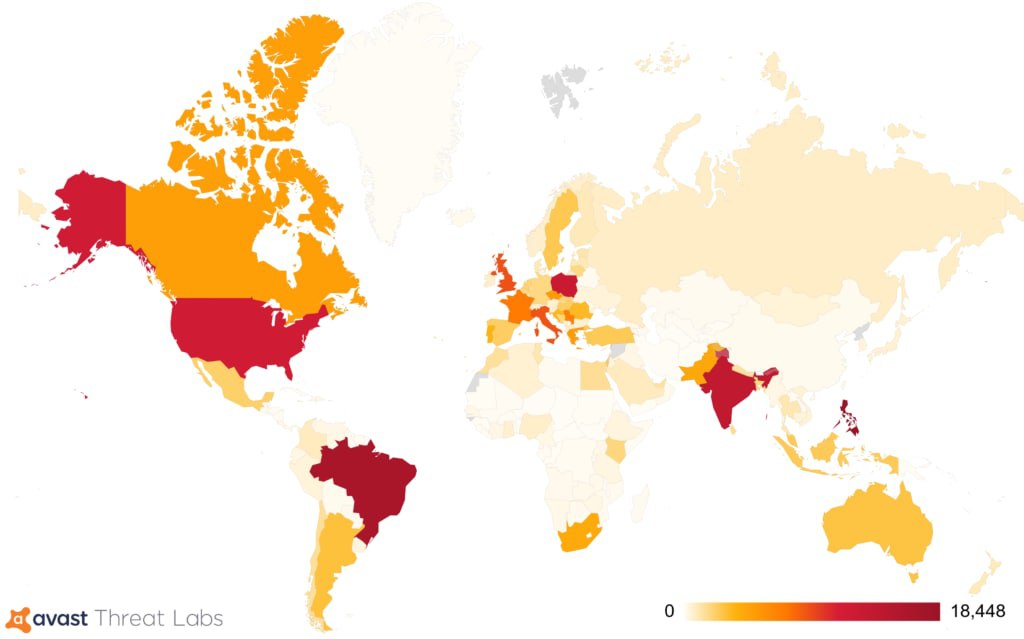

Исследователи обнаружили, что новое вредоносное ПО для криптоджекинга Monero, распространяемое через «взломанные» версии популярных онлайн-игр, уничтожает антивирусные программы и тайно добывает криптовалюту в более чем десятке стран. К настоящему времени хитрые злоумышленники получили от опрометчивых пользователей более 2 миллионов долларов, или 9000 XMR в общей сложности.

Установщик Crackonosh регистрирует maintenance.vbs сценарий с помощью диспетчера задач и делает ему автозапуск. Maintenance.vbs создает счетчик, который считает запуски системы до тех пор, пока не будет достигнут 7-й или 10-й запуск, в зависимости от версии. После этого Maintenance.vbs запускает serviceinstaller.msi, отключает режим гибернации в зараженной системе и устанавливает систему для загрузки в безопасном режиме при следующем перезапуске.

Пока система Windows находится в безопасном режиме, антивирусное ПО не работает. Вирус использует WQL для запроса всего установленного антивирусного программного обеспечения, если он находит какой-либо из следующих антивирусных продуктов, он удаляет их с помощью rd <AV directory> /s /qкоманды, где <AV directory> - это имя каталога по умолчанию, которое использует конкретный антивирусный продукт. Под удар попадают:Adaware, Bitdefender, Escan, F-secure, Kaspersky, McAfee (светлая память Джону😭), Нортон и Панда. Вирус удаляет Защитник Windows и отключает Центр обновления Windows, а вместо защитника он устанавливает свой собственный MSASCuiL.exe, который помещает значок Windows Security на панель задач (кто-то будет даже рад отключению Защитника😊).

Вектор заражения вредоносной программы работает следующим образом: сначала любитель ломанных игр загружает и устанавливает взломанное ПО, установщик которого запускает maintenance.vbs. Это запускает процесс установки с использованием serviceinstaller.msi, который регистрирует и запускает основной исполняемый файл вредоносной программы, serviceinstaller.exe.

Этот исполняемый файл удаляет другой файл StartupCheckLibrary.DLL, который затем загружает и запускает wksprtcli.dll. Этот файл извлекает более новую версию winlogui.exe и удаляет файлы winscomrssrv.dll и winrmsrv.exe, а новые расшифровывает и помещает в папку.

С момента первоначальной компиляции Crackonosh идентифицированно 30 различных версий serviceinstaller.exe -основного исполняемого файла вредоносной программы. serviceinstaller.exe запускается из раздела реестра, созданного с помощью Maintenance.vbs.

Вывод: Пока люди продолжают загружать взломанное программное обеспечение, подобные атаки будут продолжаться и будут приносить кому-то прибыль и судя по всему - это будет вечно.

Исследователи обнаружили, что новое вредоносное ПО для криптоджекинга Monero, распространяемое через «взломанные» версии популярных онлайн-игр, уничтожает антивирусные программы и тайно добывает криптовалюту в более чем десятке стран. К настоящему времени хитрые злоумышленники получили от опрометчивых пользователей более 2 миллионов долларов, или 9000 XMR в общей сложности.

Установщик Crackonosh регистрирует maintenance.vbs сценарий с помощью диспетчера задач и делает ему автозапуск. Maintenance.vbs создает счетчик, который считает запуски системы до тех пор, пока не будет достигнут 7-й или 10-й запуск, в зависимости от версии. После этого Maintenance.vbs запускает serviceinstaller.msi, отключает режим гибернации в зараженной системе и устанавливает систему для загрузки в безопасном режиме при следующем перезапуске.

Пока система Windows находится в безопасном режиме, антивирусное ПО не работает. Вирус использует WQL для запроса всего установленного антивирусного программного обеспечения, если он находит какой-либо из следующих антивирусных продуктов, он удаляет их с помощью rd <AV directory> /s /qкоманды, где <AV directory> - это имя каталога по умолчанию, которое использует конкретный антивирусный продукт. Под удар попадают:Adaware, Bitdefender, Escan, F-secure, Kaspersky, McAfee (светлая память Джону😭), Нортон и Панда. Вирус удаляет Защитник Windows и отключает Центр обновления Windows, а вместо защитника он устанавливает свой собственный MSASCuiL.exe, который помещает значок Windows Security на панель задач (кто-то будет даже рад отключению Защитника😊).

Вектор заражения вредоносной программы работает следующим образом: сначала любитель ломанных игр загружает и устанавливает взломанное ПО, установщик которого запускает maintenance.vbs. Это запускает процесс установки с использованием serviceinstaller.msi, который регистрирует и запускает основной исполняемый файл вредоносной программы, serviceinstaller.exe.

Этот исполняемый файл удаляет другой файл StartupCheckLibrary.DLL, который затем загружает и запускает wksprtcli.dll. Этот файл извлекает более новую версию winlogui.exe и удаляет файлы winscomrssrv.dll и winrmsrv.exe, а новые расшифровывает и помещает в папку.

С момента первоначальной компиляции Crackonosh идентифицированно 30 различных версий serviceinstaller.exe -основного исполняемого файла вредоносной программы. serviceinstaller.exe запускается из раздела реестра, созданного с помощью Maintenance.vbs.

Вывод: Пока люди продолжают загружать взломанное программное обеспечение, подобные атаки будут продолжаться и будут приносить кому-то прибыль и судя по всему - это будет вечно.

БЕСПРОВОДНЫЕ СЕТИ ДЛЯ БИЗНЕС-ПРИЛОЖЕНИЙ

Беспроводные сети стали неотъемлемой частью нашей жизни. Корпоративный Wi-Fi обеспечивает мобильность рабочего места, торговые сети предлагают рекламу на основании наших подключений, склады доставляют товары – для всего этого требуется быстрый онлайн-доступ к бизнес-приложениям.

🔸На что обратить внимание при проектировании надежной беспроводной сети?

🔸Каким критериям должна отвечать беспроводная сеть в зависимости от ее задач?

🔸Какие ошибки можно допустить при проектировании?

На эти и другие вопросы мы ответили в вебкасте «Беспроводные сети для бизнес-приложений».

Кому будет интересен вебкаст: всем, кто заинтересован в построении надежной, масштабируемой и управляемой сети

Зарегистрироваться: https://bit.ly/2Spfl2e

#рекламный_пост

Беспроводные сети стали неотъемлемой частью нашей жизни. Корпоративный Wi-Fi обеспечивает мобильность рабочего места, торговые сети предлагают рекламу на основании наших подключений, склады доставляют товары – для всего этого требуется быстрый онлайн-доступ к бизнес-приложениям.

🔸На что обратить внимание при проектировании надежной беспроводной сети?

🔸Каким критериям должна отвечать беспроводная сеть в зависимости от ее задач?

🔸Какие ошибки можно допустить при проектировании?

На эти и другие вопросы мы ответили в вебкасте «Беспроводные сети для бизнес-приложений».

Кому будет интересен вебкаст: всем, кто заинтересован в построении надежной, масштабируемой и управляемой сети

Зарегистрироваться: https://bit.ly/2Spfl2e

#рекламный_пост

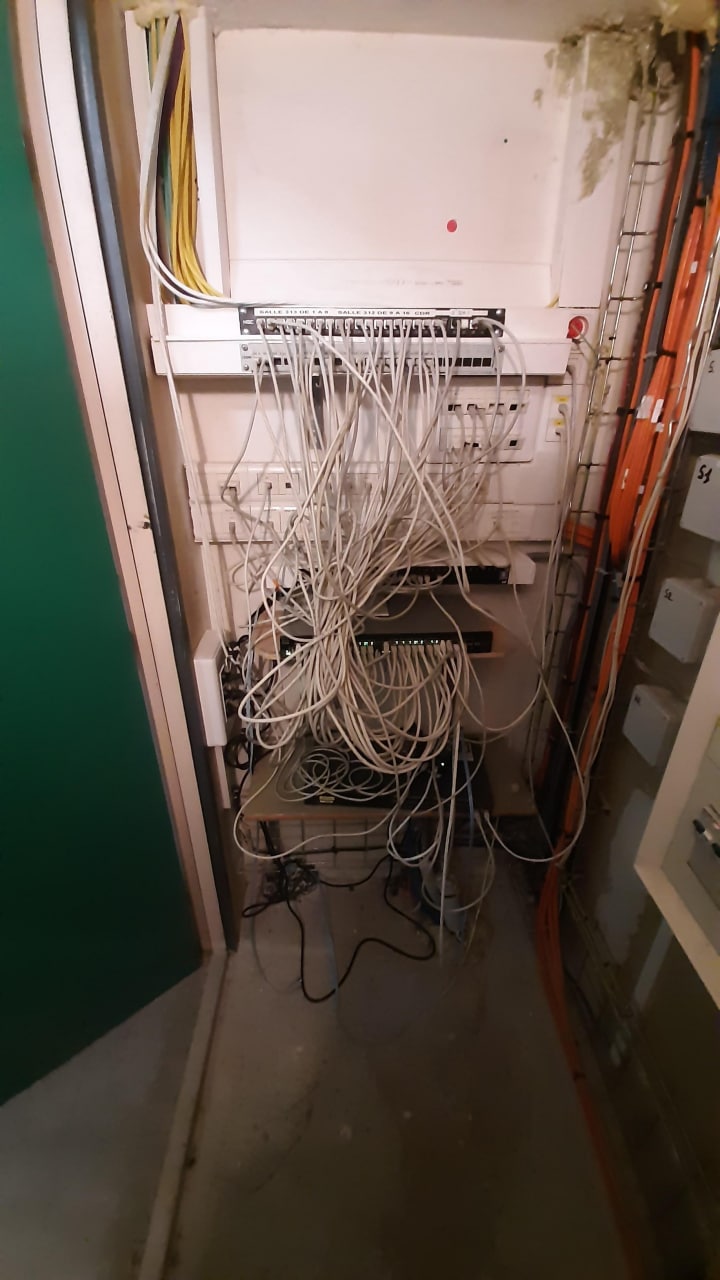

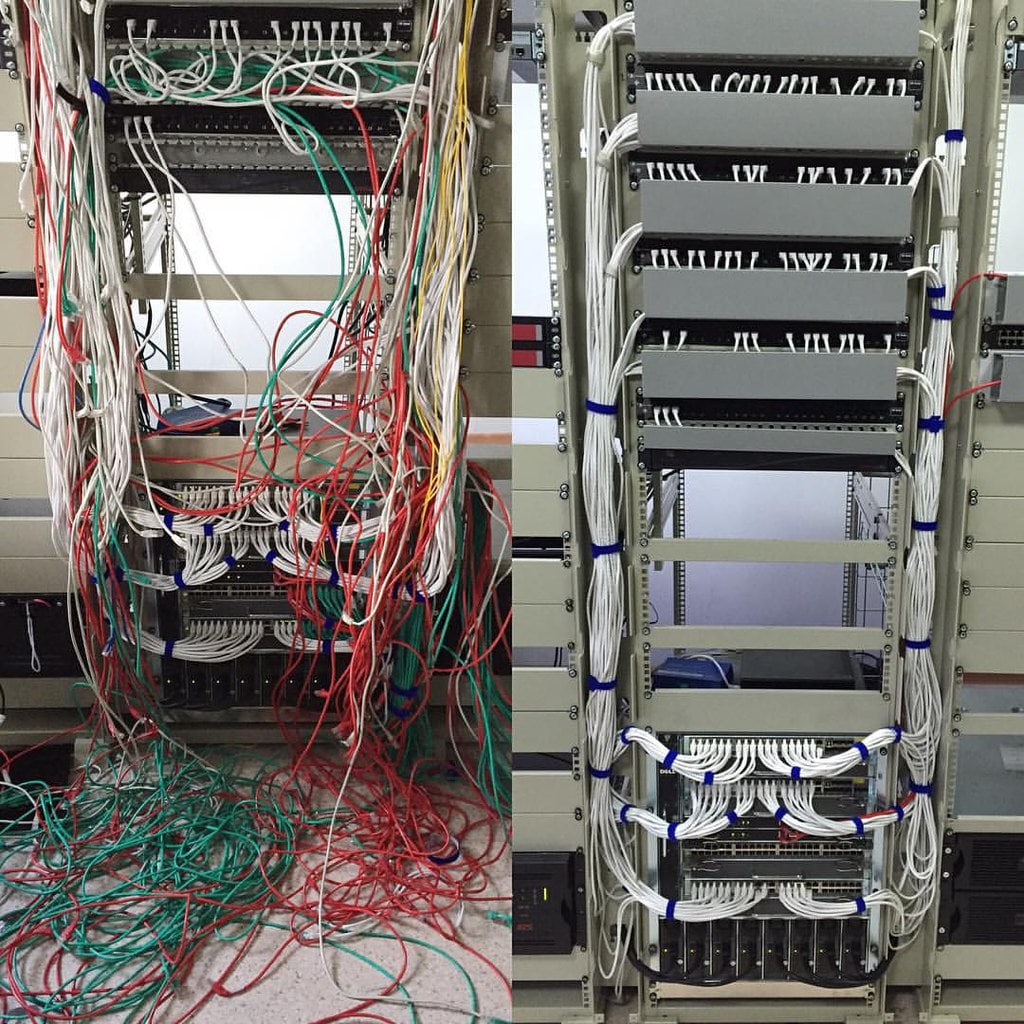

#прямые_руки

"Как оплачено, так и сделано", иногда так пишут в оправдание сабжа - от такого суждения становится печально.

"Как оплачено, так и сделано", иногда так пишут в оправдание сабжа - от такого суждения становится печально.

Мотивация🤘

Приглашаем вас на конференции ИТ-Профессионалов X-Com впервые организованные в Калининграде!

Участие БЕСПЛАТНОЕ по предварительной регистрации!

Когда: 8 июля

Где: Отель Mercure, Озёрный пр., 2, Калининград

Вас ждут:

· Выступления экспертов крупнейших мировых вендоров

· Пленарные дискуссии, живое обсуждение острых проблем развития ИТ

· Инновационные технологии, новейшие продукты и решения

· Ответы на актуальные вопросы вашего бизнеса

· Неформальное общение с партнерами и участниками

· Розыгрыш призов

В демо-зоне вы сможете наглядно оценить новейшие разработки вендоров для российского рынка, а многие из них – попробовать в действии!

Подробнее по ссылке

#рекламный_пост

Участие БЕСПЛАТНОЕ по предварительной регистрации!

Когда: 8 июля

Где: Отель Mercure, Озёрный пр., 2, Калининград

Вас ждут:

· Выступления экспертов крупнейших мировых вендоров

· Пленарные дискуссии, живое обсуждение острых проблем развития ИТ

· Инновационные технологии, новейшие продукты и решения

· Ответы на актуальные вопросы вашего бизнеса

· Неформальное общение с партнерами и участниками

· Розыгрыш призов

В демо-зоне вы сможете наглядно оценить новейшие разработки вендоров для российского рынка, а многие из них – попробовать в действии!

Подробнее по ссылке

#рекламный_пост

#от_подписчика

Сегодня обнаружил, что винты для серверных стоек идеально совпадают с винтами в офисных стульях. Починил стул.

Возможна и обратная магия - стулом починить серверную стойку 👹

Сегодня обнаружил, что винты для серверных стоек идеально совпадают с винтами в офисных стульях. Починил стул.

Возможна и обратная магия - стулом починить серверную стойку 👹

Они никогда не понимают намеков.

NIX Cloud Engineering Day: освой профессию будущего уже сегодня!

Приходи 2 июля в 15:30 на NIX Cloud Engineering Day и узнай подробнее о карьере в этом направлении.

Почему Cloud Engineering?

Практически все новые разработки создают с применением cloud-технологий. Это одна из самых стабильных и динамично развивающихся IT-отраслей. От облачных администраторов и разработчиков до специалистов по безопасности и архитекторов — в этой сфере каждый инженер найдет себе занятие по душе — с интересными задачами и достойным уровнем вознаграждения.

Именно на NIX Cloud Engineering Day у тебя есть шанс пройти экспресс-собеседование с рекрутером NIX и в тот же день получить оффер на позицию Azure Cloud Engineer Associate.

Когда: 2 июля в 15:30

Где: Fabrika.space (ул. Благовещенская, 1)

Регистрируйся по ссылке.

Для кого:

● студентам и выпускникам технических вузов (IT-специальностей);

● системным администраторам;

● операторам технической поддержки;

● всем, кто интересуется направлениями Cloud Engineering и DevOps.

Расписание:

● 15:30–16:00 регистрация

● 16:00–16:40 лекция «Cloud Engineering: что и почему в NIX»

● 16:50–17:20 общение со спикером

● 16:50–19:45 экспресс-собеседования

● 17:20–20:20 нетворкинг и развлечения

Не теряй времени — построй карьеру в Cloud Engineering вместе с NIX!

#рекламный_пост

Приходи 2 июля в 15:30 на NIX Cloud Engineering Day и узнай подробнее о карьере в этом направлении.

Почему Cloud Engineering?

Практически все новые разработки создают с применением cloud-технологий. Это одна из самых стабильных и динамично развивающихся IT-отраслей. От облачных администраторов и разработчиков до специалистов по безопасности и архитекторов — в этой сфере каждый инженер найдет себе занятие по душе — с интересными задачами и достойным уровнем вознаграждения.

Именно на NIX Cloud Engineering Day у тебя есть шанс пройти экспресс-собеседование с рекрутером NIX и в тот же день получить оффер на позицию Azure Cloud Engineer Associate.

Когда: 2 июля в 15:30

Где: Fabrika.space (ул. Благовещенская, 1)

Регистрируйся по ссылке.

Для кого:

● студентам и выпускникам технических вузов (IT-специальностей);

● системным администраторам;

● операторам технической поддержки;

● всем, кто интересуется направлениями Cloud Engineering и DevOps.

Расписание:

● 15:30–16:00 регистрация

● 16:00–16:40 лекция «Cloud Engineering: что и почему в NIX»

● 16:50–17:20 общение со спикером

● 16:50–19:45 экспресс-собеседования

● 17:20–20:20 нетворкинг и развлечения

Не теряй времени — построй карьеру в Cloud Engineering вместе с NIX!

#рекламный_пост

Винда 11 уже вообще зажралась🌝. Планируете ставить?

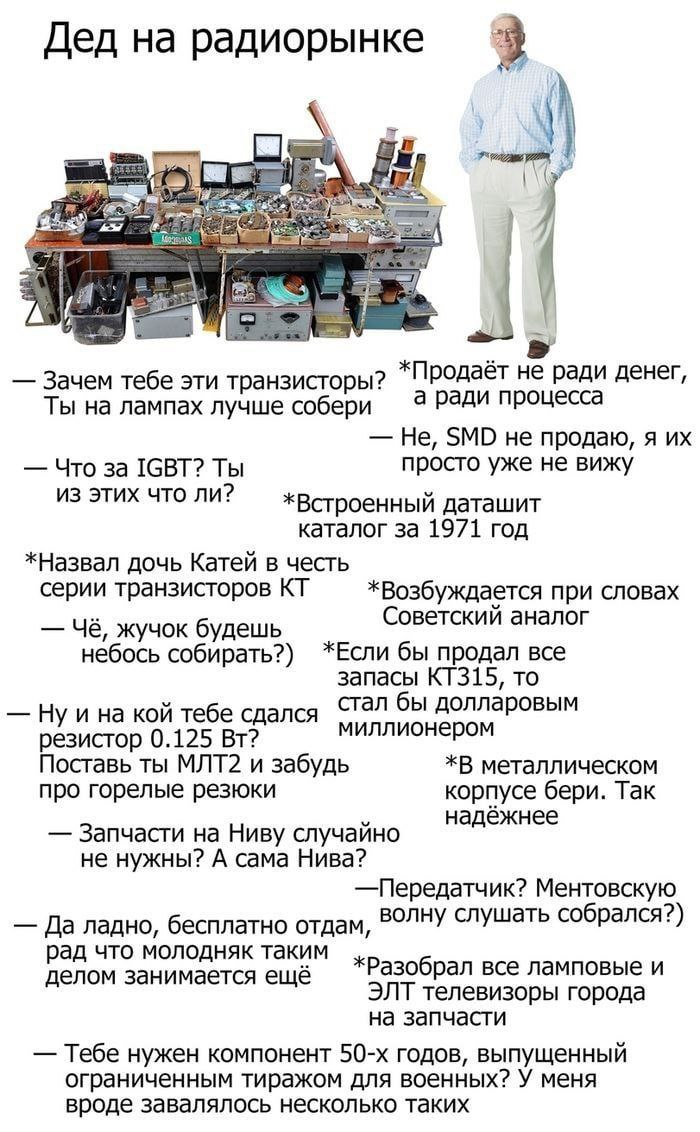

#от_подписчика

#от_подписчика

Лимитед эдишн дед

Таких уже почти не встретить

З.Ы. Что лучше - лампа или транзистор?

Таких уже почти не встретить

З.Ы. Что лучше - лампа или транзистор?

МТС запустила третий по мощности в России суперкомпьютер MTS GROM

Его производительность достигает 2,26 петафлопс.

Оператор будет использовать MTS GROM для развития цифровой экосистемы. Суперкомпьютер ускорит создание и вывод на рынок продуктов в области машинного зрения и промышленной аналитики, обработки естественного языка, интеллектуального видеонаблюдения.

Также вузы, крупные научные и медицинские центры смогут использовать MTS GROM в исследованиях, связанных с моделированием сложных процессов.

В дальнейшем высокопроизводительные мощности MTS GROM станут доступны российским компаниям в портфеле провайдера #CloudMTS. Это позволит крупному бизнесу кратно сократить время на разработку и внедрение проектов на основе искусственного интеллекта и больших данных.

Его производительность достигает 2,26 петафлопс.

Оператор будет использовать MTS GROM для развития цифровой экосистемы. Суперкомпьютер ускорит создание и вывод на рынок продуктов в области машинного зрения и промышленной аналитики, обработки естественного языка, интеллектуального видеонаблюдения.

Также вузы, крупные научные и медицинские центры смогут использовать MTS GROM в исследованиях, связанных с моделированием сложных процессов.

В дальнейшем высокопроизводительные мощности MTS GROM станут доступны российским компаниям в портфеле провайдера #CloudMTS. Это позволит крупному бизнесу кратно сократить время на разработку и внедрение проектов на основе искусственного интеллекта и больших данных.

2021 June 30

#работа_кипит

Тикет: «Наш сканер перестал работать и я не знаю как его снова подключить»

З.Ы. Очень повезло что пострадал только провод, ведь сканер Fi-7700 стоит около 10к$

З.Ы. Очень повезло что пострадал только провод, ведь сканер Fi-7700 стоит около 10к$

Необычный дуалбут: ноутбук с «двойным дном»

Хабр снова торт.

https://habr.com/ru/company/ruvds/blog/563394/

Хабр снова торт.

https://habr.com/ru/company/ruvds/blog/563394/