Size: a a a

2021 April 22

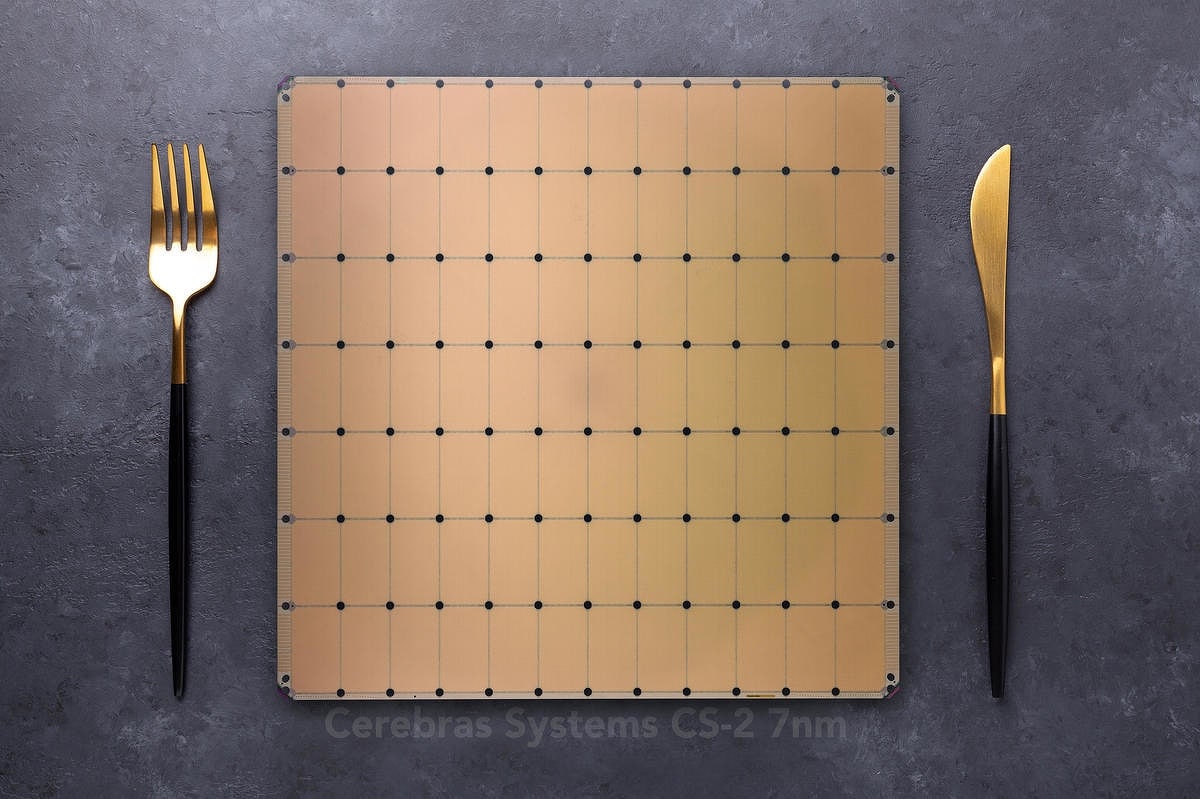

Выпущен самый большой и мощный процессор в мире

Представлен гигантский процессор WSE-2 для машинного обучения и искусственного интеллекта. Чип выпускается по 7-нм техпроцессу на фабриках TSMC, имеет площадь более 46 тыс. мм² и насчитывает 2,6 триллиона транзисторов. Если сравнивать с предшественником, то все ключевые параметры CPU выросли более чем в два раза.

Cerebras WSE-2 содержит 850 тысяч ядер, 40 гигабайт буферной памяти SRAM с пропускной способностью 20 Пбайт/с.

Сам процессор разделён на множество небольших блоков, для связки которых используется внутренняя сеть производительностью 200 Пбит/с. Она также позволяет обойти различные дефекты, причём Cerebras заложила 1,5% дополнительных ядер для отбраковки. Энергопотребление микросхемы заявлено на уровне 15 кВт.

Представлен гигантский процессор WSE-2 для машинного обучения и искусственного интеллекта. Чип выпускается по 7-нм техпроцессу на фабриках TSMC, имеет площадь более 46 тыс. мм² и насчитывает 2,6 триллиона транзисторов. Если сравнивать с предшественником, то все ключевые параметры CPU выросли более чем в два раза.

Cerebras WSE-2 содержит 850 тысяч ядер, 40 гигабайт буферной памяти SRAM с пропускной способностью 20 Пбайт/с.

Сам процессор разделён на множество небольших блоков, для связки которых используется внутренняя сеть производительностью 200 Пбит/с. Она также позволяет обойти различные дефекты, причём Cerebras заложила 1,5% дополнительных ядер для отбраковки. Энергопотребление микросхемы заявлено на уровне 15 кВт.

Открытые практикумы DevOps by Rebrain: 27 и 28 апреля

Успевайте зарегистрироваться. Количество мест строго ограничено! Запись практикума Ansible в подарок за регистрацию!

Rebrain & Database Lab: Оптимизация SQL-запросов в PostgreSQL. 27 апреля 19.00 МСК

👉Регистрация

🔹Проанализируем SQL-запросы на макро- и микроуровне

🔹Настроим процесс беспроблемной и бесшовной оптимизации SQL-запросов

🔹Затронем "азы" оптимизации запросов, посмотрим на инструментарий экосистемы PostgreSQL и обсудим конкретные рецепты

Кто ведет?

Николай Самохвалов - Основатель Postgres.ai и #RuPostgres

DevOps by Rebrain: Kubernetes для новичков. 28 апреля 20.00 МСК

👉Регистрация

🔹Разворачиваем свой инстанс Kubernetes (облако + selfhosted и сравнение)

🔹Разбираем архитектуру Kubernetes

🔹Деплоим приложение и осваиваем ресурсы

🔹Настраиваем ingress с letsencrypt на наше приложение

Кто ведет?

Василий Озеров - Руководит международной командой в рамках своего агентства Fevlake. Более 8 лет занимается DevOps. Начинал работать системным администратором в НИЯУ МИФИ. На данный момент работает с компаниями: KupiKupon, InMyRoom, News360 и др

Успевайте зарегистрироваться. Количество мест строго ограничено! Запись практикума Ansible в подарок за регистрацию!

Rebrain & Database Lab: Оптимизация SQL-запросов в PostgreSQL. 27 апреля 19.00 МСК

👉Регистрация

🔹Проанализируем SQL-запросы на макро- и микроуровне

🔹Настроим процесс беспроблемной и бесшовной оптимизации SQL-запросов

🔹Затронем "азы" оптимизации запросов, посмотрим на инструментарий экосистемы PostgreSQL и обсудим конкретные рецепты

Кто ведет?

Николай Самохвалов - Основатель Postgres.ai и #RuPostgres

DevOps by Rebrain: Kubernetes для новичков. 28 апреля 20.00 МСК

👉Регистрация

🔹Разворачиваем свой инстанс Kubernetes (облако + selfhosted и сравнение)

🔹Разбираем архитектуру Kubernetes

🔹Деплоим приложение и осваиваем ресурсы

🔹Настраиваем ingress с letsencrypt на наше приложение

Кто ведет?

Василий Озеров - Руководит международной командой в рамках своего агентства Fevlake. Более 8 лет занимается DevOps. Начинал работать системным администратором в НИЯУ МИФИ. На данный момент работает с компаниями: KupiKupon, InMyRoom, News360 и др

Разработчик Signal обнаружил уязвимости в инструменте Cellebrite для взлома телефонов

Cellebrite – это независимые киберкриминалисты, которые специализируются на извлечении данных с мобильных устройств (iOS и Android). К примеру, несколько лет назад израильскую фирму называли основным кандидатом на роль подрядчика ФБР, когда правоохранители искали специалистов для взлома iPhone террориста. В целом Cellebrite не раз помогала правительствам и правоохранительным органам со всего мира взламывать конфискованные мобильные телефоны (в основном за счет использования уязвимостей, на которые игнорировали производители устройств).

Флагманский продукт Cellebrite — программно-аппаратный комплекс UFED, с помощью которого можно извлечь данные из мобильного устройства. Чтобы анализировать полученные данные, Cellebrite использует второе приложение — Physical Analyzer.

В декабре 2020 года Cellebrite объявила о взломе защищенного мессенджера Signal и получении доступа к данным мессенджера в Physical Analyzer — но спустя несколько часов удалила фразы о взломе и оставила лишь «доступ к данным».

Представители мессенджера в ответ заявили, что Cellebrite не взламывает Signal или расшифровывает его данные. Чтобы получить доступ к Signal, инструментам Cellebrite нужно получить физический доступ к разблокированному смартфону. А приложение Physical Analyzer всего лишь в автоматическом режиме делает скриншоты приложения.

«Это не волшебство, это весьма посредственное корпоративное ПО», — высказались в Signal.

А в апреле 2021 года команда Signal сама взломала UFED и Physical Analyzer. По словам представителей мессенджера, они «нашли на дороге упавший с грузовика» 🤣🤣 полноценный программно-аппаратный комплекс компании и изучили его инструменты.

Кроме того, в установщике для Packet Analyzer были найдены пакеты MSI с цифровой подписью от Apple. Судя по всему, они извлекаются из установщика Windows для iTunes 12.9.0.167 и содержат файлы DLL, которые помогают ПО Cellebrite взаимодействовать с iOS-устройствами и извлекать из них данные.

Cellebrite – это независимые киберкриминалисты, которые специализируются на извлечении данных с мобильных устройств (iOS и Android). К примеру, несколько лет назад израильскую фирму называли основным кандидатом на роль подрядчика ФБР, когда правоохранители искали специалистов для взлома iPhone террориста. В целом Cellebrite не раз помогала правительствам и правоохранительным органам со всего мира взламывать конфискованные мобильные телефоны (в основном за счет использования уязвимостей, на которые игнорировали производители устройств).

Флагманский продукт Cellebrite — программно-аппаратный комплекс UFED, с помощью которого можно извлечь данные из мобильного устройства. Чтобы анализировать полученные данные, Cellebrite использует второе приложение — Physical Analyzer.

В декабре 2020 года Cellebrite объявила о взломе защищенного мессенджера Signal и получении доступа к данным мессенджера в Physical Analyzer — но спустя несколько часов удалила фразы о взломе и оставила лишь «доступ к данным».

Представители мессенджера в ответ заявили, что Cellebrite не взламывает Signal или расшифровывает его данные. Чтобы получить доступ к Signal, инструментам Cellebrite нужно получить физический доступ к разблокированному смартфону. А приложение Physical Analyzer всего лишь в автоматическом режиме делает скриншоты приложения.

«Это не волшебство, это весьма посредственное корпоративное ПО», — высказались в Signal.

А в апреле 2021 года команда Signal сама взломала UFED и Physical Analyzer. По словам представителей мессенджера, они «нашли на дороге упавший с грузовика» 🤣🤣 полноценный программно-аппаратный комплекс компании и изучили его инструменты.

Кроме того, в установщике для Packet Analyzer были найдены пакеты MSI с цифровой подписью от Apple. Судя по всему, они извлекаются из установщика Windows для iTunes 12.9.0.167 и содержат файлы DLL, которые помогают ПО Cellebrite взаимодействовать с iOS-устройствами и извлекать из них данные.

В свое время я сформировал теорию, что с каждой новой версией Windows Microsoft добавляет клик к сумме кликов мышки, необходимой для перехода к настройкам IPv4 для вашего адаптера.

Settings -> General -> Advanced -> Network -> Advanced -> Network-Adapter -> Settings -> Advanced -> Legacy -> IPv4 -> Advanced -> Manual -> Advanced -> Settings cannot be changed since you are not an administrator 😐

Settings -> General -> Advanced -> Network -> Advanced -> Network-Adapter -> Settings -> Advanced -> Legacy -> IPv4 -> Advanced -> Manual -> Advanced -> Settings cannot be changed since you are not an administrator 😐

2021 April 23

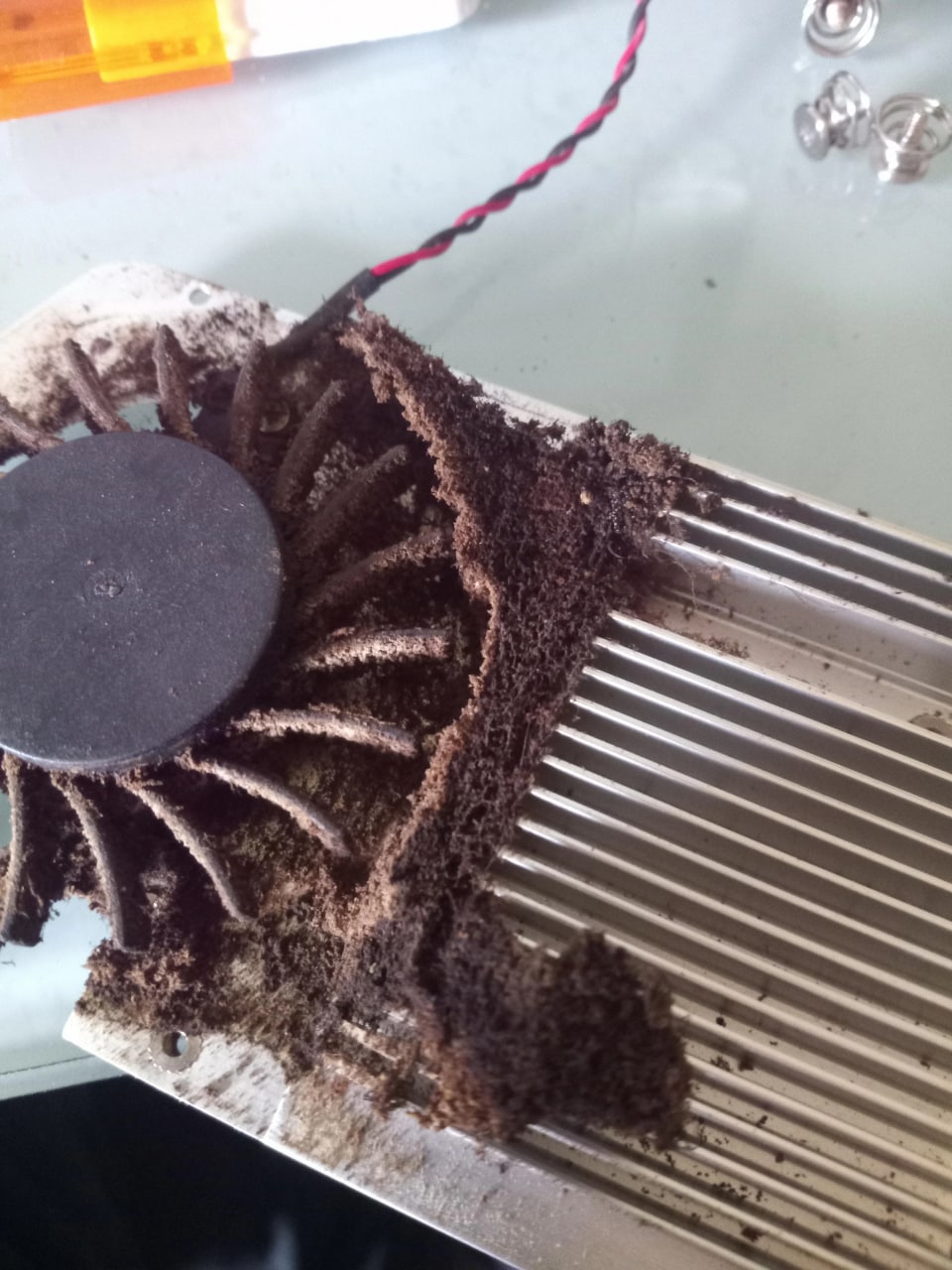

Грамотно 🥇

Главное - не валяется !

Главное - не валяется !

Чего только не увидишь в бюджетной организации. 😐

Приглашаем на вебинар «Решения Dell Technologies для телекоммуникационного сектора»

В рамках двух параллельных сессий открытого вебинара мы одновременно рассмотрим и стратегические, и технические вопросы. Актуальные проблемы телекоммуникационной отрасли и её будущее, построение грамотной долгосрочной перспективы развития с применением технологий искусственного интеллекта и машинного обучения, построение инфраструктуры NFV, реализация концепции Open RAN, модернизация ЦОД при помощи гиперконвергентной инфраструктуры, серверов и систем хранения и защиты данных Dell Technologies – эти и другие темы мы обсудим на нашей конференции.

Ждём всех 27 апреля в 11:00 (МСК)! Советуем зарегистрироваться заранее, чтобы не пропустить вебинар. По возможности просим регистрироваться с корпоративных e-mail адресов.

В рамках двух параллельных сессий открытого вебинара мы одновременно рассмотрим и стратегические, и технические вопросы. Актуальные проблемы телекоммуникационной отрасли и её будущее, построение грамотной долгосрочной перспективы развития с применением технологий искусственного интеллекта и машинного обучения, построение инфраструктуры NFV, реализация концепции Open RAN, модернизация ЦОД при помощи гиперконвергентной инфраструктуры, серверов и систем хранения и защиты данных Dell Technologies – эти и другие темы мы обсудим на нашей конференции.

Ждём всех 27 апреля в 11:00 (МСК)! Советуем зарегистрироваться заранее, чтобы не пропустить вебинар. По возможности просим регистрироваться с корпоративных e-mail адресов.

Работа стала чуть веселее

Так юзверь защищается от wi-fi, опасаясь рака.

Когда сисадмин увидел двух начинающих эникеев

2021 April 24

Всем такого же терпения.

Чувак нажимает тачпадом на экранную клавиатуру.

Чувак нажимает тачпадом на экранную клавиатуру.

Как выходные, коллеги?

Защита данных: Лучшие решения для традиционной и инновационной инфраструктуры. Онлайн-демонстрация.

🗓 29 апреля, 11:00 (мск.)

Компания АйТеко и Dell Technologies приглашают вас на онлайн-мероприятие, посвященное теме защиты данных и резервного копирования на примере продуктов Dell Technologies, позволяющих защитить как традиционную, так и инновационную ИТ инфраструктуру компании, а также снизить операционные расходы, риски и увеличить надежность и эффективность решения.

На мероприятии вы:

🔹 получите представление о продуктовой линейке Dell Data Protection

🔹 узнаете про практический опыт внедрения и эксплуатации у реальных заказчиков

🔹 увидите демонстрацию, как можно восстановить данные в случае кибератаки (используя Cyber Recovery Solution)

Кто ведет:

• Владимир Прожогин, руководитель подразделения «Защита данных», Dell Technologies

• Константин Комаров, ведущий технический эксперт подразделения «Защита данных», Dell Technologies

👉 Регистрация: https://bit.ly/3uQiI01

Участие бесплатное

🗓 29 апреля, 11:00 (мск.)

Компания АйТеко и Dell Technologies приглашают вас на онлайн-мероприятие, посвященное теме защиты данных и резервного копирования на примере продуктов Dell Technologies, позволяющих защитить как традиционную, так и инновационную ИТ инфраструктуру компании, а также снизить операционные расходы, риски и увеличить надежность и эффективность решения.

На мероприятии вы:

🔹 получите представление о продуктовой линейке Dell Data Protection

🔹 узнаете про практический опыт внедрения и эксплуатации у реальных заказчиков

🔹 увидите демонстрацию, как можно восстановить данные в случае кибератаки (используя Cyber Recovery Solution)

Кто ведет:

• Владимир Прожогин, руководитель подразделения «Защита данных», Dell Technologies

• Константин Комаров, ведущий технический эксперт подразделения «Защита данных», Dell Technologies

👉 Регистрация: https://bit.ly/3uQiI01

Участие бесплатное

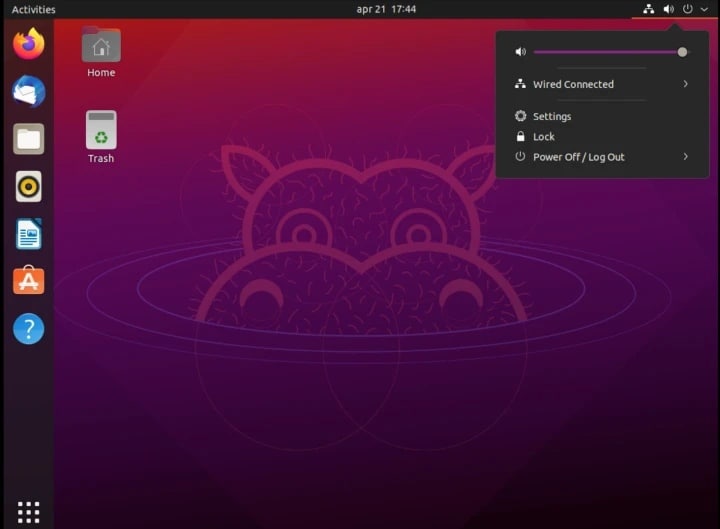

Выпуск дистрибутива Ubuntu 21.04

Доступен релиз дистрибутива Ubuntu 21.04 "Hirsute Hippo", который отнесён к промежуточным выпускам, обновления для которых формируются в течение 9 месяцев (поддержка будет осуществляться до января 2022 года). Установочные образы созданы для Ubuntu, Ubuntu Server, Lubuntu, Kubuntu, Ubuntu Mate, Ubuntu Budgie, Ubuntu Studio, Xubuntu и UbuntuKylin (редакция для Китая).

Основные изменения:

— В качестве рабочего стола продолжена поставка GNOME Shell 3.38, собранного с использованием GTK3, но приложения GNOME преимущественно синхронизированы с GNOME 40.

— По умолчанию включён сеанс на базе протокола Wayland.

— Предложена новая тёмная тема оформления Yaru и обновлены пиктограммы для идентификации типов файлов.

— В инсталлятор добавлена поддержка создания запасных ключей для восстановления доступа к зашифрованным разделам, которые можно использовать для расшифровки в случае потери пароля.

— Добавлена поддержка мультимедийного сервера Pipewire, который позволяет организовать запись содержимого экрана, улучшить поддержку звука в изолированных приложениях, предоставить возможности профессиональной обработки звука, избавиться от фрагментации и унифицировать звуковую инфраструктуру для разных применений.

— Улучшена интеграция с Active Directory и предоставлена возможность аутентификации пользователей в Active Directory с поддержкой GPO (Group Policy Objects) сразу после установки Ubuntu. Администраторы могут управлять рабочими станциями Ubuntu, размещая настройки в контроллере домена Active Directory, в том числе настройки рабочего стола и набор предлагаемых приложений. Для определения политик обеспечения безопасности всех подключённых клиентов может применяться GPO, в том числе для задания параметров доступа пользователей и правил оформления паролей.

И другие изменения.

Источник

Новости Linux 🐧: @linux_gram

Доступен релиз дистрибутива Ubuntu 21.04 "Hirsute Hippo", который отнесён к промежуточным выпускам, обновления для которых формируются в течение 9 месяцев (поддержка будет осуществляться до января 2022 года). Установочные образы созданы для Ubuntu, Ubuntu Server, Lubuntu, Kubuntu, Ubuntu Mate, Ubuntu Budgie, Ubuntu Studio, Xubuntu и UbuntuKylin (редакция для Китая).

Основные изменения:

— В качестве рабочего стола продолжена поставка GNOME Shell 3.38, собранного с использованием GTK3, но приложения GNOME преимущественно синхронизированы с GNOME 40.

— По умолчанию включён сеанс на базе протокола Wayland.

— Предложена новая тёмная тема оформления Yaru и обновлены пиктограммы для идентификации типов файлов.

— В инсталлятор добавлена поддержка создания запасных ключей для восстановления доступа к зашифрованным разделам, которые можно использовать для расшифровки в случае потери пароля.

— Добавлена поддержка мультимедийного сервера Pipewire, который позволяет организовать запись содержимого экрана, улучшить поддержку звука в изолированных приложениях, предоставить возможности профессиональной обработки звука, избавиться от фрагментации и унифицировать звуковую инфраструктуру для разных применений.

— Улучшена интеграция с Active Directory и предоставлена возможность аутентификации пользователей в Active Directory с поддержкой GPO (Group Policy Objects) сразу после установки Ubuntu. Администраторы могут управлять рабочими станциями Ubuntu, размещая настройки в контроллере домена Active Directory, в том числе настройки рабочего стола и набор предлагаемых приложений. Для определения политик обеспечения безопасности всех подключённых клиентов может применяться GPO, в том числе для задания параметров доступа пользователей и правил оформления паролей.

И другие изменения.

Источник

Новости Linux 🐧: @linux_gram

2021 April 25

Как не нужно монтировать точки доступа