Size: a a a

2019 September 18

2019 September 19

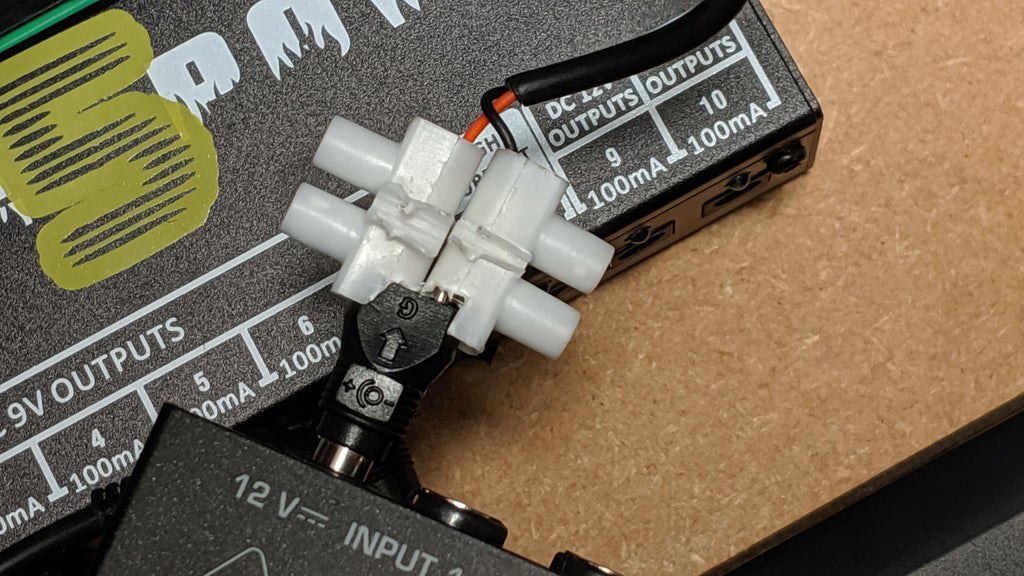

ПаверБанк и банка тунца

( ͡° ͜ʖ ͡°)

Псс, парень! А может быть, ты — инженер, сотрудник IT-отдела, предприниматель или просто интересуешься технологиями?

Хочешь первым узнавать об инновациях, уверенно ориентироваться в мире IT (который успел хоть немного измениться, пока ты читал это предложение) и углубить свои познания о практическом применении облачных технологиях?

Заходи на канал ИТ-ГРАД, там ты найдешь:

• новости сферы и IT-гайды;

• обзоры технологий и решений;

• короткие заметки "на каждый день";

• много научпопа, интересных фактов/историй/фото из мира технологий и не только.

Как переехать в облако без ущерба для проекта? Когда наступит технологическая сингулярность? Как работают нейроморфные чипы? Все ответы здесь: https://t.me/iaasblog

Хочешь первым узнавать об инновациях, уверенно ориентироваться в мире IT (который успел хоть немного измениться, пока ты читал это предложение) и углубить свои познания о практическом применении облачных технологиях?

Заходи на канал ИТ-ГРАД, там ты найдешь:

• новости сферы и IT-гайды;

• обзоры технологий и решений;

• короткие заметки "на каждый день";

• много научпопа, интересных фактов/историй/фото из мира технологий и не только.

Как переехать в облако без ущерба для проекта? Когда наступит технологическая сингулярность? Как работают нейроморфные чипы? Все ответы здесь: https://t.me/iaasblog

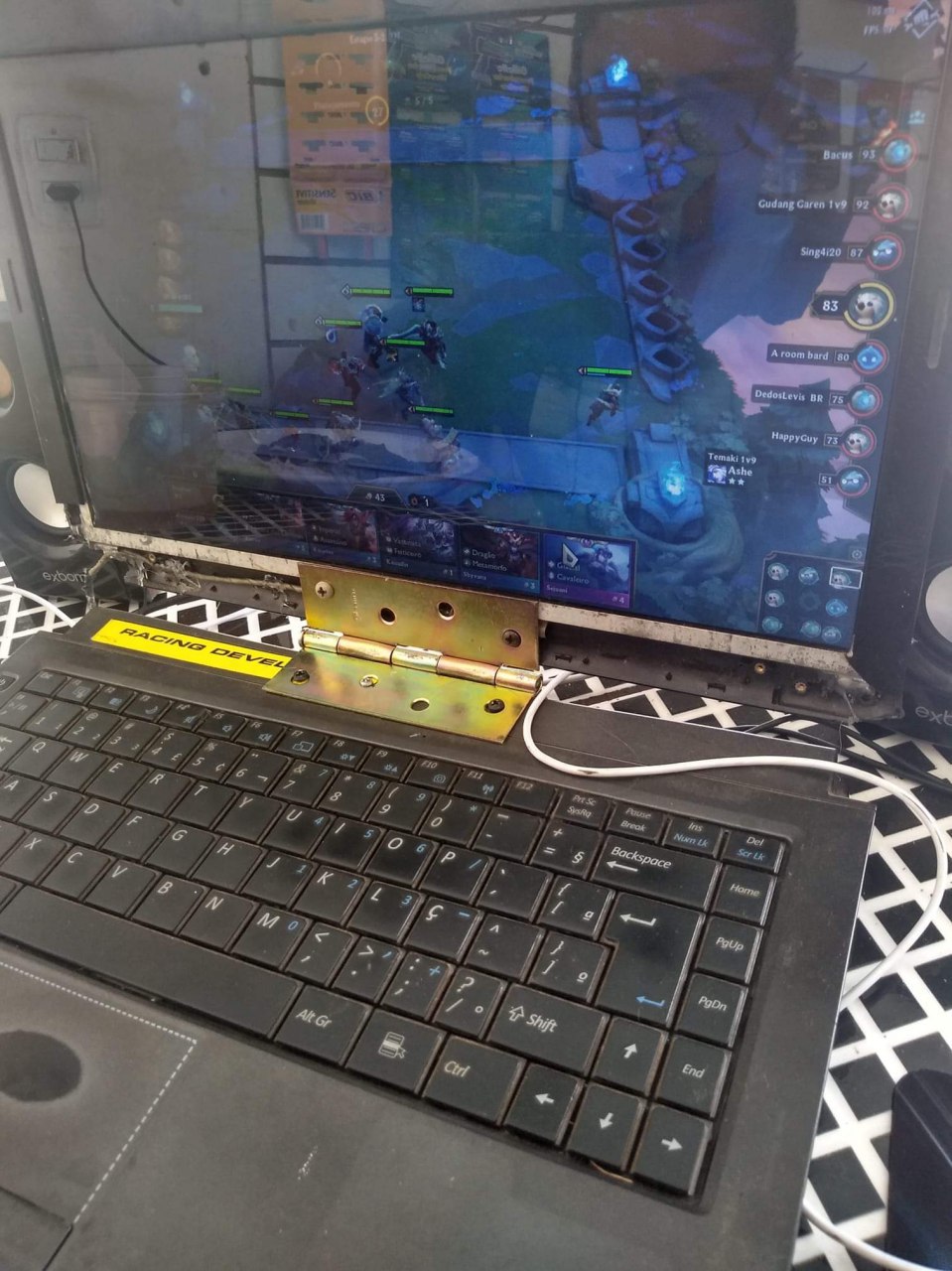

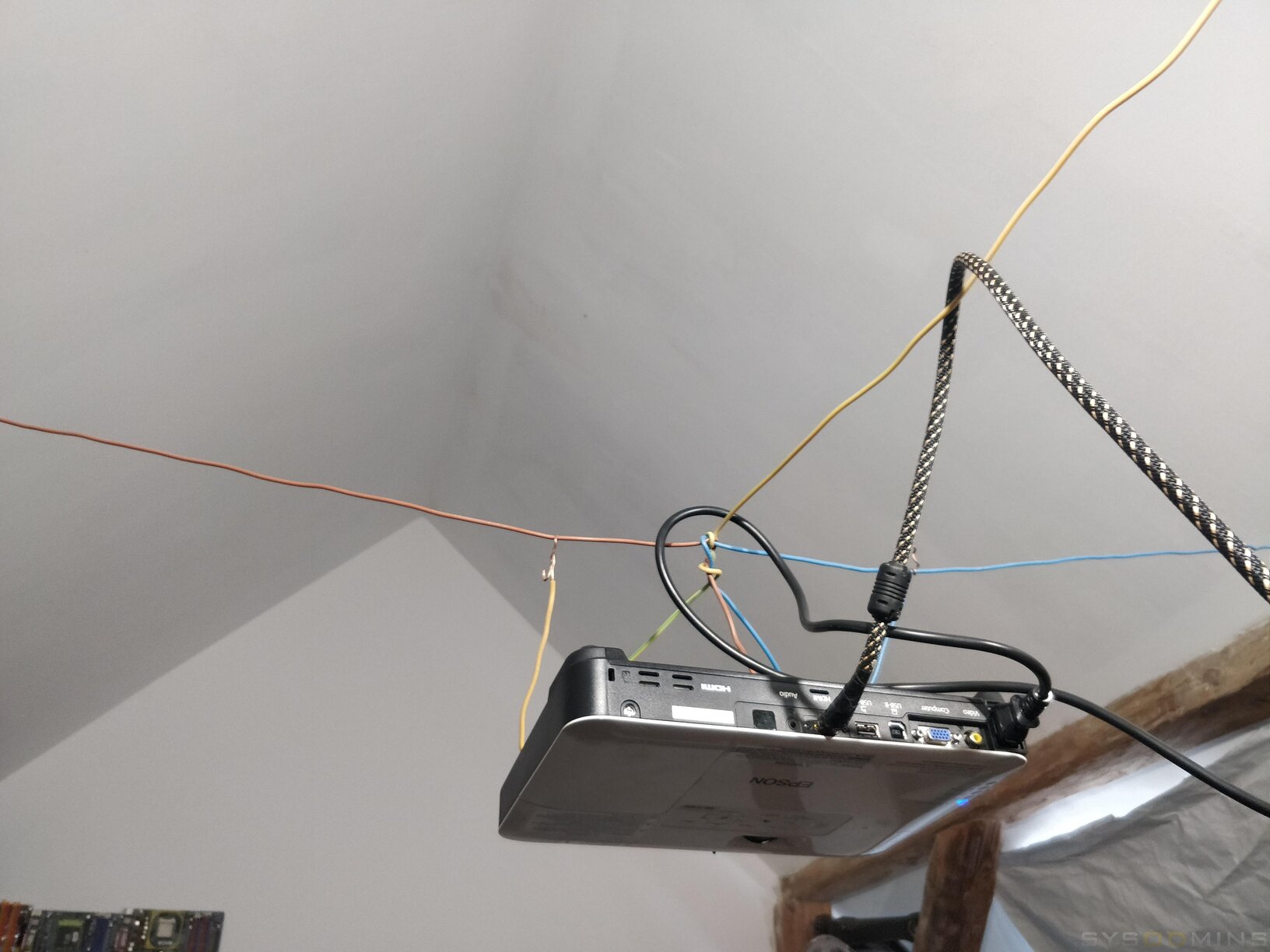

Люблю такое творчество

Выпрями спину!

Если в этом году вы собираетесь продлевать лицензии на ПО Microsoft, вас может ожидать пара сюрпризов. В политике лицензирования Microsoft Open Value произошло несколько серьёзных изменений, например, программа Open Licensing (OLP) перестала существовать и интегрировалась в Open Value (OV). Чтобы это и другие перемены не застали врасплох, смотрите вебинар Open Value for Dummies 24 сентября.

#Madskillz

#иТакСойдет

haters gonna hate

Бесплатный онлайн Meet UP DevOps by REBRAIN: All Stars

Спикер: Артемий Кропачев (USA)

Кейс DevOps в США. Как DevOps инженеру перебраться из России в США

Регистрация - http://bit.ly/2ku3HCw

*Количество мест строго ограничено!

**На прошлом занятии был превышен лимит по участникам. Успевайте.

Кейс от первого лица.

Время проведения:

24 Сентября (Вторник) в 19:00 по МСК

Что будет на мероприятии?

🔹Профессиональный путь в IT. От программиста из Кирова до Architect в США.

🔹Сертификация Red Hat. Что дает и для чего нужна?

🔹Как стать сертифицированным архитектором Red Hat и ее ценность на рынке?

🔹Требования к DevOps в США

🔹Обзор актуальных инструментов и технологий 2019 года

🔹Разбор самых интересных проектов

🔹Как устроиться и переехать в США?

Кто ведет?

Артемий Кропачев - специалист без диплома в IT сфере, прошедший путь от обучения на биотехнолога в Кирове до одного из двоих в мире сертифицированных экспертов RHCA Level ХХ, консультирующего технические команды Amazon, AT&T, Google, Cisco, Microsoft, T-Mobile, IBM и многих других.

Открытые еженедельные DevOps практикумы - https://bit.ly/2CGmm3C

Присоединяйтесь!

Спикер: Артемий Кропачев (USA)

Кейс DevOps в США. Как DevOps инженеру перебраться из России в США

Регистрация - http://bit.ly/2ku3HCw

*Количество мест строго ограничено!

**На прошлом занятии был превышен лимит по участникам. Успевайте.

Кейс от первого лица.

Время проведения:

24 Сентября (Вторник) в 19:00 по МСК

Что будет на мероприятии?

🔹Профессиональный путь в IT. От программиста из Кирова до Architect в США.

🔹Сертификация Red Hat. Что дает и для чего нужна?

🔹Как стать сертифицированным архитектором Red Hat и ее ценность на рынке?

🔹Требования к DevOps в США

🔹Обзор актуальных инструментов и технологий 2019 года

🔹Разбор самых интересных проектов

🔹Как устроиться и переехать в США?

Кто ведет?

Артемий Кропачев - специалист без диплома в IT сфере, прошедший путь от обучения на биотехнолога в Кирове до одного из двоих в мире сертифицированных экспертов RHCA Level ХХ, консультирующего технические команды Amazon, AT&T, Google, Cisco, Microsoft, T-Mobile, IBM и многих других.

Открытые еженедельные DevOps практикумы - https://bit.ly/2CGmm3C

Присоединяйтесь!

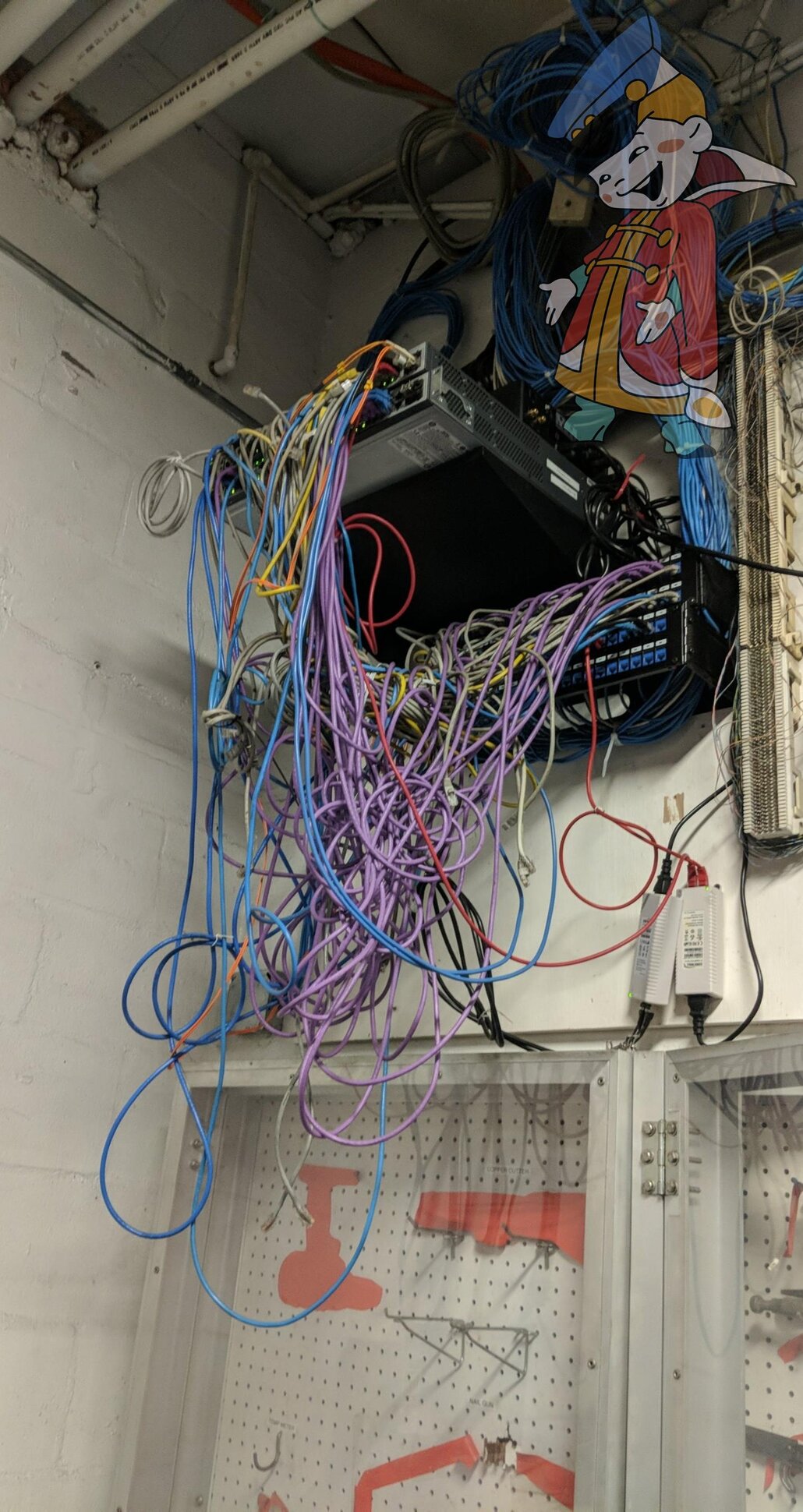

Было/Стало. Не знаю, почему люди позволяют своим комнатам становиться такими...

#от_подписчика

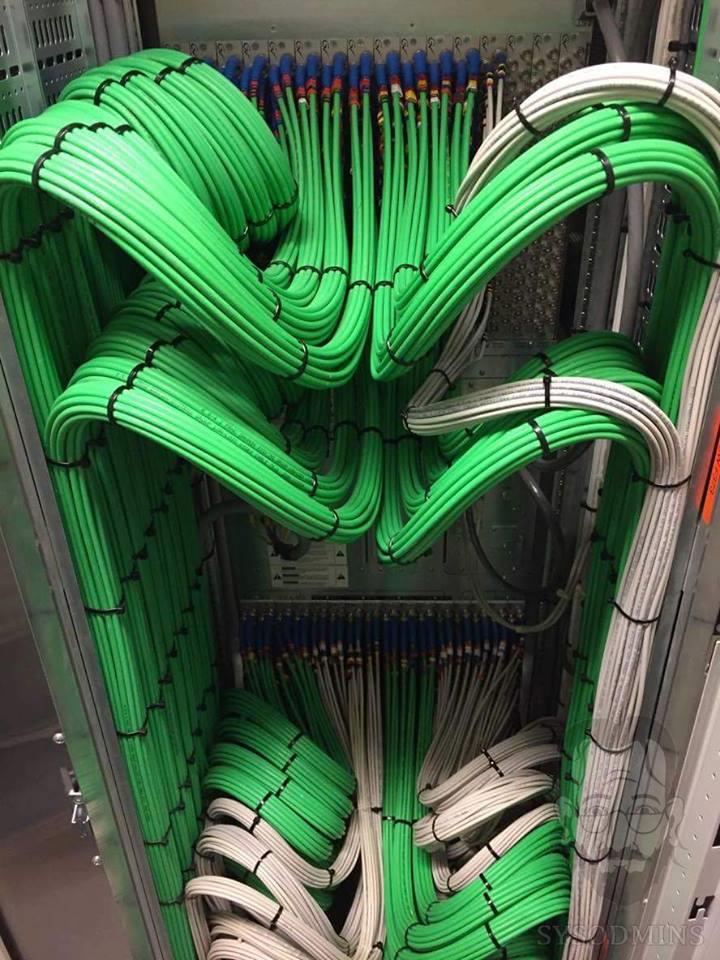

Немного IT-эротики. #porn

Разработчики вымогателя Nemty продолжают активно работать над своим вредоносным ПО. Теперь программа может не только шифровать файлы, но и завершать процессы и службы, мешающие выполнению этой задачи.

Впервые в поле зрения ИБ-специалистов Nemty попал в середине августа. За прошедший месяц вирусописатели успели выпустить новую версию зловреда под номером 1.4, в которой исправили найденные ошибки и добавили стоп-лист. Программа стала сворачивать свою деятельность, если целевая система находилась в России, Белоруссии, Казахстане, Таджикистане или Украине.

На днях ИБ-исследователь Виталий Кремез (Vitali Kremez) выяснил, что авторы шифровальщика, не меняя номер версии, внесли очередные коррективы. Пополнилось число географических регионов из стоп-листа: к ним добавились Азербайджан, Армения, Молдавия и Киргизия.

Однако основным нововведением стала функция, которая делает поведение Nemty гораздо более агрессивным. Добавленный разработчиками код может принудительно завершать запущенные в системе процессы, чтобы в числе прочих можно было шифровать и файлы, открытые жертвой. Основными целями зловреда являются девять программ и служб Windows, в том числе текстовые редакторы WordPad и Microsoft Word, приложение Microsoft Excel, почтовые клиенты Microsoft Outlook и Mozilla Thunderbird, служба SQL и ПО виртуализации VirtualBox.

Как отмечает издание Bleeping Computer, два последних пункта в этом списке дают повод думать, что в качестве потенциальных жертв преступников больше всего интересуют крупные компании и корпорации.

Кроме того, по мнению автора Bleeping Computer Ионута Иласку (Ionut Ilascu), есть основания полагать, что злоумышленники не остановятся и в поиске наиболее эффективных путей доставки вредоноса в целевые системы. На текущий момент они уже протестировали заражение через уязвимые RDP-подключения, а также при помощи фальшивой страницы PayPal. Так как преступники уже пользовались одним из эксплойт-паков — RIG, использующим уязвимости в Internet Explorer, Java, Adobe Flash и Silverlight, — возможно, они прибегнут и к другим наборам эксплойтов.

Впервые в поле зрения ИБ-специалистов Nemty попал в середине августа. За прошедший месяц вирусописатели успели выпустить новую версию зловреда под номером 1.4, в которой исправили найденные ошибки и добавили стоп-лист. Программа стала сворачивать свою деятельность, если целевая система находилась в России, Белоруссии, Казахстане, Таджикистане или Украине.

На днях ИБ-исследователь Виталий Кремез (Vitali Kremez) выяснил, что авторы шифровальщика, не меняя номер версии, внесли очередные коррективы. Пополнилось число географических регионов из стоп-листа: к ним добавились Азербайджан, Армения, Молдавия и Киргизия.

Однако основным нововведением стала функция, которая делает поведение Nemty гораздо более агрессивным. Добавленный разработчиками код может принудительно завершать запущенные в системе процессы, чтобы в числе прочих можно было шифровать и файлы, открытые жертвой. Основными целями зловреда являются девять программ и служб Windows, в том числе текстовые редакторы WordPad и Microsoft Word, приложение Microsoft Excel, почтовые клиенты Microsoft Outlook и Mozilla Thunderbird, служба SQL и ПО виртуализации VirtualBox.

Как отмечает издание Bleeping Computer, два последних пункта в этом списке дают повод думать, что в качестве потенциальных жертв преступников больше всего интересуют крупные компании и корпорации.

Кроме того, по мнению автора Bleeping Computer Ионута Иласку (Ionut Ilascu), есть основания полагать, что злоумышленники не остановятся и в поиске наиболее эффективных путей доставки вредоноса в целевые системы. На текущий момент они уже протестировали заражение через уязвимые RDP-подключения, а также при помощи фальшивой страницы PayPal. Так как преступники уже пользовались одним из эксплойт-паков — RIG, использующим уязвимости в Internet Explorer, Java, Adobe Flash и Silverlight, — возможно, они прибегнут и к другим наборам эксплойтов.

2019 September 20

Если ты смелый, ловкий, умелый...

📌 Smominru заражает почти 5000 компьютеров ежедневно.

В течение августа ботнет-криптоджекер Smominru заразил около 90 тыс. компьютеров, используя эксплойт EternalBlue и брутфорс-атаки. Об этом сообщили специалисты компании Guardicore, проанализировав текущую активность вредоносных ботов, концентрация которых особенно высока в Китае, на Тайване, в России, Бразилии и США. Как выяснили специалисты, лежащий в основе ботнета зловред поддерживается широкой инфраструктурой серверов по всему миру, и кроме установки майнера, пытается похитить логины и пароли с инфицированных машин.

Аналитикам удалось завладеть доступом к одному из командных серверов Smominru и получить представление о масштабах вредоносной кампании. Как оказалось, каждый день агрессивный бот проникает в среднем на 4,7 тыс. компьютеров. Большую часть из них составляют рабочие станции и небольшие серверы под управлением Windows 7 и Windows Server 2008. Эксперты отмечают, что именно эти операционные системы наиболее уязвимы к атакам с использованием эксплойта EternalBlue. На долю других ОС Windows приходится лишь 15% успешных атак.

Попав на инфицированное устройство, самоходный бот пытается заразить и связанные с жертвой компьютеры. По информации исследователей, под удар Smominru ежемесячно попадают почти 5 тыс. сетей. Большинство из них состоит из нескольких десятков машин, а самая большая сеть, пораженная зловредом, насчитывала 65 хостов. Примечательно, что четверть приобщенных к ботнету машин неоднократно подвергались заражению, а значит, были плохо пропатчены после обнаружения инфекции и очистки.

Smominru загружает на компьютер жертвы около 20 файлов, среди которых исполняемые модули с функциями руткита и RAT-трояна, генератор криптовалюты Monero, а также ряд служебных компонентов. Возможности ботнета позволяют гибко настраивать состав полезной нагрузки и оперативно изменять адреса командных серверов, на которых она хранится.

Исследователям удалось обнаружить около 20 криминальных хранилищ, расположенных в США, Европе и Азии. Некоторые файлы, загружаемые Smominru, хранились сразу на нескольких серверах, что гарантирует бесперебойную работу ботнета в случае блокировки одного из репозиториев. Примечательно, что для своих целей киберпреступники зачастую используют хостинг крупных западных провайдеров, имеющих строгую политику безопасности и развитые средства мониторинга.

Изучив журнал работы командного сервера вредоносной сети, ИБ-специалисты выяснили, что клиент Smominru собирает и передает злоумышленникам следующие сведения об инфицированном компьютере:

📌Внешний и внутренний IP-адрес машины;

📌Название операционной системы;

📌Данные о загрузке процессора.

Кроме того, нападающие пытаются получить информацию об активных процессах и украсть учетные данные пользователя при помощи утилиты Mimikatz. Дополнительно бот удаляет конкурирующих зловредов и блокирует некоторые TCP-порты (SMB, RPC), чтобы исключить проникновение на устройство других взломщиков.

Специалисты Guardicore совместно с другими исследователями наблюдают за Smominru, известным также под именами MyKings и Ismo, с 2017 года. По информации экспертов, в прошлом году численность вредоносной сети составляла более полумиллиона устройств.

В течение августа ботнет-криптоджекер Smominru заразил около 90 тыс. компьютеров, используя эксплойт EternalBlue и брутфорс-атаки. Об этом сообщили специалисты компании Guardicore, проанализировав текущую активность вредоносных ботов, концентрация которых особенно высока в Китае, на Тайване, в России, Бразилии и США. Как выяснили специалисты, лежащий в основе ботнета зловред поддерживается широкой инфраструктурой серверов по всему миру, и кроме установки майнера, пытается похитить логины и пароли с инфицированных машин.

Аналитикам удалось завладеть доступом к одному из командных серверов Smominru и получить представление о масштабах вредоносной кампании. Как оказалось, каждый день агрессивный бот проникает в среднем на 4,7 тыс. компьютеров. Большую часть из них составляют рабочие станции и небольшие серверы под управлением Windows 7 и Windows Server 2008. Эксперты отмечают, что именно эти операционные системы наиболее уязвимы к атакам с использованием эксплойта EternalBlue. На долю других ОС Windows приходится лишь 15% успешных атак.

Попав на инфицированное устройство, самоходный бот пытается заразить и связанные с жертвой компьютеры. По информации исследователей, под удар Smominru ежемесячно попадают почти 5 тыс. сетей. Большинство из них состоит из нескольких десятков машин, а самая большая сеть, пораженная зловредом, насчитывала 65 хостов. Примечательно, что четверть приобщенных к ботнету машин неоднократно подвергались заражению, а значит, были плохо пропатчены после обнаружения инфекции и очистки.

Smominru загружает на компьютер жертвы около 20 файлов, среди которых исполняемые модули с функциями руткита и RAT-трояна, генератор криптовалюты Monero, а также ряд служебных компонентов. Возможности ботнета позволяют гибко настраивать состав полезной нагрузки и оперативно изменять адреса командных серверов, на которых она хранится.

Исследователям удалось обнаружить около 20 криминальных хранилищ, расположенных в США, Европе и Азии. Некоторые файлы, загружаемые Smominru, хранились сразу на нескольких серверах, что гарантирует бесперебойную работу ботнета в случае блокировки одного из репозиториев. Примечательно, что для своих целей киберпреступники зачастую используют хостинг крупных западных провайдеров, имеющих строгую политику безопасности и развитые средства мониторинга.

Изучив журнал работы командного сервера вредоносной сети, ИБ-специалисты выяснили, что клиент Smominru собирает и передает злоумышленникам следующие сведения об инфицированном компьютере:

📌Внешний и внутренний IP-адрес машины;

📌Название операционной системы;

📌Данные о загрузке процессора.

Кроме того, нападающие пытаются получить информацию об активных процессах и украсть учетные данные пользователя при помощи утилиты Mimikatz. Дополнительно бот удаляет конкурирующих зловредов и блокирует некоторые TCP-порты (SMB, RPC), чтобы исключить проникновение на устройство других взломщиков.

Специалисты Guardicore совместно с другими исследователями наблюдают за Smominru, известным также под именами MyKings и Ismo, с 2017 года. По информации экспертов, в прошлом году численность вредоносной сети составляла более полумиллиона устройств.