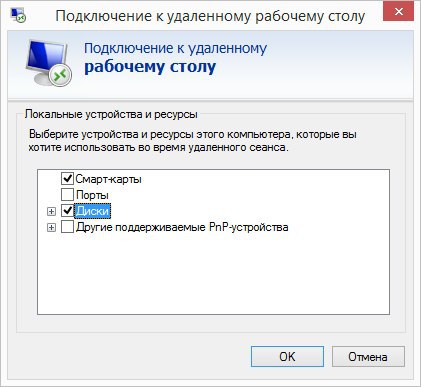

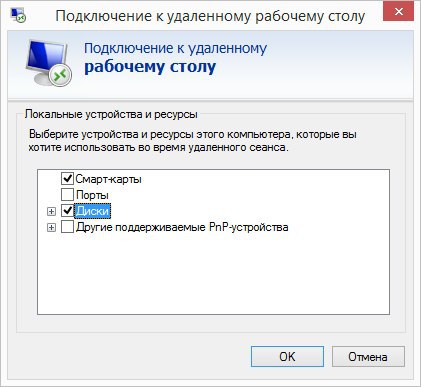

А если галочку не ставить, то терминальный сервер не сможет получить доступ к папкам клиентской машины. Через драйверы принтера тоже ее заразить не сможет, только если клиент самостоятельно будет цеплять принтер терминального сервера к своему ПК. Так же юзер может копипастом (без подключения своих дисков) из окна RDP терминального сервера забрать зараженные файлы и заразить свой ПК (при условии, что терминальный сервер заражен). Ну и ещё терминальный сервер может атаковать клиента по разным протоколам, например, через Samba (это уже зависит от изобретательности вирусмейкера, который пишет заразу для терминального сервера). Думаю, что терминальный сервер может ещё перехватывать вводимые с клавиатуры данные в терминальной сессии (логины, пароли). Аля кейлоггер. Больше пока не могу придумать способов атаки со стороны терминального сервера в сторону клиента