3

Size: a a a

2021 May 01

Не о той строчке думал )

2021 May 02

fs

можно как нибудь заставить гдб pretty-print-нуть структуру если символов нет, но тип +- известен

fs

VR

fs

а если нужно дернуть pretty-print stl сонтейнера?

VR

ты имеешь в виду, например принтануть элементы вектора?

fs

ну да, но скорее сета или мапа

R

Hi, вот-вот начал читать книгу от Юричева RE4B , но знаний в нативном реверсинге и собственно в асме практически нет(можно считать нулевыми) , бывает такое, что просто не понимаю что делает команда и приходится гуглить, хотя я всего лишь на 50 стр. Нужно ваше мнение. Стоит ли перед данной книгой с чем-нибудь ещё ознакомится, например с какой-нибудь книгой\мануалами по асму или ещё с чем-нибудь? Если да, то желательно сразу с примерами. Заранее спасибо

А

https://m.vk.com/wall-51126445_18046

Можешь глянуть Ирвина. Архитектуру можешь пропустить пока.

Можешь глянуть Ирвина. Архитектуру можешь пропустить пока.

R

Да я вкурсе о дизасмах,дебагерах и т.д , просто порекомендовали эту книгу как для вообще маленьких и тупых. И вот случилось такое, что к примеру с моими знаниями о базовом наборе регистров и парочки команд приходится ещё гуглить другие команды(например как вчера случилось с {lea} 😆), которые скорее всего нужно было знать до этого и вот тот самый вопрос : стоит ли знакомится с асмом полностью , либо дальше гуглить команды и что они делают. Человек выше считает , что стоит. Ну и вот опять вытекающий вопрос -> где можно в примерно такой же форме как у Юричева почитать про азы асма ( x86 и x64 ) ?

DG

Я смотрел видосы из этого плейлиста, там записанные лекции в таком себе качестве, но субтитры хорошо переводятся

https://youtube.com/playlist?list=PL038BE01D3BAEFDB0

https://youtube.com/playlist?list=PL038BE01D3BAEFDB0

DG

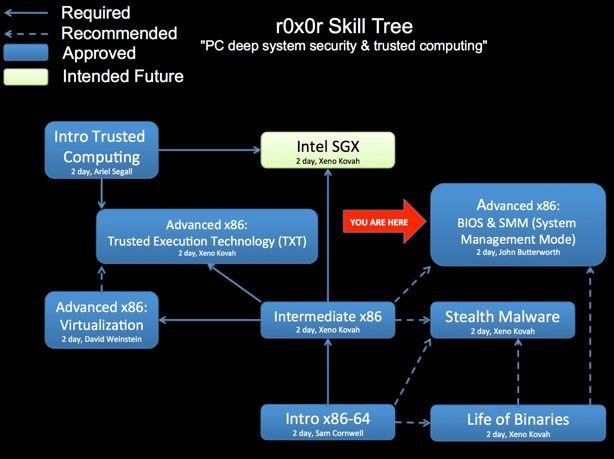

У них есть что-то вроде траектории изучения программы

https://opensecuritytraining.info/Training.html

https://opensecuritytraining.info/Training.html

DG

Да, такое есть, но это ближе к концу, сначала говорят, что обычно используются только ~13 инструкций, и по каждой из них проходятся