MT

Size: a a a

2021 March 07

t

А че, так можно было 🤔

t

[0x01] Изучаем таски по написанию шелл-кодов: cat

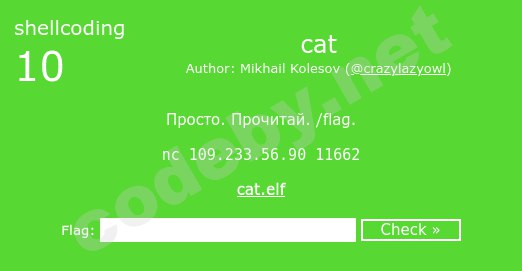

Недавно я начал практиковаться в написании шелл-кодов. Чтобы лучше понять тему нужно объяснить её другому человеку так, чтобы он понял. Поэтому я буду писать о решение задач с сайта. Категория: shellcoding. Задачи буду называть тасками. Название самого первого задания - cat.

Читать: https://codeby.net/threads/0x01-izuchaem-taski-po-napisaniju-shell-kodov-cat.76868/

#ctf #writeup #shell

Недавно я начал практиковаться в написании шелл-кодов. Чтобы лучше понять тему нужно объяснить её другому человеку так, чтобы он понял. Поэтому я буду писать о решение задач с сайта. Категория: shellcoding. Задачи буду называть тасками. Название самого первого задания - cat.

Читать: https://codeby.net/threads/0x01-izuchaem-taski-po-napisaniju-shell-kodov-cat.76868/

#ctf #writeup #shell

DH

А че, так можно было 🤔

Как так?

ML

Как так?

Видимо, пилить райтапы

MA

Подскажите, почему мы должны именно этот ресурс передавать в параметре xlmns:xi?

<foo> xmlns:xi="http://www.w3.org/2001/XInclude"><xi:include parse="text" href="file:///etc/passwd"/></foo>

ML

Max Alexeev

Подскажите, почему мы должны именно этот ресурс передавать в параметре xlmns:xi?

<foo> xmlns:xi="http://www.w3.org/2001/XInclude"><xi:include parse="text" href="file:///etc/passwd"/></foo>

Потому, что ты указываешь namespace, в котором описан элемент include, который ты используешь дальше

MA

Понял, спасибо

ML

А указываешь потому, что W3C так сказали и это стандарт: https://www.w3.org/TR/xinclude/

MA

Да, это я видел

MD

Кто пользуется pwndbg, есть классная команда vis, которая подсвечивает разные чанки разными цветами.

https://browserpwndbg.readthedocs.io/en/docs/commands/heap/vis_heap_chunks/

https://browserpwndbg.readthedocs.io/en/docs/commands/heap/vis_heap_chunks/

2021 March 08

ДР

Товарищи, подсобите советом. Нужно в идеале проверять на любом сайте все java-скрипты на отсутствие вредоносных действий. Напрашивается вывод, что сначала нужно собрать все имеющиеся скрипты, а потом уже проверять каким-либо способом.

Вопрос первый: достаточно ли просто проскрапить html-документ и отдельный файл для js?

Вопрос второй: как можно анализировать уже сами скрипты, кроме как сравнением с какой-либо готовой базой данных?

Вопрос первый: достаточно ли просто проскрапить html-документ и отдельный файл для js?

Вопрос второй: как можно анализировать уже сами скрипты, кроме как сравнением с какой-либо готовой базой данных?

ДР

Всё должно как можно больше автоматизировано

y

по поводу второго вопроса:

- может VirusTotal сможет тебе помочь, у него апиха есть

- может VirusTotal сможет тебе помочь, у него апиха есть

ДР

Апиху посмотрю, спасибо

y

а первый немного не понял