S

Size: a a a

2021 July 19

В городе на иксах

S

Исследователи продолжают расчехлять Windows Print Spooler.

На этот раз после тщательного изучения API-интерфейсов печати Windows создатель Mimikatz исследователь Бенджамин Делпи раскрыл еще одну уязвимость нулевого дня, которая позволяет злоумышленнику повысить привилегии на компьютере или удаленно выполнить код.

Все благодаря функции автоматической загрузки и выполнения вредоносной библиотеки DLL, когда клиент подключается к серверу печати, находящемуся под контролем злоумышленника. Во время установки принтера поставляемое поставщиком установочное приложение может указать набор файлов любого типа, которые будут связаны с конкретной очередью печати. При запуске вредоносной DLL она будет работать с правами SYSTEM и может использоваться для выполнения любой команды на компьютере.

CERT оперативно сообщили, как можно противодействовать новой ошибке. Помочь может блокировка исходящего SMB-трафика на границе сети, чтобы предотвратить доступ к удаленному компьютеру. При этом следует помнить, что для для установки драйверов без использования SMB, злоумышленник, по-прежнему, может использовать этот метод с локальным сервером печати. Но лучший способ предотвратить эту уязвимость - ограничить Point and print списком утвержденных доверенных серверов.

Всем пользователям Microsoft Windows лишь пожелаем удачной недели.

На этот раз после тщательного изучения API-интерфейсов печати Windows создатель Mimikatz исследователь Бенджамин Делпи раскрыл еще одну уязвимость нулевого дня, которая позволяет злоумышленнику повысить привилегии на компьютере или удаленно выполнить код.

Все благодаря функции автоматической загрузки и выполнения вредоносной библиотеки DLL, когда клиент подключается к серверу печати, находящемуся под контролем злоумышленника. Во время установки принтера поставляемое поставщиком установочное приложение может указать набор файлов любого типа, которые будут связаны с конкретной очередью печати. При запуске вредоносной DLL она будет работать с правами SYSTEM и может использоваться для выполнения любой команды на компьютере.

CERT оперативно сообщили, как можно противодействовать новой ошибке. Помочь может блокировка исходящего SMB-трафика на границе сети, чтобы предотвратить доступ к удаленному компьютеру. При этом следует помнить, что для для установки драйверов без использования SMB, злоумышленник, по-прежнему, может использовать этот метод с локальным сервером печати. Но лучший способ предотвратить эту уязвимость - ограничить Point and print списком утвержденных доверенных серверов.

Всем пользователям Microsoft Windows лишь пожелаем удачной недели.

S

DM

ахахха

m

SK

/report

R

m

Сосискину пора брать плату за ник неймы с рекламой

m

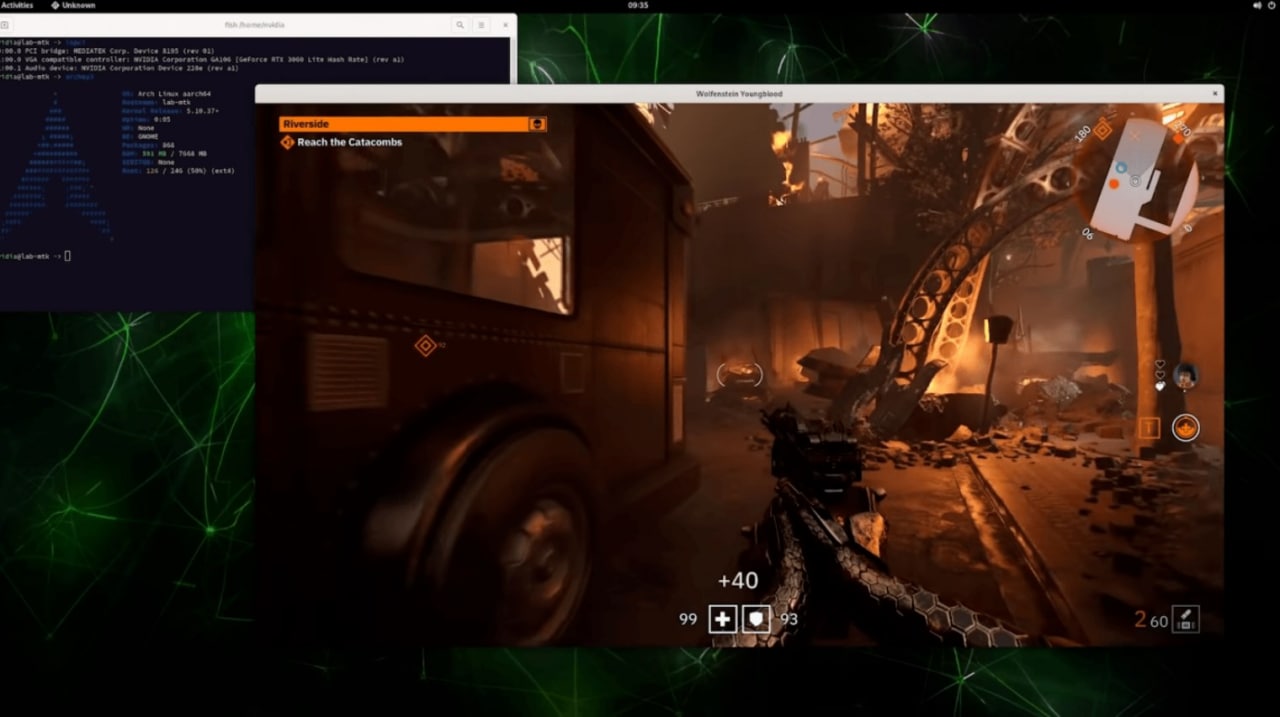

NVIDIA впервые показала работу трассировки лучей и DLSS на ARM-процессоре — на примере шутера Wolfenstein: Youngblood.

Сделать это удалось благодаря реализации поддержки пяти ключевых RTX-технологий для ARM-чипов, объявили в компании.

https://dtf.ru/hard/801827

Сделать это удалось благодаря реализации поддержки пяти ключевых RTX-технологий для ARM-чипов, объявили в компании.

https://dtf.ru/hard/801827

m

Как я понимаю под армом какой то одноплатный ПК с слотом пси?

m

Разве есть такие железки хотя бы с шиной пси на скорости 8х ?

NT

Ну вероятно в виде девкитов есть

m

У них есть своя хуйня с тегрой, но там вроде нет пси слота, а или даже есть в 4х режиме

m

Есть ещё от китайцев, но на реддите пишут что не помню название, хуйнянейм не умеет правильно работать с ГПУ через пси слот

NT

Так вроде так написано же, что там медиатек

DM

генту

Y

/