AK

Size: a a a

2020 July 06

AK

вероятно дело было так - через эту грязную тизерную сетку шел трафик на малварь, в результате все попало в индикаторы

AK

наверное правильно, так как ничего хорошего из этих тизерок пользователям не придет. Или развод на номер карты в лотерее, или малварь, или еще что

l

https://habr.com/ru/news/t/509570/ всё, дно пробито

AK

да хватит уже это тащить

Z

наверное правильно, так как ничего хорошего из этих тизерок пользователям не придет. Или развод на номер карты в лотерее, или малварь, или еще что

а теперь представь количество false-postitive

U

На что обратить внимание при black box тестирование приложения на django?

AK

а теперь представь количество false-postitive

ну а как еще строить иоки, если у тебя седня там тизерка, а завтра эксплоит под флеш?

Z

На что обратить внимание при black box тестирование приложения на django?

идоры) всякие раскрытия, вывод ошибок

AK

На что обратить внимание при black box тестирование приложения на django?

встречались идоры, дебаг режим, nosql база в веб папке, доступная гит репка, sql инъекции, слабые пароли

Z

встречались идоры, дебаг режим, nosql база в веб папке, доступная гит репка, sql инъекции, слабые пароли

кто то умудрился наговнокодить в django до sql inj?)))

AK

а, еще встречается скеффолдинг моделей вроде users

AK

кто то умудрился наговнокодить в django до sql inj?)))

а какая разница где говнокодить, был бы заказчик а баг напишется, особенно когда новичкам без опыта дают подряд

S

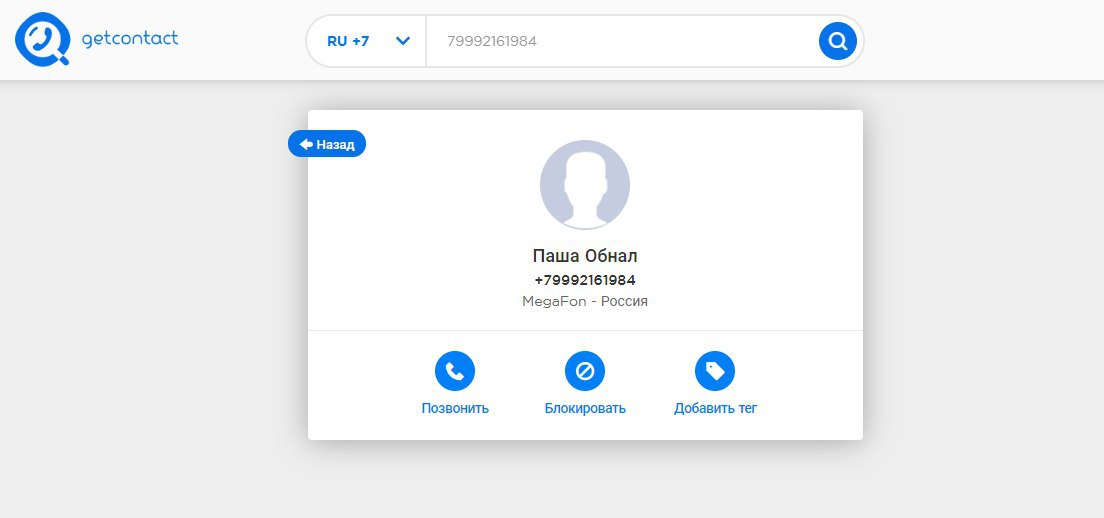

За группировкой Fancy Bears может скрываться ИТ-специалист из Псковской области Павел Ситников. По крайней мере, к такому выводу нас приводит анализ данных профиля в Telegram с никнеймом @Fancy_Bears

Результаты проверки профиля:

Username: @Fancy_Bears

ID пользователя: 1138700901

Телефон: +7***2161984

Местоположение: Псковская область, Великие Луки

Вероятные пользователи:

1. Cофья

2. Таку

3. Чайка

4. Павел Ситников

5. Паша Обнал (прим. очень интересно)

Fancy Bears (в переводе с англ. — «Модные мишки») — хакерская группировка, которая сумела не только взломать базы данных Всемирного антидопингового агентства (ВАДА), но и обнародовать документы о том, что многие американские спортсмены, в том числе титулованные и знаменитые, годами употребляли запрещенные для всех препараты.

Результаты проверки профиля:

Username: @Fancy_Bears

ID пользователя: 1138700901

Телефон: +7***2161984

Местоположение: Псковская область, Великие Луки

Вероятные пользователи:

1. Cофья

2. Таку

3. Чайка

4. Павел Ситников

5. Паша Обнал (прим. очень интересно)

Fancy Bears (в переводе с англ. — «Модные мишки») — хакерская группировка, которая сумела не только взломать базы данных Всемирного антидопингового агентства (ВАДА), но и обнародовать документы о том, что многие американские спортсмены, в том числе титулованные и знаменитые, годами употребляли запрещенные для всех препараты.

😂

AK

завтра у Брайана Кребса

Z

а что будет если добавить номеров и назвать их "Андрей меф, Илья наличка, Антон корпы"

AK

Интернет-Розыск это же компания Бедерова?

Z

и установить getcontact)

Z

Отвечаем на комментарий уважаемой Александры aka @N3M351DA с ее канала https://t.me/in51d3/5664. Да, действительно Ситников НЕ ИМЕЕТ никакого отношения к хакерской группе Fancy Bears. Да и не имел никогда. Вопрос о том, ЗАЧЕМ он пытался, при помощи профиля @Fancy_Bears, маскироваться под них - следует задать ему.

Сведения, а точнее вероятное имя Паша Обнал - получено из GetContaсt. Кто-то его так записал... что тут еще добавить.

Сведения, а точнее вероятное имя Паша Обнал - получено из GetContaсt. Кто-то его так записал... что тут еще добавить.

Z

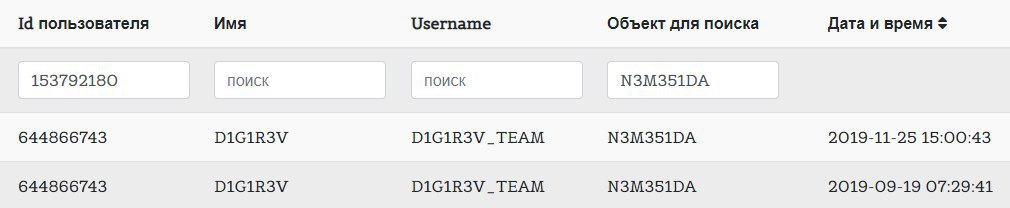

Кстати... не хотим пугать Вас, дорогая @N3M351DA, однако следует заметить, что Вашими данными ранее очень интересовались представители другой хакерской группы @D1G1R3V_TEAM. Так Ваш контакт они хотели узнать 25 ноября 2019 года и 19 сентября 2019 года...

Группировка @D1G1R3V (Digital Revolution) известна взломами подрядчиков ФСБ. В 2018 году они получили доступ к серверу Научно-исследовательского института «Квант» и опубликовали доказательства разработки системы мониторинга протестных настроений в соцсетях. В 2019-м рассказали о проектах компании «Сайтэк», которая работала над деанонимизацией пользователей браузера Tor и сбором информации о пользователях соцсетей.

Группировка @D1G1R3V (Digital Revolution) известна взломами подрядчиков ФСБ. В 2018 году они получили доступ к серверу Научно-исследовательского института «Квант» и опубликовали доказательства разработки системы мониторинга протестных настроений в соцсетях. В 2019-м рассказали о проектах компании «Сайтэк», которая работала над деанонимизацией пользователей браузера Tor и сбором информации о пользователях соцсетей.