С

Size: a a a

2020 August 01

Поэтому и low-integrity

P

А если через превьюер пролезет зараза?

мне трудно представить, как через считывание циферок из текстового файла на менеджед шарпе с нормальными методами для считывания текста, может пролезть зараза

С

мне трудно представить, как через считывание циферок из текстового файла на менеджед шарпе с нормальными методами для считывания текста, может пролезть зараза

В общем случае неизвестно, что будет делать превьюер. А уязвимости через работу с бинарными форматами встречаются довольно-таки часто. Да и не с бинарными тоже.

P

В общем случае неизвестно, что будет делать превьюер. А уязвимости через работу с бинарными форматами встречаются довольно-таки часто. Да и не с бинарными тоже.

ну да, батники и вбс не бинарные

P

но я так и не понял, о чём ты вообще говоришь

P

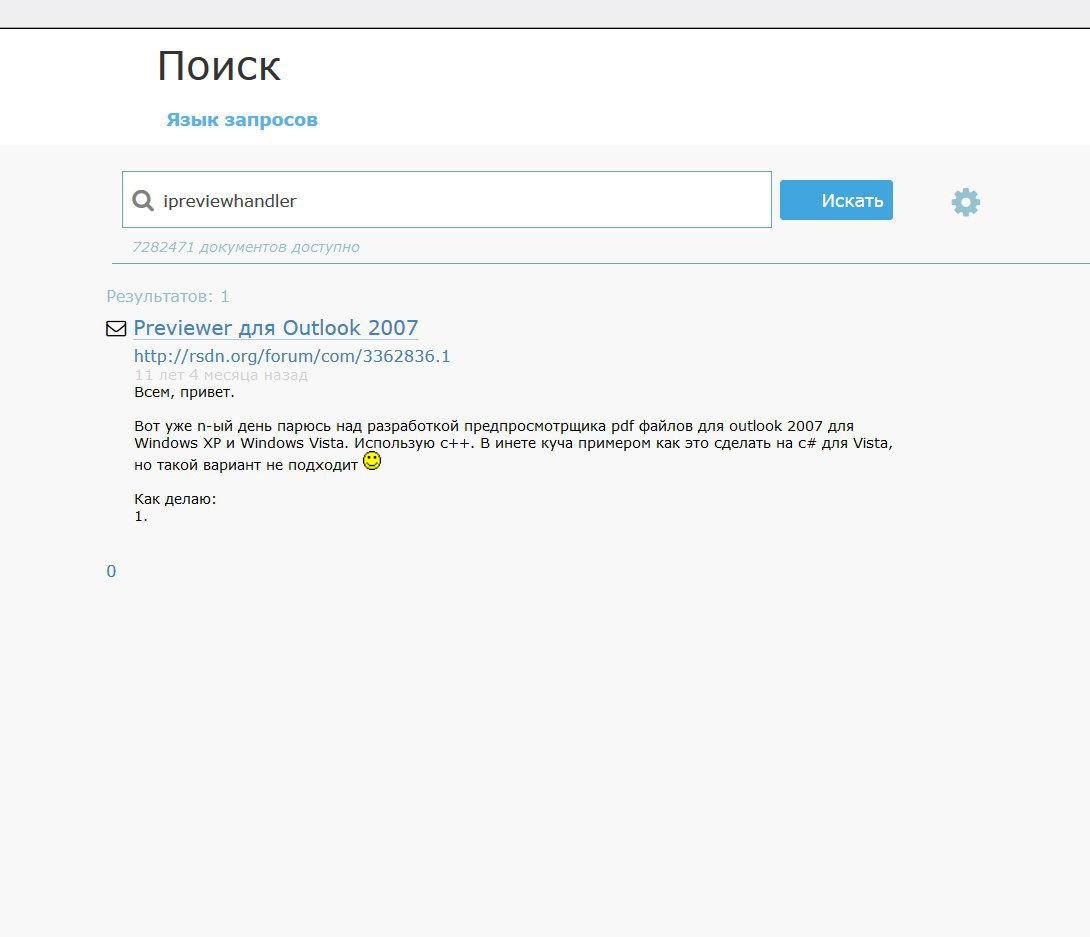

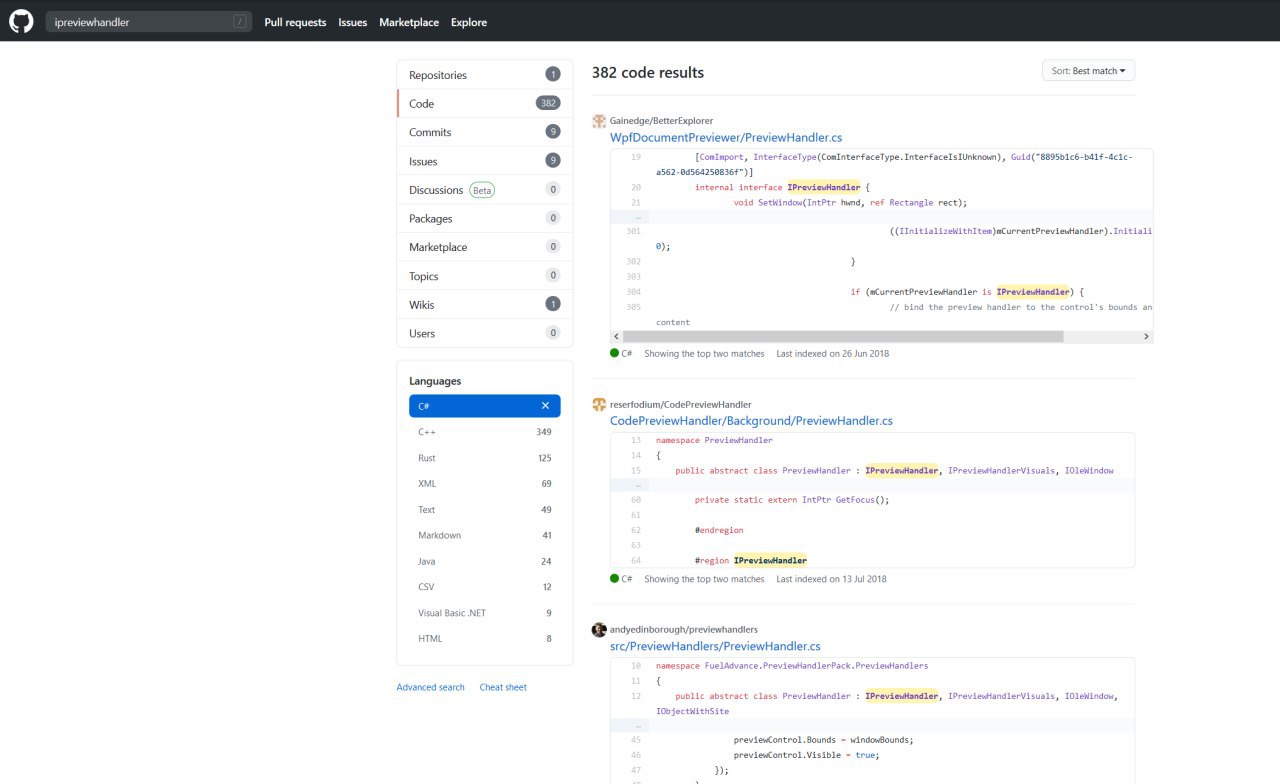

я спрашиваю, где мне сэмпл проекта скачать, если дока устарела и семплов больше на офф сайте нет

С

я спрашиваю, где мне сэмпл проекта скачать, если дока устарела и семплов больше на офф сайте нет

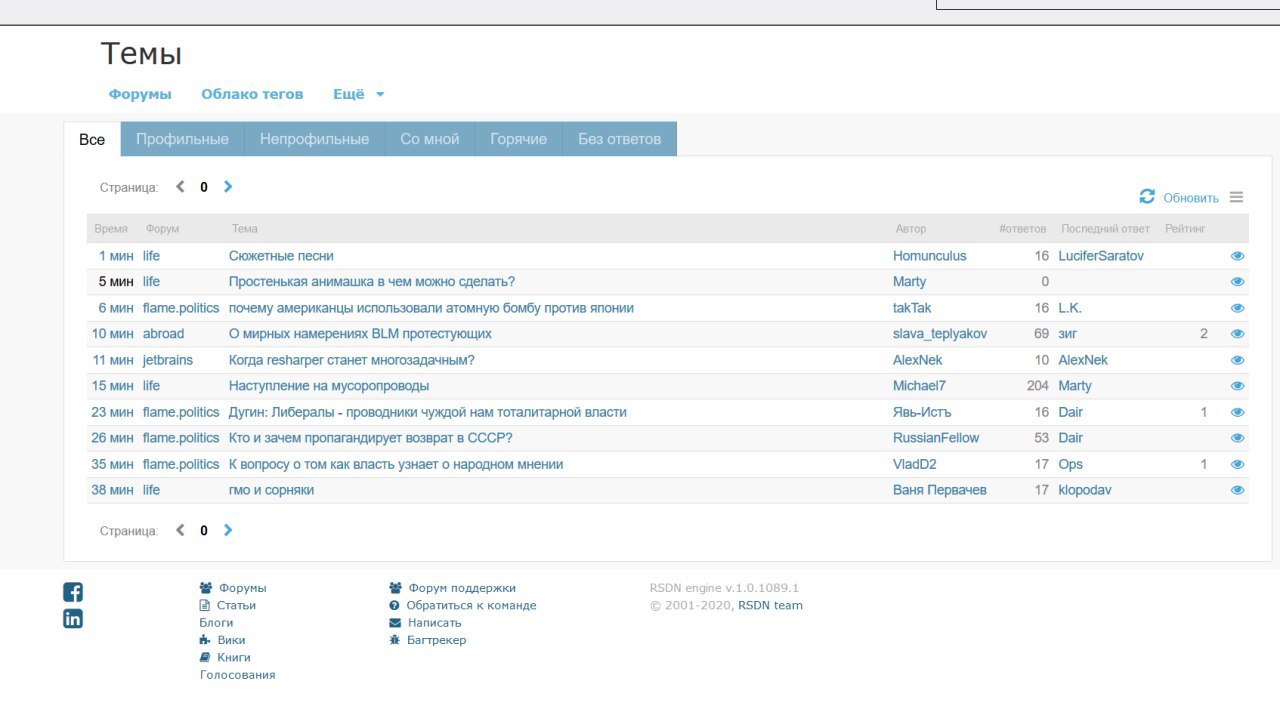

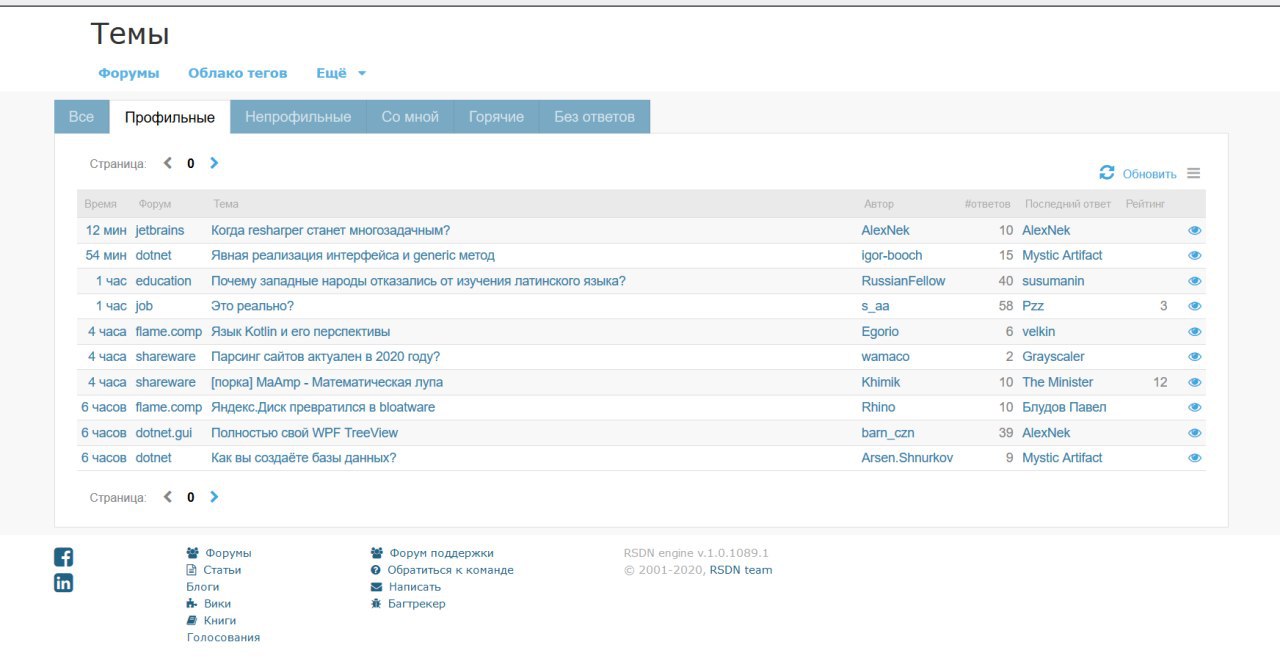

Я бы спросил на RSDN

P

удачи мне

С

Я сказал спросить

P

С

В winapi форум надо писать, а что они там ссср обсуждают - так это всегда было.

P

господи

P

вот так получше, чем на руфорумахх спрашивать

С

но я так и не понял, о чём ты вообще говоришь

Человек открывает каталог в проводнике. Проводник обходит файлы и получает миниатюры для каждого файла, вызывая плагины, соответствующие расширению файла. Плагин может содержать в себе уязвимость, и при формировании превью может запустить некий зловредный код, если в каталоге оказался специальным образом подготовленный файл.

Проводник запущен с правами текущего пользователя, и поэтому он может видеть файлы, читать их, возможно даже писать в них. Если превьюер будет запущен с теми же правами, то зловредный код получит права текущего пользователя.

Чтобы уменьшить возможный вред от возможной уязвимости, плагин превьюера запускается в отдельном процессе, а у этого процесса стоит маркер low-integrity (это имеет отношение к UAC), который маркер запрещает процессу почти всё.

Проводник запущен с правами текущего пользователя, и поэтому он может видеть файлы, читать их, возможно даже писать в них. Если превьюер будет запущен с теми же правами, то зловредный код получит права текущего пользователя.

Чтобы уменьшить возможный вред от возможной уязвимости, плагин превьюера запускается в отдельном процессе, а у этого процесса стоит маркер low-integrity (это имеет отношение к UAC), который маркер запрещает процессу почти всё.

P

Человек открывает каталог в проводнике. Проводник обходит файлы и получает миниатюры для каждого файла, вызывая плагины, соответствующие расширению файла. Плагин может содержать в себе уязвимость, и при формировании превью может запустить некий зловредный код, если в каталоге оказался специальным образом подготовленный файл.

Проводник запущен с правами текущего пользователя, и поэтому он может видеть файлы, читать их, возможно даже писать в них. Если превьюер будет запущен с теми же правами, то зловредный код получит права текущего пользователя.

Чтобы уменьшить возможный вред от возможной уязвимости, плагин превьюера запускается в отдельном процессе, а у этого процесса стоит маркер low-integrity (это имеет отношение к UAC), который маркер запрещает процессу почти всё.

Проводник запущен с правами текущего пользователя, и поэтому он может видеть файлы, читать их, возможно даже писать в них. Если превьюер будет запущен с теми же правами, то зловредный код получит права текущего пользователя.

Чтобы уменьшить возможный вред от возможной уязвимости, плагин превьюера запускается в отдельном процессе, а у этого процесса стоит маркер low-integrity (это имеет отношение к UAC), который маркер запрещает процессу почти всё.

и?

С

А то ж ты просто зайдёшь в каталог и у тебя зараза стартует.

P

А то ж ты просто зайдёшь в каталог и у тебя зараза стартует.

господи, проблемы плюсов меня не волнуют особо

С

и?

Поэтому всё так сложно, а не " xdg-open $1 "

P

Поэтому всё так сложно, а не " xdg-open $1 "

нет, сложно потому, что они свои доки перетасовывают каждых несколько лет и ссылки из них ведут туда, где ничего нет

С

господи, проблемы плюсов меня не волнуют особо

Какая разница. Откуда проводнику знать, на чём написан плагин? В js тоже вроде уязвимостей быть не должно, а вот тем не менее в браузерах регулярно что-то находят.