S

Size: a a a

2020 July 29

питон 4

P

питон 4

лист компрехеншенов нехватает, а за скобочки лайк, конечно, вернулись к нормальным людям, не то что скалисты

P

P

⭕️ CVE-2020-10713 GRUB2 - BootHole

2020-10713 GRUB2 - BootHole

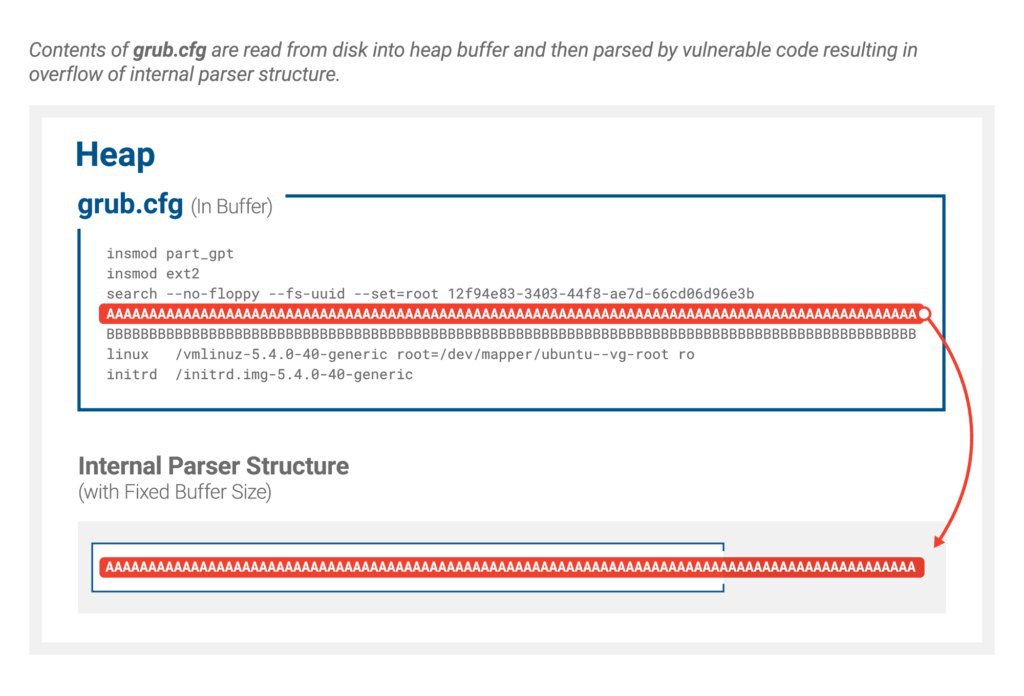

В GNU GRUB2 обнаружили неприятную уязвимость.

Затрагивает SecureBoot.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

Проверку на длину конечно же добавили, и на такой случай вызвали макрос

И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси.

Так как GRUB отвечает за bootload, привилегии при эксплуатации наивысшие, простор для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

2020-10713 GRUB2 - BootHole

В GNU GRUB2 обнаружили неприятную уязвимость.

Затрагивает SecureBoot.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

grub.cfg.Проверку на длину конечно же добавили, и на такой случай вызвали макрос

fatal_error, и как оказалось fatal_error громко ругается, но не останавливает исполнение кода (а все надеялись), отсюда контроль над памятью. И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси.

Так как GRUB отвечает за bootload, привилегии при эксплуатации наивысшие, простор для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

C

не зря я поставил refind

C

хотя, его похоже никто не аудитил..

2020 July 30

(L

⭕️ CVE-2020-10713 GRUB2 - BootHole

2020-10713 GRUB2 - BootHole

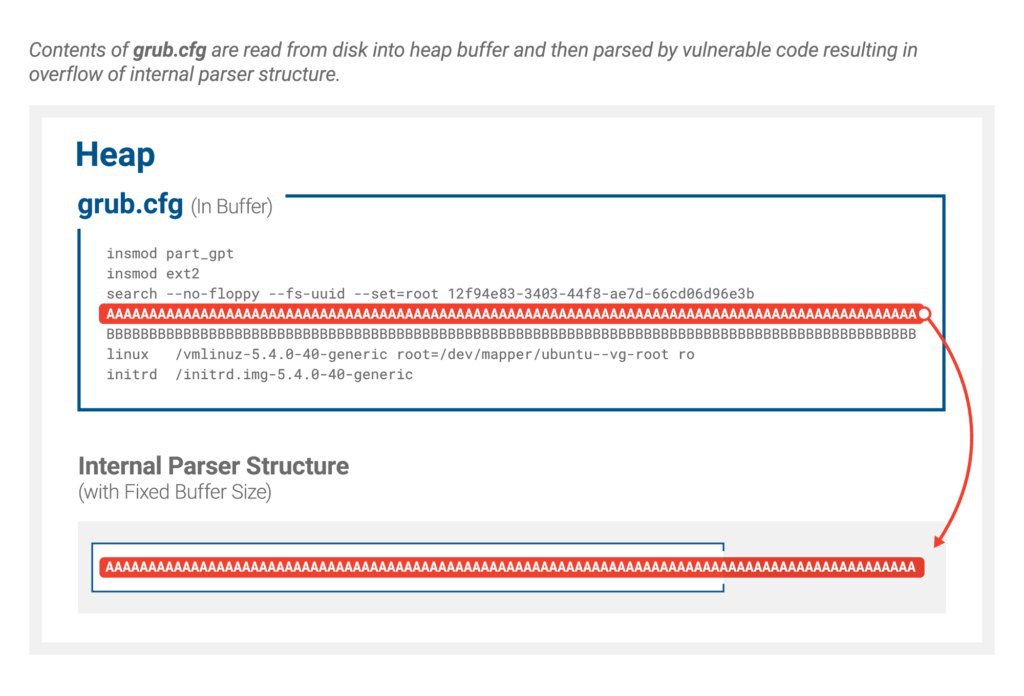

В GNU GRUB2 обнаружили неприятную уязвимость.

Затрагивает SecureBoot.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

Проверку на длину конечно же добавили, и на такой случай вызвали макрос

И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси.

Так как GRUB отвечает за bootload, привилегии при эксплуатации наивысшие, простор для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

2020-10713 GRUB2 - BootHole

В GNU GRUB2 обнаружили неприятную уязвимость.

Затрагивает SecureBoot.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

grub.cfg.Проверку на длину конечно же добавили, и на такой случай вызвали макрос

fatal_error, и как оказалось fatal_error громко ругается, но не останавливает исполнение кода (а все надеялись), отсюда контроль над памятью. И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси.

Так как GRUB отвечает за bootload, привилегии при эксплуатации наивысшие, простор для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

А не похер ли какой там длины параметр в конфиге, который находится в отмонтированном разделе, который можно примонтировать только от рута?

(L

Уязвимость? Да

(L

Неприятная? Не особо

P

⭕️ CVE-2020-10713 GRUB2 - BootHole

2020-10713 GRUB2 - BootHole

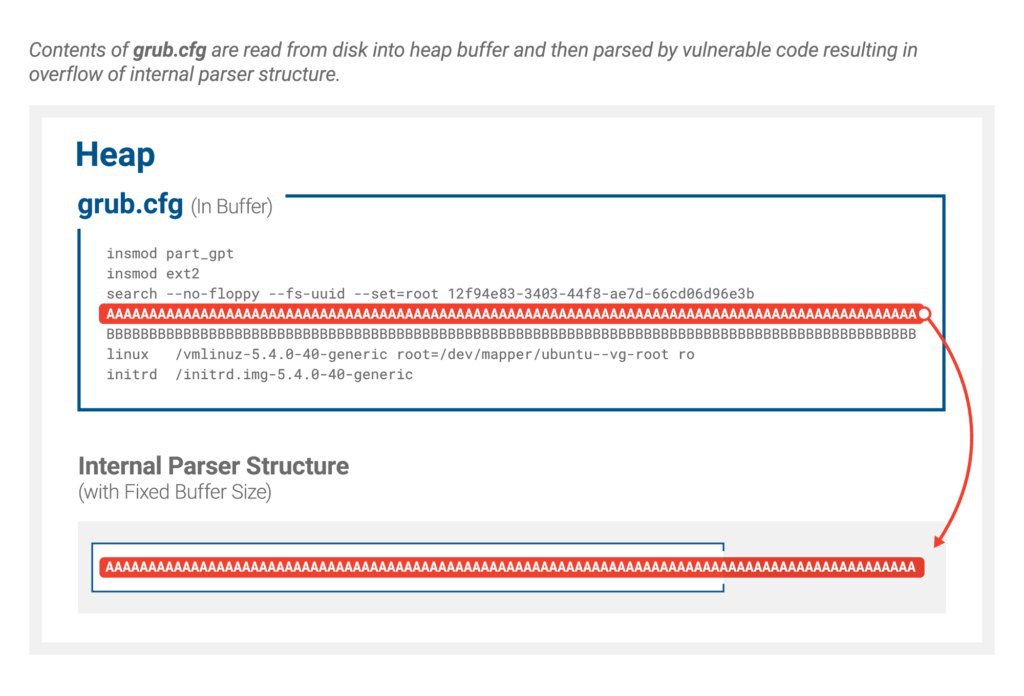

В GNU GRUB2 обнаружили неприятную уязвимость.

Затрагивает SecureBoot.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

Проверку на длину конечно же добавили, и на такой случай вызвали макрос

И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси.

Так как GRUB отвечает за bootload, привилегии при эксплуатации наивысшие, простор для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

2020-10713 GRUB2 - BootHole

В GNU GRUB2 обнаружили неприятную уязвимость.

Затрагивает SecureBoot.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

grub.cfg.Проверку на длину конечно же добавили, и на такой случай вызвали макрос

fatal_error, и как оказалось fatal_error громко ругается, но не останавливает исполнение кода (а все надеялись), отсюда контроль над памятью. И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси.

Так как GRUB отвечает за bootload, привилегии при эксплуатации наивысшие, простор для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

А генту есть тама?

P

А не похер ли какой там длины параметр в конфиге, который находится в отмонтированном разделе, который можно примонтировать только от рута?

а после того уже замести следы

(L

а после того уже замести следы

Если на твоей линукс тачке кто-то получил суперюзера, то уязвимости в grub уже не очень то нужны

(L

Ты и без grub руткит поставишь

P

Если на твоей линукс тачке кто-то получил суперюзера, то уязвимости в grub уже не очень то нужны

зато это ещё один способ их получить

P

ну и selinux не поможет

(L

зато это ещё один способ их получить

Опиши сценарий получения рут доступа через эту уязвимость

P

Опиши сценарий получения рут доступа через эту уязвимость

у тебя юзер с selinux правом писать в граб конфиг, но без полного доступа к системе, скомпроментированный вим-плагин записывпет пейлоад в грабконфиг, который загружается после перезагрузки с полными рут-правами

С

Насколько я понимаю, это чтобы можно было вмешаться в загрузку клиентской машины на colocation у хостера

С

Разумеется с физическим доступом