АБ

Size: a a a

2020 October 31

Система не наша, мы обеспечиваем только доступ пользователям, и не новая, после прошлого безопасника осталась, нужно актуализировать

Проведите инвентаризацию доступа, пообщайтесь с руководителями подразделений, выкиньте мертвые души, добавьте новых.

N

Документарно как оформить можно? Просто написать начальникам структурных подразделений организации?

АБ

Можно проще. Выкиньте всех. Подождите когда к вам придут за доступом :) Но это путь героев 😎

В

Документарно как оформить можно? Просто написать начальникам структурных подразделений организации?

Приказ по организации о доступе к системе. Кто владелец системы?

АБ

Документарно как оформить можно? Просто написать начальникам структурных подразделений организации?

Можно ножками сходить, можно служебки и письма написать. Все зависит от внутренней культуры организации и Вашего уровня в ней.

N

Все равно если лично общаться, то потом может оказаться, в случае чего, что никто ничего не говорил и вся ответственность за лишние доступы на безопаснике) Вариант со служебкой был, интересно просто как на практике кто делает, ибо у самого не много ее

АБ

Все равно если лично общаться, то потом может оказаться, в случае чего, что никто ничего не говорил и вся ответственность за лишние доступы на безопаснике) Вариант со служебкой был, интересно просто как на практике кто делает, ибо у самого не много ее

Подождите. 1) Пообщались. Написали проект приказа со списками доступа. Согласовали с руководителями. Подписали у директора. 2) написали регламент доступа. В нем заявки на доступ за подписью руководителей и согласованием безопасников. Собрали заявки с подразделений. На основании заявок создали матрицу доступа. Дали доступ.

АБ

Андрей Боровский

Подождите. 1) Пообщались. Написали проект приказа со списками доступа. Согласовали с руководителями. Подписали у директора. 2) написали регламент доступа. В нем заявки на доступ за подписью руководителей и согласованием безопасников. Собрали заявки с подразделений. На основании заявок создали матрицу доступа. Дали доступ.

Выбор конкретного способа зависит от частоты смены пользователей и их объёма. Если тысячи, то второй. Если десятки и редко меняются, то первый

N

Андрей Боровский

Выбор конкретного способа зависит от частоты смены пользователей и их объёма. Если тысячи, то второй. Если десятки и редко меняются, то первый

Спасибо за варианты, приму к сведению

В

Матрицу ролей и регламент предоставления доступа сделать приложениями к приказу, особенно регламент. А то замучают вопросами, почему теперь так сложно получать доступ.

E

Виталий

Матрицу ролей и регламент предоставления доступа сделать приложениями к приказу, особенно регламент. А то замучают вопросами, почему теперь так сложно получать доступ.

А не подскажите шаблоны матрицы?

Коллеги, возможно у кого-то еще есть?

Коллеги, возможно у кого-то еще есть?

N

Добрго времени суток, коллеги, подскажите как правильно оформить приказ, в котором определяются лица, имеющие право доступа к системе, интересует именно как определить круг данных лиц

)) все зависит от уровня бюрократии в вашей организации и организации делопроизводства. Для одних достаточно должностных регламентов, для других дополнительных орд в рамках определенных функций. Сделайте по аналогии со старыми документами.

N

Немаловажную роль играют стандарты по ИБ, которые приняты к руководству при организации ИБ в Вашей организации.

KA

Я бы шёл от владельца системы и имеющихся бизнес процессов

2020 November 01

а

Как задефендиться от метасплоита если знаешь что уже хакнули?

N

а

Как задефендиться от метасплоита если знаешь что уже хакнули?

Сомнительно, что им можно что-то хакнуть) только если админы совсем забили на обновления систем

а

Сомнительно, что им можно что-то хакнуть) только если админы совсем забили на обновления систем

меня хакнули(

а

Сомнительно, что им можно что-то хакнуть) только если админы совсем забили на обновления систем

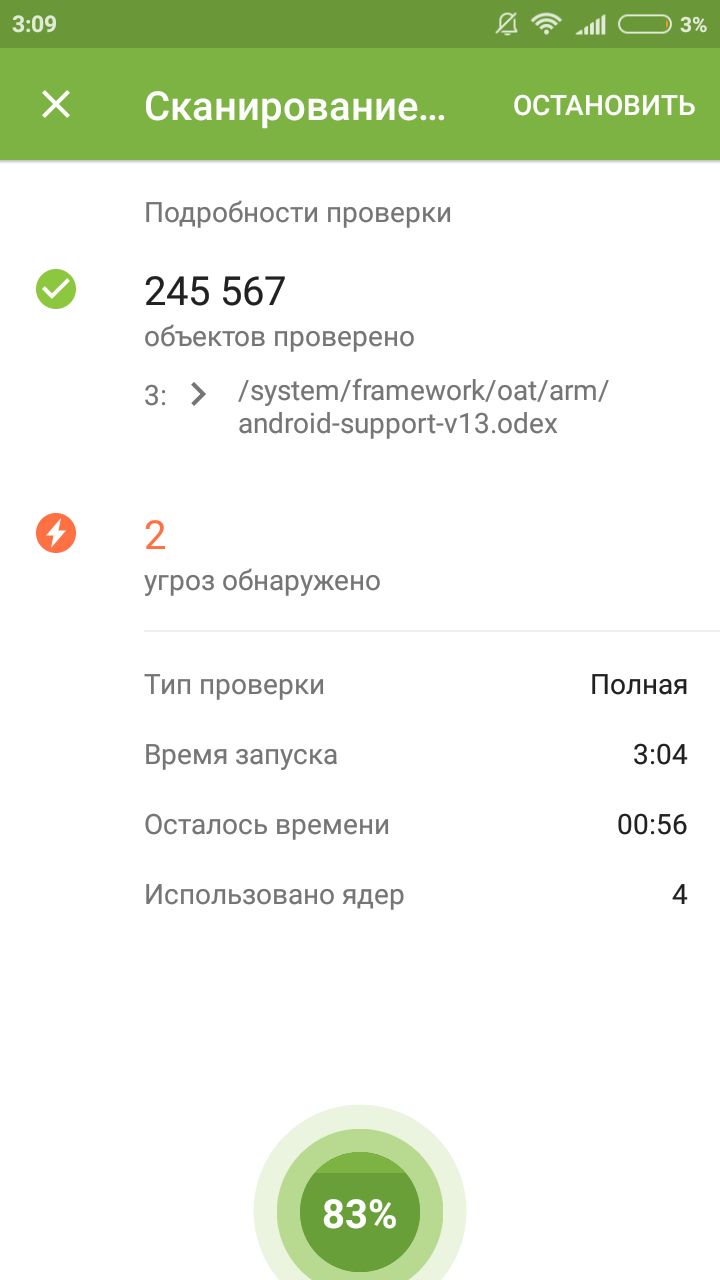

Ещё такая штука

а

а

Android.gexin.1