VM

Size: a a a

2019 March 09

Крайний документ видел от фСТЭК, там было 6, ещё видел где 8, имхо как то не соответствует современным требованиям. Вот и интересно сколько надо. Потому как пользователи длинные пароли плохо запоминают

Прям крайний? Изменения к 239 приказу по КИИ?

v

Прям крайний? Изменения к 239 приказу по КИИ?

На нас КИИ не распространяется, что там?

v

СаняШ

Перебирать можно и 100 символьные пасы, вопрос вр времени

Я считал время полного перебора

АК

2019 March 10

СГ

На счет документа не подскажу. Но, да. 8 символов и т д

10 символов! https://tools.ietf.org/html/draft-behera-ldap-password-policy-10

Далее owasp, NIST читайте, как с луны прям

Далее owasp, NIST читайте, как с луны прям

J

СаняШ

Мало того что запоминать длинные пароли тяжело, это ещё напрямую ведёт к саботированию процесса. Когда вас спросят а а зачем такие сложные пароли что вы ответите?

Да. Игровая модель ЗИ - очень даже реальна. Вопрос времени

J

Сергей Голяков

10 символов! https://tools.ietf.org/html/draft-behera-ldap-password-policy-10

Далее owasp, NIST читайте, как с луны прям

Далее owasp, NIST читайте, как с луны прям

Ну, вот и отлично. Значит есть несколько разроненных рекомендаций.

Почти угадали. Обычно говорят, с Марса

Почти угадали. Обычно говорят, с Марса

E☃

Коллеги, кто сталкивался с оценкой рисков? Вопрос в том, как считать показатель ARO, если нет никаких исторических данных по компании. Предположим, нужно посчитать ARO для DDoS атаки. Если брать кол-во инцидентов в целом по миру, то получается какая-то гигантская цифра. При этом одну компанию могут атаковать несколько раз в месяц, а кого-то раз в несколько лет.

Интересный вопрос. Удалось найти ответ?

СГ

Интересный вопрос. Удалось найти ответ?

Странный способ оценки рисков аппроксимацией всех атак на свою компанию, не?

Е

Ну как документ называется? Какие рекомендации? 6-8 символов по прежнему?

Есть вот такой ГОСТ Р 57580.1-2017 для банков

Использование пользователями паролей длиной не менее восьми символов

Использование эксплуатационным персоналом паролей длиной не менее шестнадцати символов

Использование пользователями паролей длиной не менее восьми символов

Использование эксплуатационным персоналом паролей длиной не менее шестнадцати символов

A

Интересный вопрос. Удалось найти ответ?

С того времени пока не искал

A

Сергей Голяков

Странный способ оценки рисков аппроксимацией всех атак на свою компанию, не?

В том и вопрос. В статье на том же securitylab написано "средняя вероятность подобных инцидентов в индустрии оценивается как 33%". Во второй статье берется не вероятность, а именно количество инцидентов. В третьей говорится, что брать нужно количество инцидентов именно в вашей компании.

A

Есть тут CISSP, CISM, Security+? Вроде этот метод в одном из доменов рассматривается.

N

В том и вопрос. В статье на том же securitylab написано "средняя вероятность подобных инцидентов в индустрии оценивается как 33%". Во второй статье берется не вероятность, а именно количество инцидентов. В третьей говорится, что брать нужно количество инцидентов именно в вашей компании.

ARO это именно среднегодовая частота данного типа инцидентов (угроз) для вашей компании. Соответственно или из своего процесса управления инцидентами и статистики берете цифру или пытаетесь как-то иначе упражняться, например по отрасли и тд. Но такой подход не будет корректным, потому что вы не знаете какие контроли (меры защиты) реализованы в других организациях. Может там у большинства все хорошо, а у вас нет или наоборот.

A

Упираемся в то, что если инцидентов не было, то ARO будет 0. И получается типичный ответ со стороны бизнеса "а зачем нам защита, нас же не ломали"

A

Если брать по отрасли, то инцидентов будет несколько тысяч, например. Тогда ALE получается космический просто

N

значит этот подход не оптимален в вашем случае (если вы понимаете так или иначе, что угроза актуальна). Попробуйте посмотреть другие методики оценки, пусть даже с качественной оценки вероятности (низко-средне-высоко), учитывая вероятность из открытой статистики + реализованные у вас меры защиты

N

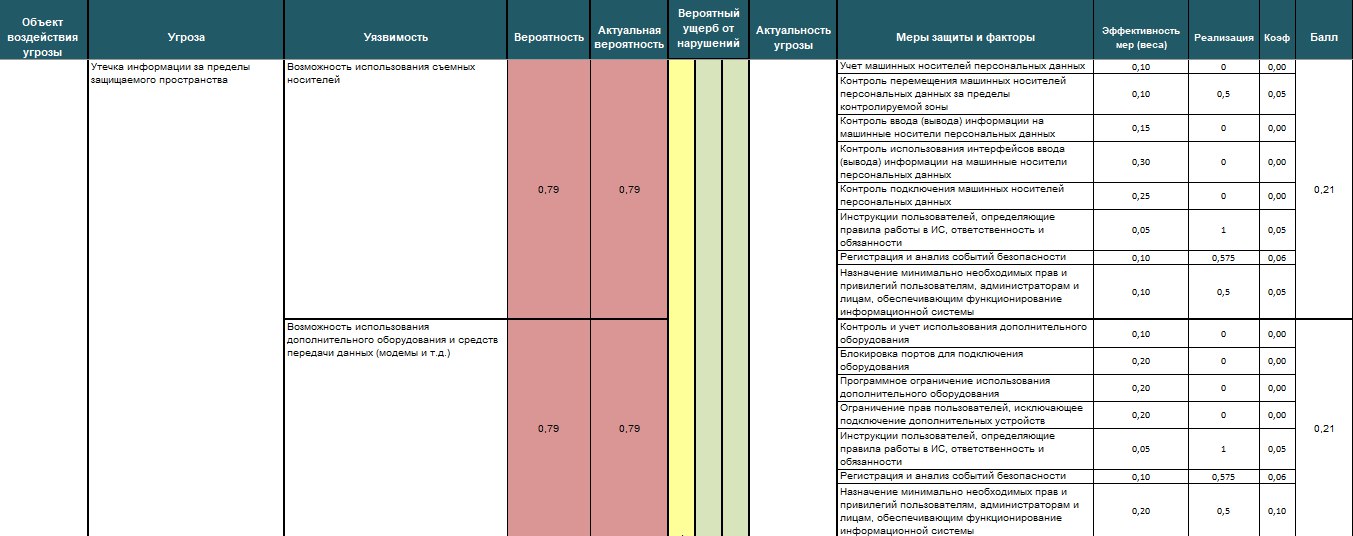

я в таких случаях беру вероятность 1, если есть хоть один потенциальный нарушитель, у которого есть соответствующий возможный канал для реализации данной угрозы. Далее вероятность корректируется, исходя из реализованных мер защиты, "качества" их реализации и весов их влияния на вероятность реализации угрозы

A

С качественной оценкой вопросов нет) Затруднение именно с ARO