C

Size: a a a

2020 November 27

Если да, делайте Пинги с клиентского пк

s

Опять загадки, графана за пределами сети клиента? (Т.е в инете)

да, графана просто в интернет открыта - за пределами сети клиента. и перед тем как перейти на микротик с старого роутера специально заранее открыл её страницу на его пк чтоб проверить доступность

C

Добрый день.

Подскажите, пытаюсь настроить по максимуму защиту. Прописал в firewall filter всё, что было во всех манах он всех типов атак, решил проверить онлайн сканером портов. Правило успешно поймало и дропнуло 3000 пакетов, но сайт всё равно показал открытые порты. Если то же самое сунуть в RAW, то тоже дропает пакеты, но порты не находит

/ip firewall raw

add action=add-src-to-address-list address-list=PortScanRaw \

address-list-timeout=2h chain=prerouting in-interface=ether1 log=yes \

log-prefix=Scan port="" protocol=tcp psd=9,3s,3,1

add action=drop chain=prerouting log=yes log-prefix=Scan1 src-address-list=\

PortScanRaw

Разницу между разделами фаервола понимаю. Вопрос: где можно почитать про остальные защитные цепочки? Защита от DDoS, кажется тоже не работает в фильтрах... Как быть с SYN-flood и прочими, а главное, как проверить?

Подскажите, пытаюсь настроить по максимуму защиту. Прописал в firewall filter всё, что было во всех манах он всех типов атак, решил проверить онлайн сканером портов. Правило успешно поймало и дропнуло 3000 пакетов, но сайт всё равно показал открытые порты. Если то же самое сунуть в RAW, то тоже дропает пакеты, но порты не находит

/ip firewall raw

add action=add-src-to-address-list address-list=PortScanRaw \

address-list-timeout=2h chain=prerouting in-interface=ether1 log=yes \

log-prefix=Scan port="" protocol=tcp psd=9,3s,3,1

add action=drop chain=prerouting log=yes log-prefix=Scan1 src-address-list=\

PortScanRaw

Разницу между разделами фаервола понимаю. Вопрос: где можно почитать про остальные защитные цепочки? Защита от DDoS, кажется тоже не работает в фильтрах... Как быть с SYN-flood и прочими, а главное, как проверить?

- почему prerouting а не input?

- PSD: почему эти значения?

- что за порты показали открытые?

- что защищаете (что стоит за микротом)?

- от DDos на "последней миле" нет смысла защищаться

- PSD: почему эти значения?

- что за порты показали открытые?

- что защищаете (что стоит за микротом)?

- от DDos на "последней миле" нет смысла защищаться

s

C

strat

да, графана просто в интернет открыта - за пределами сети клиента. и перед тем как перейти на микротик с старого роутера специально заранее открыл её страницу на его пк чтоб проверить доступность

с одного из клиентов в сети микрота:

- пинги

- трейсы

- днс запросы (на микрот и на внешний)

- пинги

- трейсы

- днс запросы (на микрот и на внешний)

C

strat

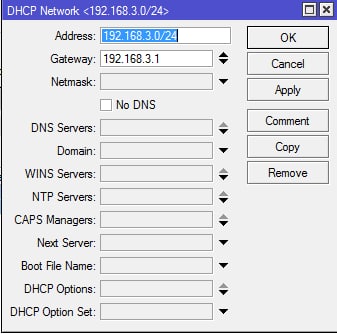

может быть это потому что я не прописал DNS сервером в DHCP networks адрес микротика?

+

A

- почему prerouting а не input?

- PSD: почему эти значения?

- что за порты показали открытые?

- что защищаете (что стоит за микротом)?

- от DDos на "последней миле" нет смысла защищаться

- PSD: почему эти значения?

- что за порты показали открытые?

- что защищаете (что стоит за микротом)?

- от DDos на "последней миле" нет смысла защищаться

- Потому что в ip-raw нет цепочки input

- Задача блочить всех, кто обращается не телнетом вручную на 1 порт. На всякий случай оставил 3

- 443,22 - всё что открыто и проброшено

- Сервер с ESXI и пачкой центосов с самописным софтом

- И тем не менее хотелось бы)

- Задача блочить всех, кто обращается не телнетом вручную на 1 порт. На всякий случай оставил 3

- 443,22 - всё что открыто и проброшено

- Сервер с ESXI и пачкой центосов с самописным софтом

- И тем не менее хотелось бы)

C

- Потому что в ip-raw нет цепочки input

- Задача блочить всех, кто обращается не телнетом вручную на 1 порт. На всякий случай оставил 3

- 443,22 - всё что открыто и проброшено

- Сервер с ESXI и пачкой центосов с самописным софтом

- И тем не менее хотелось бы)

- Задача блочить всех, кто обращается не телнетом вручную на 1 порт. На всякий случай оставил 3

- 443,22 - всё что открыто и проброшено

- Сервер с ESXI и пачкой центосов с самописным софтом

- И тем не менее хотелось бы)

- ну так и не используйте ip raw

- опишите что означает ваш PSD

- не правильная мысль, изначально сканируются скорее всего "обычные порты" а потом возможно весь спект 1-65к

- попробуйте поиграть firewall filter (TCP, FLAG: SYn, Limit: *)

- Ну мало ли что вам хотелось (это про DDOS на последней миле)

- опишите что означает ваш PSD

- не правильная мысль, изначально сканируются скорее всего "обычные порты" а потом возможно весь спект 1-65к

- попробуйте поиграть firewall filter (TCP, FLAG: SYn, Limit: *)

- Ну мало ли что вам хотелось (это про DDOS на последней миле)

A

Добрый день.

Подскажите, пытаюсь настроить по максимуму защиту. Прописал в firewall filter всё, что было во всех манах он всех типов атак, решил проверить онлайн сканером портов. Правило успешно поймало и дропнуло 3000 пакетов, но сайт всё равно показал открытые порты. Если то же самое сунуть в RAW, то тоже дропает пакеты, но порты не находит

/ip firewall raw

add action=add-src-to-address-list address-list=PortScanRaw \

address-list-timeout=2h chain=prerouting in-interface=ether1 log=yes \

log-prefix=Scan port="" protocol=tcp psd=9,3s,3,1

add action=drop chain=prerouting log=yes log-prefix=Scan1 src-address-list=\

PortScanRaw

Разницу между разделами фаервола понимаю. Вопрос: где можно почитать про остальные защитные цепочки? Защита от DDoS, кажется тоже не работает в фильтрах... Как быть с SYN-flood и прочими, а главное, как проверить?

Подскажите, пытаюсь настроить по максимуму защиту. Прописал в firewall filter всё, что было во всех манах он всех типов атак, решил проверить онлайн сканером портов. Правило успешно поймало и дропнуло 3000 пакетов, но сайт всё равно показал открытые порты. Если то же самое сунуть в RAW, то тоже дропает пакеты, но порты не находит

/ip firewall raw

add action=add-src-to-address-list address-list=PortScanRaw \

address-list-timeout=2h chain=prerouting in-interface=ether1 log=yes \

log-prefix=Scan port="" protocol=tcp psd=9,3s,3,1

add action=drop chain=prerouting log=yes log-prefix=Scan1 src-address-list=\

PortScanRaw

Разницу между разделами фаервола понимаю. Вопрос: где можно почитать про остальные защитные цепочки? Защита от DDoS, кажется тоже не работает в фильтрах... Как быть с SYN-flood и прочими, а главное, как проверить?

детект на фильтре, дроп на raw

C

- Потому что в ip-raw нет цепочки input

- Задача блочить всех, кто обращается не телнетом вручную на 1 порт. На всякий случай оставил 3

- 443,22 - всё что открыто и проброшено

- Сервер с ESXI и пачкой центосов с самописным софтом

- И тем не менее хотелось бы)

- Задача блочить всех, кто обращается не телнетом вручную на 1 порт. На всякий случай оставил 3

- 443,22 - всё что открыто и проброшено

- Сервер с ESXI и пачкой центосов с самописным софтом

- И тем не менее хотелось бы)

видимо вы копировать настройки копируете не пытаясь чуть задуматься что они делают:

PSD:

Weight Threshold = Total score needed to be reached to be thought a port scan attempt

Delay Threshold = Time window for the scores to be calculated

Low Port Weight = Score assigned for a new connection for a port number less than 1024

High Port Weight = Score assigned for a new connection for a port number greater than 1024

PSD:

Weight Threshold = Total score needed to be reached to be thought a port scan attempt

Delay Threshold = Time window for the scores to be calculated

Low Port Weight = Score assigned for a new connection for a port number less than 1024

High Port Weight = Score assigned for a new connection for a port number greater than 1024

C

Теперь расмотрим ваш вариант

C

9 - сумма

3 - за 3 секунды должно накопится 9

3 - бал за порт менее 1024 (у нас как минимум 22,443,80)

1 - бал за порт более 1024

—-

Так как мы не знаем как работает этот сканер портов, предположим что он сканит сначала известные порты а потом не стандартные, теперь вопрос может ли так получится что сканы на 22,443 микрот пропустил?

3 - за 3 секунды должно накопится 9

3 - бал за порт менее 1024 (у нас как минимум 22,443,80)

1 - бал за порт более 1024

—-

Так как мы не знаем как работает этот сканер портов, предположим что он сканит сначала известные порты а потом не стандартные, теперь вопрос может ли так получится что сканы на 22,443 микрот пропустил?

s

всё кажется понял - я не доавил в интерфейс-лист WAN созданный pppoe-клиент интерфейс

s

соответственно маскарад работал только в сторону ethernet1

s

или технически это одно и то же?

s

походу не одно и то же, клиент судя по всему заработал

A

9 - сумма

3 - за 3 секунды должно накопится 9

3 - бал за порт менее 1024 (у нас как минимум 22,443,80)

1 - бал за порт более 1024

—-

Так как мы не знаем как работает этот сканер портов, предположим что он сканит сначала известные порты а потом не стандартные, теперь вопрос может ли так получится что сканы на 22,443 микрот пропустил?

3 - за 3 секунды должно накопится 9

3 - бал за порт менее 1024 (у нас как минимум 22,443,80)

1 - бал за порт более 1024

—-

Так как мы не знаем как работает этот сканер портов, предположим что он сканит сначала известные порты а потом не стандартные, теперь вопрос может ли так получится что сканы на 22,443 микрот пропустил?

A

- ну так и не используйте ip raw

- опишите что означает ваш PSD

- не правильная мысль, изначально сканируются скорее всего "обычные порты" а потом возможно весь спект 1-65к

- попробуйте поиграть firewall filter (TCP, FLAG: SYn, Limit: *)

- Ну мало ли что вам хотелось (это про DDOS на последней миле)

- опишите что означает ваш PSD

- не правильная мысль, изначально сканируются скорее всего "обычные порты" а потом возможно весь спект 1-65к

- попробуйте поиграть firewall filter (TCP, FLAG: SYn, Limit: *)

- Ну мало ли что вам хотелось (это про DDOS на последней миле)

Если использую фильтры а не raw то эффта нет. См видео

A

детект на фильтре, дроп на raw

Т.е. во всех манах в интернете неправильно?)

C

Т.е. во всех манах в интернете неправильно?)

95% населения мира в целом бедные люди, да, большенство может ошибаться, вы не копируйте правила а чуть напрягайте голову