Y

Size: a a a

2021 April 02

Хостингом )

Y

Органам интернет ростелеком дает как я понимаю

DE

A

Denis Erygin

квадракоптир

И

Наш ответ западу

2021 April 03

S

Как сообщили в AMD, один из важных элементов по ускорению работы процессоров на архитектуре Zen 3 является механизм предсказания Predictive Store Forwarding (PSF). Как нетрудно догадаться, это процесс спекулятивного исполнения инструкций, когда логика процессора пытается предугадать результат загрузки и заранее начинает исполнять инструкции, стоящие далеко в очереди. Обычно точность предсказания очень высока, поясняют в AMD, что даёт возможность существенно повысить производительность вычислений.

Тем не менее, поскольку данные обрабатываются с учётом предсказаний, остаётся вероятность ошибок. В таких случаях данные должны быть сброшены, но, как и в случае с атаками Spectre, вредоносный код открывает возможность получить несанкционированный доступ к промежуточным результатам расчётов даже в защищённой области памяти. В частности, как считают в AMD, атака на PSF во многом похожа на атаку Spectre V4 (Speculative Store Bypass).

Следует сказать, что специалистам компании неизвестны случаи атаки на процессоры Zen 3 с помощью уязвимости в PSF. Поэтому в AMD считают риск этой уязвимости низким. Большинству пользователей компания не рекомендует отключать функцию PSF, потому что это снизит производительность системы (не уточняется насколько), но в то же время компания работает над патчами, для удобного отключения Predictive Store Forwarding. Утверждается, что патч для Linux уже создан. Вероятно, готовятся патчи для Windows. Документ в формате PDF с подробным объяснением уязвимости и вариантов смягчения её опасности можно загрузить с сайта компании.

Тем не менее, поскольку данные обрабатываются с учётом предсказаний, остаётся вероятность ошибок. В таких случаях данные должны быть сброшены, но, как и в случае с атаками Spectre, вредоносный код открывает возможность получить несанкционированный доступ к промежуточным результатам расчётов даже в защищённой области памяти. В частности, как считают в AMD, атака на PSF во многом похожа на атаку Spectre V4 (Speculative Store Bypass).

Следует сказать, что специалистам компании неизвестны случаи атаки на процессоры Zen 3 с помощью уязвимости в PSF. Поэтому в AMD считают риск этой уязвимости низким. Большинству пользователей компания не рекомендует отключать функцию PSF, потому что это снизит производительность системы (не уточняется насколько), но в то же время компания работает над патчами, для удобного отключения Predictive Store Forwarding. Утверждается, что патч для Linux уже создан. Вероятно, готовятся патчи для Windows. Документ в формате PDF с подробным объяснением уязвимости и вариантов смягчения её опасности можно загрузить с сайта компании.

S

сначала продали самые производительные, а потом патчами снизят всю производительность 😂

АЧ

S

отключение предсказаний до 50% может снизить хваленую производительность амд 😂

S

2021 April 04

DE

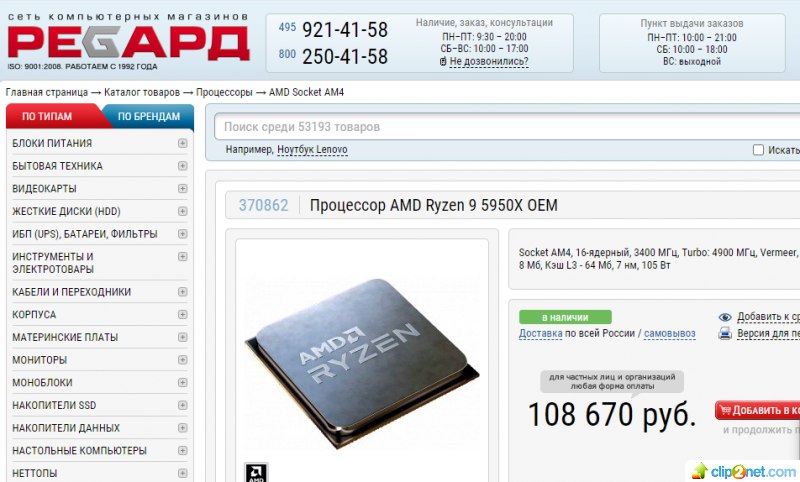

http://c2n.me/4byxaRP 😂😂😂 Дефицит сказали они и подняли цены

2021 April 05

DE

ндя и даже по такой цене все скупили

S

хорошо что у интелов нет проблем с поставками))

2021 April 06

DE

A

Мощно

D

Расизм!

ДП

В конце это хранилки? Как думаете, что ставят?

АЧ

ви так говорите как будто это чтото плохое