RI

Size: a a a

2020 July 02

Впрочем, риск-скоринг и в Cisco IDS был в зачаточном виде.

AL

Ruslan Ivanov

Вот Алексей Викторович, вы всё-таки умеете сделать людям стыдно. Это какой год, 99?

Нет. Это граница 2010-х

K

чет без схемы не очень понятно. Но я категорически против коллектора который слушает логи на внешнем периметре портом открытым для всех. хотя бы на фаерволе сделать белый список IP для которых разрешены соединения с виндовым коллектором.

почему?

AL

Тут вопрос не стоит "так или не так" :) Вопрос в том кто как это для себя видит. Я не думаю, что тут есть какой-то предопределенное "правильное решение"

Ну у вас это можно сделать по-разному - зависит от задачи. Верщины графа - узлы, пользователи, приложения, контейнеры, микросервисы, уязвимости и т.п. Веса ветвей - наличие уязвимости, сложность ее реализации, стоимость реализации, время на переход и т.п. Дальше либо сложение весов, либо перемножение вероятностей...

NA

Да, пресловутые вектора атак, которые должны были появится в MP SIEM... но не появились :)

NA

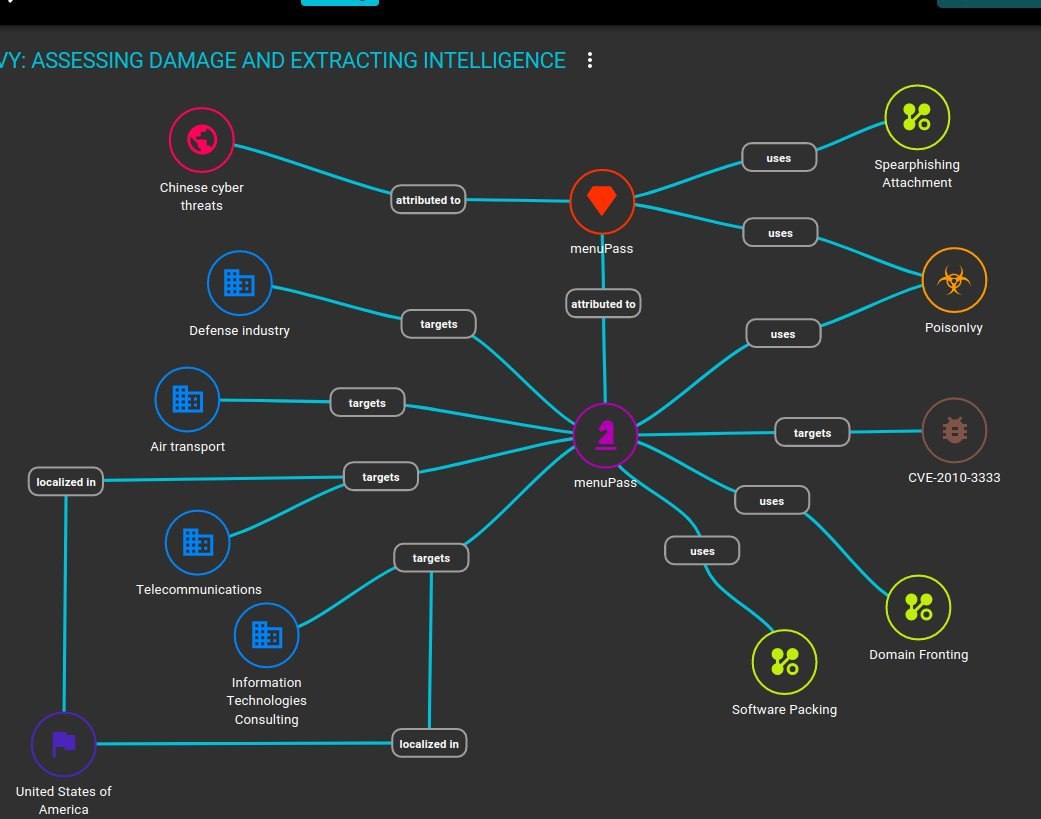

Отпрыгивая назад, кто-то в бою пользуется OpenCTI? и Их графами для анализа?

AL

Да, пресловутые вектора атак, которые должны были появится в MP SIEM... но не появились :)

Ну это самая очевидная и легко реализуемая тема при наличии информации о дырах. Оценка рисков - шаманство во многом - поэтому сложнее воспринимается. Еще можно подумать в сторону визуализации kill chain при интеграции с SOAR/IRP для отображения не просто векторов, а реальных инцидентов

$

Ты видел на чем оно сделано?)

NA

Ты видел на чем оно сделано?)

Ну там не хватает только Oracle для коллекции разных решений )

$

Ну там не хватает только Oracle для коллекции разных решений )

Почти)))

Но я не про это)

Но я не про это)

NA

Alexey Lukatsky

Ну это самая очевидная и легко реализуемая тема при наличии информации о дырах. Оценка рисков - шаманство во многом - поэтому сложнее воспринимается. Еще можно подумать в сторону визуализации kill chain при интеграции с SOAR/IRP для отображения не просто векторов, а реальных инцидентов

Это хорошее направление для обдумывания, спасибо!

NA

Почти)))

Но я не про это)

Но я не про это)

Не совсем понял о чем ты :) Они на модели STIX 2.0 базируются

$

Не совсем понял о чем ты :) Они на модели STIX 2.0 базируются

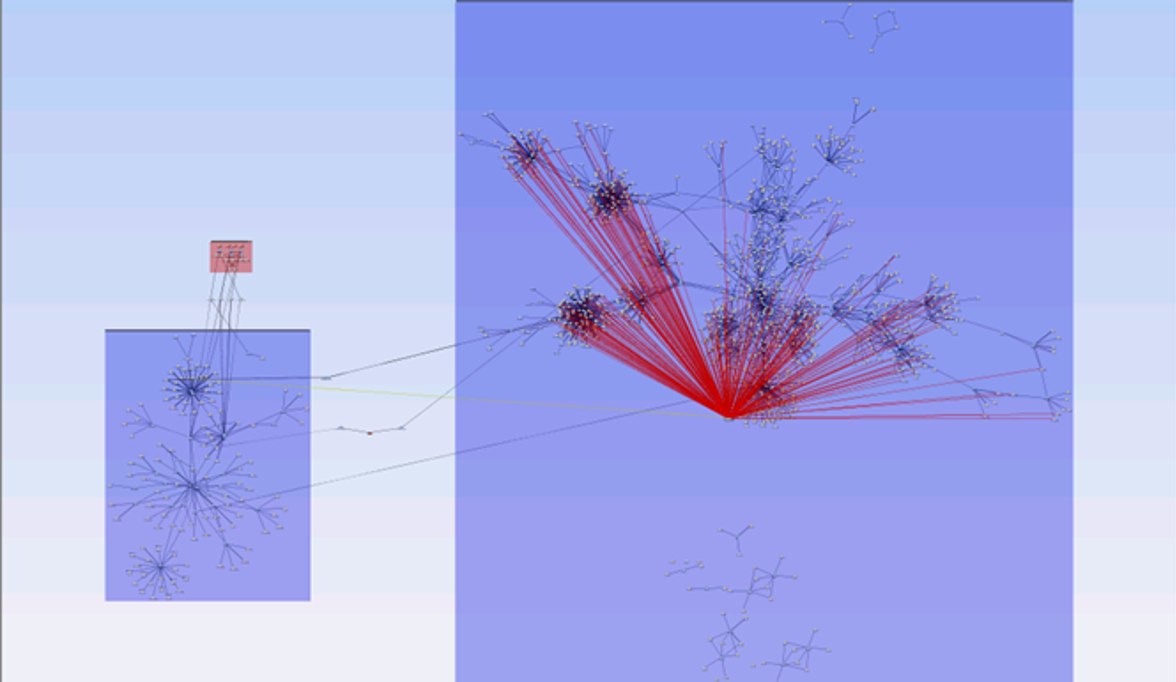

Ага, но из-за технологий - оно дохнёт при малейшей нагрузке

AL

Это хорошее направление для обдумывания, спасибо!

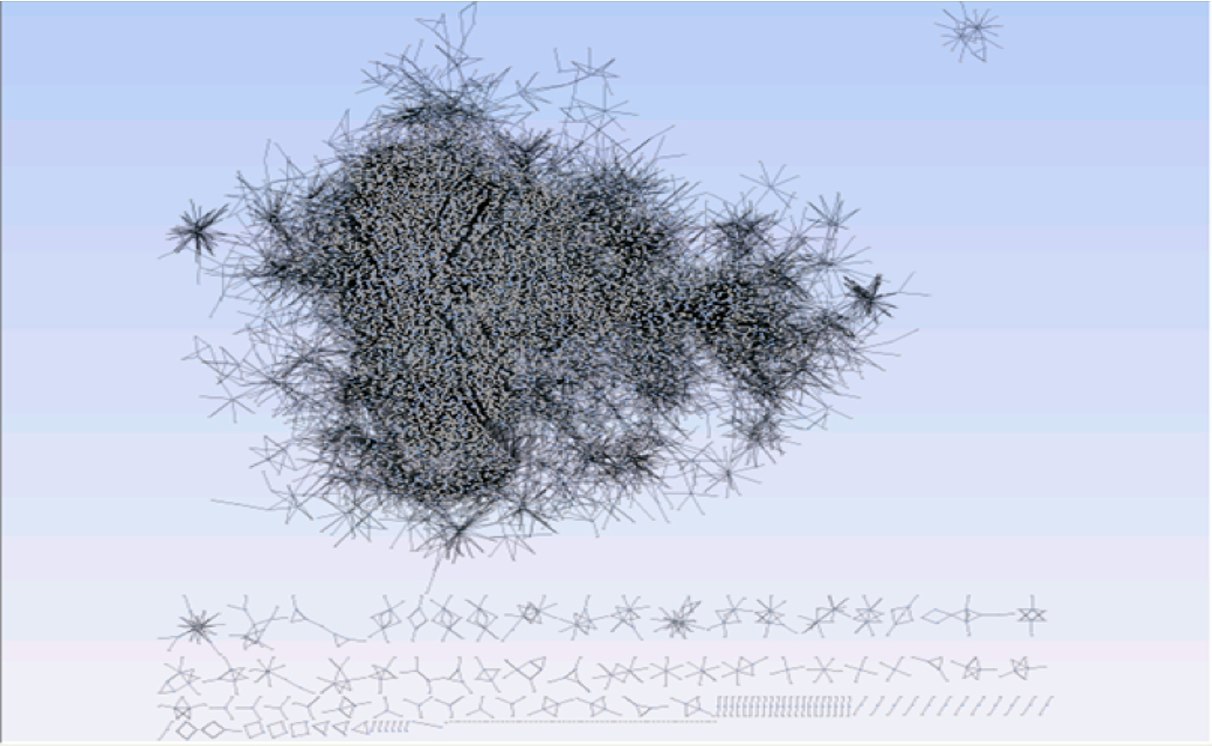

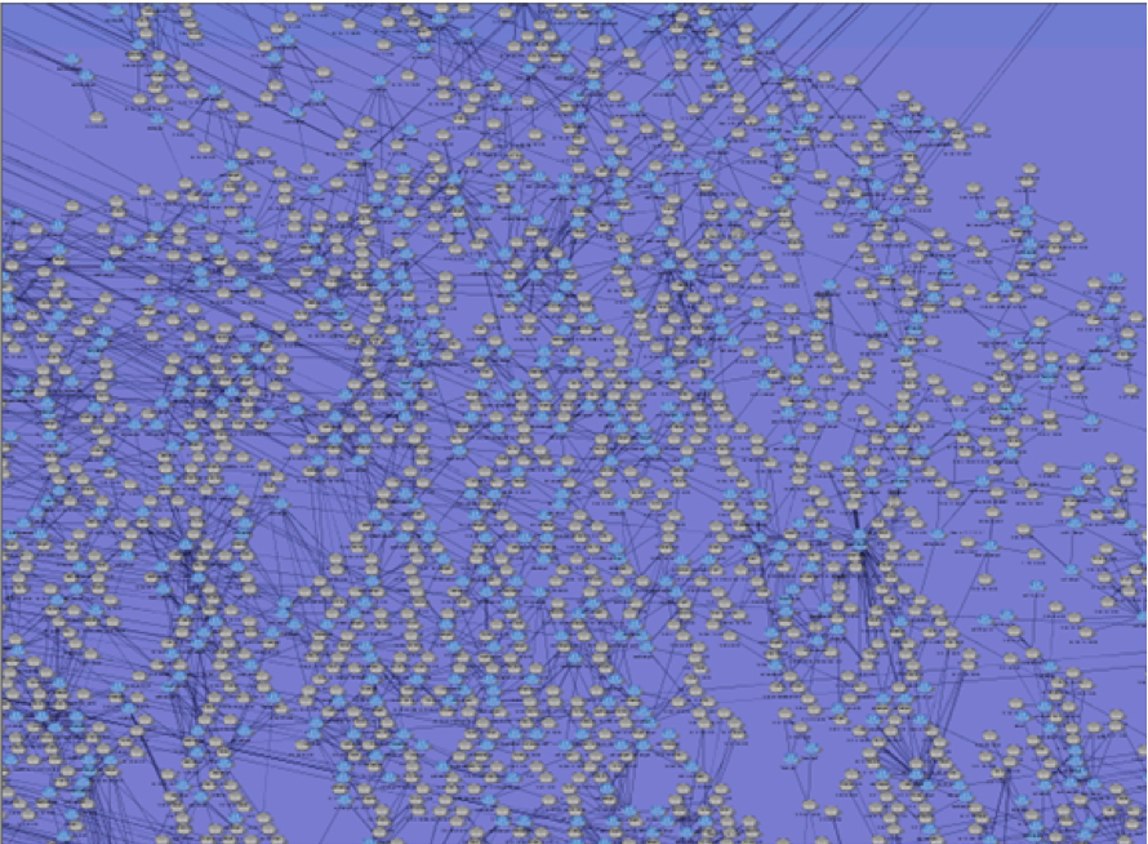

Там есть проблема, которая проявляется в работе на больших сетях

AL

AL

У нас в сети полмиллиона активных IP и картинка получается ужасной

AL

NA

Alexey Lukatsky

Там есть проблема, которая проявляется в работе на больших сетях

Это если пытаться выводить все сразу. Судя, по описанным выше кейсам мы, все же, имеем дело с задачей исследования и тут вполне возможно пользоваться концепцией "туман войны" и не показывать всю топологию сразу.

AL

Вот детализация (у нас)

AL

😊