А

Size: a a a

2021 February 05

впрочем кубы с аудиенциями с таким же диагнозом

LT

впрочем кубы с аудиенциями с таким же диагнозом

А что тогда заместо 2011 за примерно столько же и не сильно хуже по портам? Хекс с квадратом?

А

заместо

А

еще один

LT

заместо

Я специально, спасибо

MO

А что тогда заместо 2011 за примерно столько же и не сильно хуже по портам? Хекс с квадратом?

если портов хватает то да, но там чуть добавить и 4011 можно взять

ГП

заместо

Ну чел с деревни, что ты хочешь )

MO

Ну чел с деревни, что ты хочешь )

неправда, мы тут так не разговариваем

LT

Ну чел с деревни, что ты хочешь )

Протестую, это рофел стайл))

ГП

неправда, мы тут так не разговариваем

С убогой деревни.

А

Добрый день.

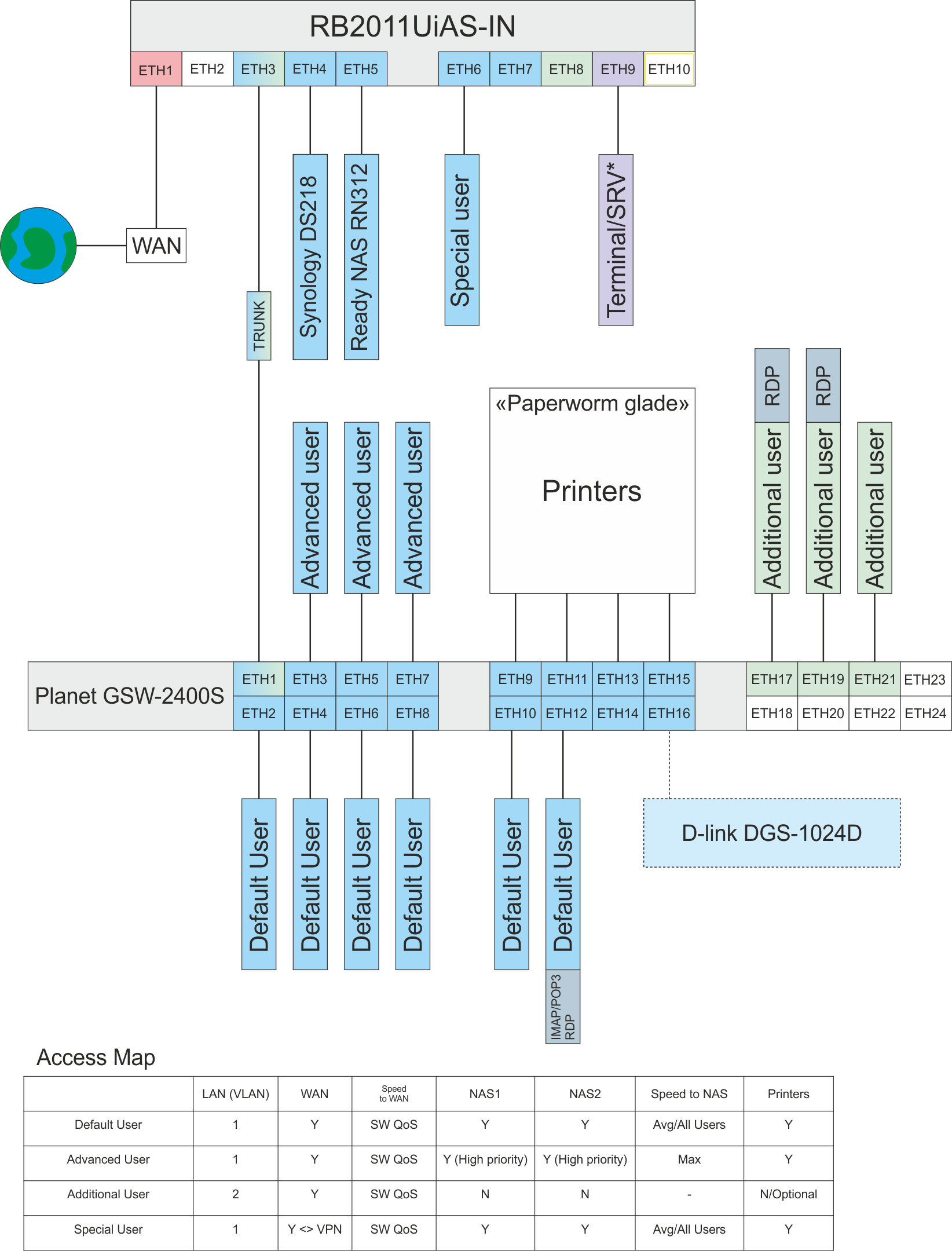

Помогите концептуально разобраться: допустим есть сеть небольшого офиса (см. картинку). Глобально: два NAS, две не связанные локальные сети, небольшой парк принтеров, 13-15 пользователей, беспроводные сети не предусмотрены. Железяки: RB2011UiAS-IN, GSW-2400S и DGS-2014D* (много розеток на рабочих местах).

Если на человеческом языке, то на картинке:

Default Users - обычные пользователи (СМК, ОТК и т.д.)

Advanced Users - конструкторский отдел с большим объемом файлов небольшого размера (CAD-файлы в общем доступе) и постоянным документооборотом через NAS.

Additional Users - бухгалтерия, радикально отрезанная от общей сети и с периодической работой на удаленке.

Special User - руководитель, активно вовлеченный в конструкторскую работу, но иногда выходящий по VPN в капризные системы торгов (в т.ч. те, которые не рекомендуют использовать локальные подсети 10.0.0.0/8, 11.0.0.0/8, 176.16.0.0/16, скажем).

Terminal/SRV* - двухпроцессорный сервер, которому скоро будет годиков 20, с мертвым RAID-контроллером и проблемами по здоровью. Какое-то время потупит на подхвате как интерфейс для Mikrotik-а и свитча.

В данный момент это проект. Коммуникации проведены в одну точку, но оборудование на столе в заводской конфигурации пока. Рассматриваю буду ли настраивать сам или же что писать в ТЗ потенциальному наемному настройщику - пока не решил что будет разумнее. 😇

Возникло два общих вопроса:

1. Есть ли смысл использования VLAN в данном случае? Может я зря это задумал и хватит просто растащить сеть на пару независимых бриджей?

2. В составе LAN1 обнаружился коварный элемент - компьютер секретаря, к которому иногда надо подключаться удаленно. Так вот, когда это происходит, надо этот компьютер изолировать от локальной сети и, в частности, от обоих NAS. Т.е. ни при каких обстоятельствах нельзя позволить дотянуться до NAS снаружи, в т.ч. через RDP к одному из пользователей. И это второй вопрос: как это правильно сделать? Это чисто правила Firewall или для таких вещей есть решения изящней?

Помогите концептуально разобраться: допустим есть сеть небольшого офиса (см. картинку). Глобально: два NAS, две не связанные локальные сети, небольшой парк принтеров, 13-15 пользователей, беспроводные сети не предусмотрены. Железяки: RB2011UiAS-IN, GSW-2400S и DGS-2014D* (много розеток на рабочих местах).

Если на человеческом языке, то на картинке:

Default Users - обычные пользователи (СМК, ОТК и т.д.)

Advanced Users - конструкторский отдел с большим объемом файлов небольшого размера (CAD-файлы в общем доступе) и постоянным документооборотом через NAS.

Additional Users - бухгалтерия, радикально отрезанная от общей сети и с периодической работой на удаленке.

Special User - руководитель, активно вовлеченный в конструкторскую работу, но иногда выходящий по VPN в капризные системы торгов (в т.ч. те, которые не рекомендуют использовать локальные подсети 10.0.0.0/8, 11.0.0.0/8, 176.16.0.0/16, скажем).

Terminal/SRV* - двухпроцессорный сервер, которому скоро будет годиков 20, с мертвым RAID-контроллером и проблемами по здоровью. Какое-то время потупит на подхвате как интерфейс для Mikrotik-а и свитча.

В данный момент это проект. Коммуникации проведены в одну точку, но оборудование на столе в заводской конфигурации пока. Рассматриваю буду ли настраивать сам или же что писать в ТЗ потенциальному наемному настройщику - пока не решил что будет разумнее. 😇

Возникло два общих вопроса:

1. Есть ли смысл использования VLAN в данном случае? Может я зря это задумал и хватит просто растащить сеть на пару независимых бриджей?

2. В составе LAN1 обнаружился коварный элемент - компьютер секретаря, к которому иногда надо подключаться удаленно. Так вот, когда это происходит, надо этот компьютер изолировать от локальной сети и, в частности, от обоих NAS. Т.е. ни при каких обстоятельствах нельзя позволить дотянуться до NAS снаружи, в т.ч. через RDP к одному из пользователей. И это второй вопрос: как это правильно сделать? Это чисто правила Firewall или для таких вещей есть решения изящней?

1. тебе бы книги писать а не ТЗ

2. изолировать можно как бриджами так и вланами. твой случай очень простой можно и так и сяк, разницы особой нет.

3. для изоляции сегмента проще всего вытащить порт из общего свича и назначить на нем отдельную сеть и воткнуть ПК секретаря, а дальше рулить доступом на l3

2. изолировать можно как бриджами так и вланами. твой случай очень простой можно и так и сяк, разницы особой нет.

3. для изоляции сегмента проще всего вытащить порт из общего свича и назначить на нем отдельную сеть и воткнуть ПК секретаря, а дальше рулить доступом на l3

А

А что тогда заместо 2011 за примерно столько же и не сильно хуже по портам? Хекс с квадратом?

зачем в этой связке хекс?

LT

зачем в этой связке хекс?

Для портов. Или лучше взять какой-то RB260GS?

А

Для портов. Или лучше взять какой-то RB260GS?

для портов пойдет любой

ГП

на хексе так себе свитч чип

А

у него для портов вон dgs стоит

LT

на хексе так себе свитч чип

На крайняк hex poe, там свич чип получше

А

и да, выставлять рдп в мир это очень плохая практика

ГП

На крайняк hex poe, там свич чип получше

+1

LT

На крайняк hex poe, там свич чип получше

Кстати хочу и себе такого. Как раз скоро второй ПК запускать буду, а портов уже не хватает