СК

Size: a a a

2020 June 30

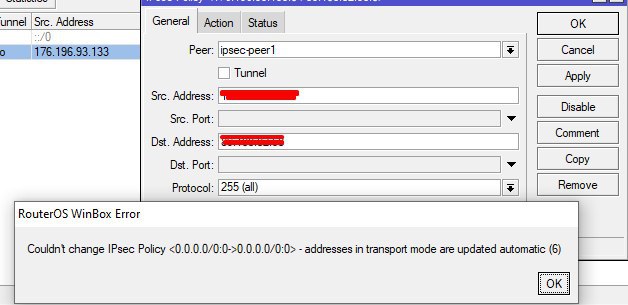

это если не ставить tunnel=yes

DS

Сергей Краснов

при этом если я в политике пытаюсь выставить 0,0,0,0/0 в src и dst, то получаю ошибку

то у вас туннельный режим, то транспортный - вы уж определитесь, вам уже и правила шикарные показали для ipsec для кучи пиров, и фаер показали

DS

fortigate -вряд ли умеет транспорт без ухищрений - это фаер

DS

поэтому у вас и получилось завести все в туннельном только

СК

то у вас туннельный режим, то транспортный - вы уж определитесь, вам уже и правила шикарные показали для ipsec для кучи пиров, и фаер показали

да в том-то и дело, что я понять не могу, какой мне режим нужен, чтобы оно работало.

СК

сейчас я поставил tunnel=yes и протокол 47

DS

в туннельном, вы либо правильно пишите политики, либо ставите all и generate=yes (при этом используют default правила) - и надеетесь, что проц осилит все.

DS

обычно: делается так IKE2 в туннельном режиме / sa-src/dst - внешние IP / src / dst /30-32 висящие на лупбэках устройств / именно между лупбэками поднимается gre / поверх gre запускается маршрутизация

СК

мне, по всей видимости, не хватает понимания механизмов ipsec

тот же Фортигейт прячет часть механизмов под капот - я в GUI создаю ipsec-туннель, задавая адреса, выбирая IKE1/2, опции p1и p2 и настройки криптографии, потом на появившийся интерфейс вешаю некие туннельные адреса, поверх них запускаю маршрутизацию и всё работает.

и я всё ещё пытаюсь понять, как мне добиться в МТ аналогичного результата

тот же Фортигейт прячет часть механизмов под капот - я в GUI создаю ipsec-туннель, задавая адреса, выбирая IKE1/2, опции p1и p2 и настройки криптографии, потом на появившийся интерфейс вешаю некие туннельные адреса, поверх них запускаю маршрутизацию и всё работает.

и я всё ещё пытаюсь понять, как мне добиться в МТ аналогичного результата

СК

обычно: делается так IKE2 в туннельном режиме / sa-src/dst - внешние IP / src / dst /30-32 висящие на лупбэках устройств / именно между лупбэками поднимается gre / поверх gre запускается маршрутизация

я не уверен, что правильно всё понял, но попробую сделать так, как вы написали

DS

Сергей Краснов

я не уверен, что правильно всё понял, но попробую сделать так, как вы написали

вы попробуйте добиться чтобы у вас шифровался только GRE трафик между внешними IP

B

обычно: делается так IKE2 в туннельном режиме / sa-src/dst - внешние IP / src / dst /30-32 висящие на лупбэках устройств / именно между лупбэками поднимается gre / поверх gre запускается маршрутизация

а есть почитать про то, как это сделать ради саморазвития?

DS

конкретно про IKEv2 / IPSec в Mikrotik были отличные статьи на хабре, микротиковский wiki

B

конкретно про IKEv2 / IPSec в Mikrotik были отличные статьи на хабре, микротиковский wiki

Я не про это, а про то как настраивается вручную GRE, IPIP и т.д. over IPSec

D

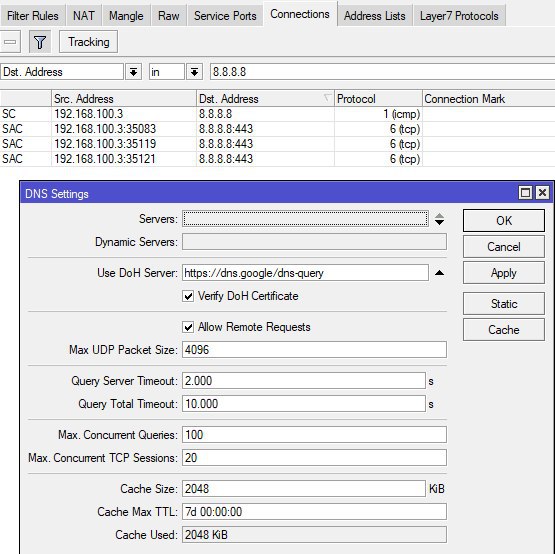

а где первый резолв dns.google микротик возмет ?

я делал две статические записи на 8.8.8.8 и 8.8.4.4 - только так заработало 😱

я делал две статические записи на 8.8.8.8 и 8.8.4.4 - только так заработало 😱

AS

а где первый резолв dns.google микротик возмет ?

я делал две статические записи на 8.8.8.8 и 8.8.4.4 - только так заработало 😱

я делал две статические записи на 8.8.8.8 и 8.8.4.4 - только так заработало 😱

RP

Я не про это, а про то как настраивается вручную GRE, IPIP и т.д. over IPSec

Так же, как и без него, IPSec это просто способ обеспечить confidentiality передаваемых данных, он не накладывает не каких условий особых 🙂

loopback termination вызван вовсе не наличием IPSec, а желанием обеспечить стабильный source, независимо от погоды и состояния физического интерфейса.

loopback termination вызван вовсе не наличием IPSec, а желанием обеспечить стабильный source, независимо от погоды и состояния физического интерфейса.

B

Так же, как и без него, IPSec это просто способ обеспечить confidentiality передаваемых данных, он не накладывает не каких условий особых 🙂

loopback termination вызван вовсе не наличием IPSec, а желанием обеспечить стабильный source, независимо от погоды и состояния физического интерфейса.

loopback termination вызван вовсе не наличием IPSec, а желанием обеспечить стабильный source, независимо от погоды и состояния физического интерфейса.

нет, мне бы просто понять как на IPSec повесить интефейс, IPSec же не создаёт интерфейсов

RP

нет, мне бы просто понять как на IPSec повесить интефейс, IPSec же не создаёт интерфейсов

В Mikrotik не создаёт, у других создаёт

Mikrotik поддерживает только policy based IPSec, другие поддерживают ещё и route-based IPSec

Mikrotik поддерживает только policy based IPSec, другие поддерживают ещё и route-based IPSec

B

В Mikrotik не создаёт, у других создаёт

Mikrotik поддерживает только policy based IPSec, другие поддерживают ещё и route-based IPSec

Mikrotik поддерживает только policy based IPSec, другие поддерживают ещё и route-based IPSec

Меня, как раз, интересует в микротик.