ok

Size: a a a

2021 March 14

как оно снова пролазит неочень понятно. похоже мигрироваться на новые тачки придется

АМ

как оно снова пролазит неочень понятно. похоже мигрироваться на новые тачки придется

Так тебе не эксченджевед нужен, а безопасник чтобы закрыть смб2 всякие и лишние порты.

ok

это не через смб работает

ok

уязвимость эксченджа

ok

K

А ты после установки патчей проверял серваки на наличие всякого левого говна?

K

В частности

K

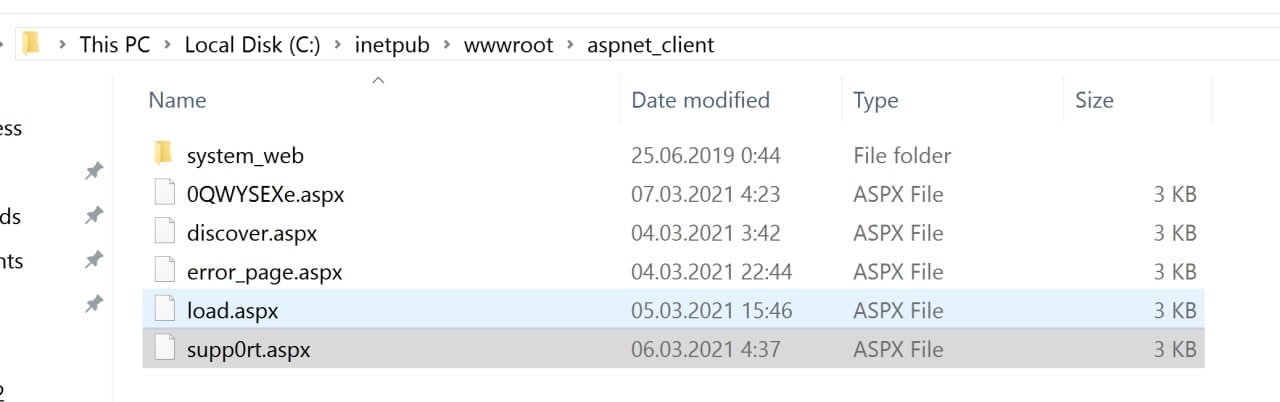

Paths

We observed web shells in the following paths:

C:\inetpub\wwwroot\aspnet_client\

C:\inetpub\wwwroot\aspnet_client\system_web\

In Microsoft Exchange Server installation paths such as:

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

C:\Exchange\FrontEnd\HttpProxy\owa\auth\

The web shells we detected had the following file names:

web.aspx

help.aspx

document.aspx

errorEE.aspx

errorEEE.aspx

errorEW.aspx

errorFF.aspx

healthcheck.aspx

aspnet_www.aspx

aspnet_client.aspx

xx.aspx

shell.aspx

aspnet_iisstart.aspx

one.aspx

Check for suspicious .zip, .rar, and .7z files in C:\ProgramData\, which may indicate possible data exfiltration.

Customers should monitor these paths for LSASS dumps:

C:\windows\temp\

C:\root

We observed web shells in the following paths:

C:\inetpub\wwwroot\aspnet_client\

C:\inetpub\wwwroot\aspnet_client\system_web\

In Microsoft Exchange Server installation paths such as:

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

C:\Exchange\FrontEnd\HttpProxy\owa\auth\

The web shells we detected had the following file names:

web.aspx

help.aspx

document.aspx

errorEE.aspx

errorEEE.aspx

errorEW.aspx

errorFF.aspx

healthcheck.aspx

aspnet_www.aspx

aspnet_client.aspx

xx.aspx

shell.aspx

aspnet_iisstart.aspx

one.aspx

Check for suspicious .zip, .rar, and .7z files in C:\ProgramData\, which may indicate possible data exfiltration.

Customers should monitor these paths for LSASS dumps:

C:\windows\temp\

C:\root

ok

Paths

We observed web shells in the following paths:

C:\inetpub\wwwroot\aspnet_client\

C:\inetpub\wwwroot\aspnet_client\system_web\

In Microsoft Exchange Server installation paths such as:

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

C:\Exchange\FrontEnd\HttpProxy\owa\auth\

The web shells we detected had the following file names:

web.aspx

help.aspx

document.aspx

errorEE.aspx

errorEEE.aspx

errorEW.aspx

errorFF.aspx

healthcheck.aspx

aspnet_www.aspx

aspnet_client.aspx

xx.aspx

shell.aspx

aspnet_iisstart.aspx

one.aspx

Check for suspicious .zip, .rar, and .7z files in C:\ProgramData\, which may indicate possible data exfiltration.

Customers should monitor these paths for LSASS dumps:

C:\windows\temp\

C:\root

We observed web shells in the following paths:

C:\inetpub\wwwroot\aspnet_client\

C:\inetpub\wwwroot\aspnet_client\system_web\

In Microsoft Exchange Server installation paths such as:

%PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

C:\Exchange\FrontEnd\HttpProxy\owa\auth\

The web shells we detected had the following file names:

web.aspx

help.aspx

document.aspx

errorEE.aspx

errorEEE.aspx

errorEW.aspx

errorFF.aspx

healthcheck.aspx

aspnet_www.aspx

aspnet_client.aspx

xx.aspx

shell.aspx

aspnet_iisstart.aspx

one.aspx

Check for suspicious .zip, .rar, and .7z files in C:\ProgramData\, which may indicate possible data exfiltration.

Customers should monitor these paths for LSASS dumps:

C:\windows\temp\

C:\root

я через проц экспорер находил откуда он работает, у меня пачка эксченджей- эксплоиты везде разные были, в частности то что я чистил в этом списке отсутствует

ok

один из них

2021 March 15

A

A

Какой пиздец

D

Alexej

👍

АМ

Alexej

А что не так? Смешной стишок, цвет красивый.

D

тупак, зато запомнишь обязательно

A

Александр М

А что не так? Смешной стишок, цвет красивый.

"Вы приняты !"

AS

Додо пицца мне при первой доставке привезли целую книгу про то какие молодцы и все такое. Ну люди вкладываются в маркетинг.

r

маркетолаг хуже сеошнега

S

Хакеры, чем расшифровать пароль у zip архива?