k

Size: a a a

2020 September 02

У нас все чарты/кустомайзы рендарятся в ci и арго синкает уже всё готовое из Стейт репы. Изменения в Стейт репу соответственно доставляются prом. В принципе соответствует тому что написано тут https://cloud.google.com/solutions/safe-rollouts-with-anthos-config-management

@StanislavKhalup а вы как арго деплоите, по одному на энвайронмент или один общий?

k

У нас все чарты/кустомайзы рендарятся в ci и арго синкает уже всё готовое из Стейт репы. Изменения в Стейт репу соответственно доставляются prом. В принципе соответствует тому что написано тут https://cloud.google.com/solutions/safe-rollouts-with-anthos-config-management

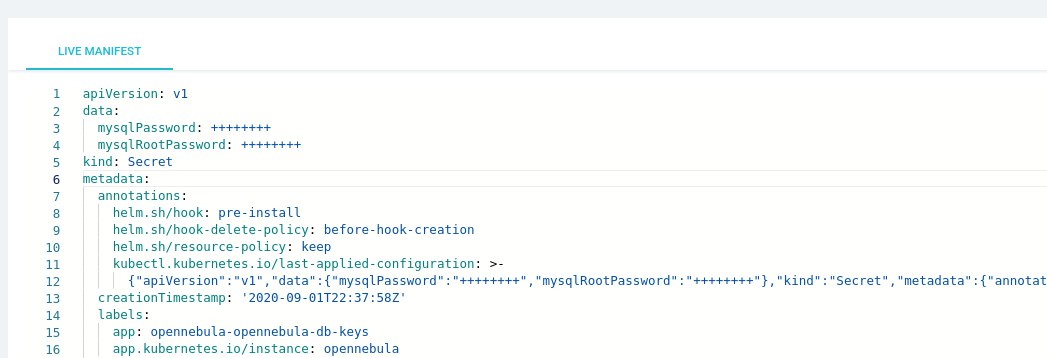

стейтрепа это прикольно, можно изменения в манифестах ревьювить, но что с секретами?

S

@StanislavKhalup а вы как арго деплоите, по одному на энвайронмент или один общий?

В моей продуктовой команде был вообще один на все кластера. Сейчас в другой команде им только инфраструктурные вещи доставляют

S

стейтрепа это прикольно, можно изменения в манифестах ревьювить, но что с секретами?

Bank-vaults

S

А не не только. У нас сейчас вся работа с заказом неймспейсов командами тоже на арго. Приходят а репу, делают пуллрек, арго его раскатывает

k

Bank-vaults

То есть делаешь плейсхолдер в манифесте, а при деплое mutating webhook автоматически подставляет в него пароль из волта, верно?

k

Блин прикольно

S

То есть делаешь плейсхолдер в манифесте, а при деплое mutating webhook автоматически подставляет в него пароль из волта, верно?

Путь до конкретного секрета в переменной, и он не подставляет, он инджнетит прям в контейнер значение переменной а память. В етцд у тебя ничего нет а итоге

k

Но ведь через арго всё равно все применённые ресурсы видны, или разработчики не имеют доступа в продакшен арго?

k

Путь до конкретного секрета в переменной, и он не подставляет, он инджнетит прям в контейнер значение переменной а память. В етцд у тебя ничего нет а итоге

А, сорри, понял

k

Интересно, как он это делает

S

Интересно, как он это делает

S

Оно ещё умеет в транзитное шифрование, это из моей команды чел им законтрибьютил

S

Типа можешь пошифровать конфигмапу а ключ в волте лежит и точно таким же образом на старте сходит в воли и расшифрует

S

А не я соврал, конфигмапу не умеет

EP

к слову если кубик в облаке, то можно поиграть с helm ssm и kms (это если в aws), но секреты в configMap всё равно будут уже в открытом виде.

k

Eugene Petrovich

к слову если кубик в облаке, то можно поиграть с helm ssm и kms (это если в aws), но секреты в configMap всё равно будут уже в открытом виде.

я git-crypt всё шифрую, очень доволен

EP

ага, тоже видел

k

кстати, сейчас специально глянул, арго секреты не показывает, оказывается