YZ

Size: a a a

2020 March 10

МS

Утро начинается не с кофе?)

AK

Утро начинается не с кофе?)

"Сертификат не первой свежести"

TF

"Сертификат не первой свежести"

-- Осетрину прислали второй свежести, -- сообщил буфетчик.

-- Голубчик, это вздор!AA

свежесть бывает одна - первая, она же и последняя)

МS

Ох уж эти любители Булгакова

TF

Ох уж эти любители Булгакова

🤷♂️ классика

PA

блин, опять перечитывать

LB

Calico после неудачного копирования кода Cillium , затем неудачного сокрытия копирования кода , таки запилили свой eBPF в версии 3.13 . Скоро все там будем.

LB

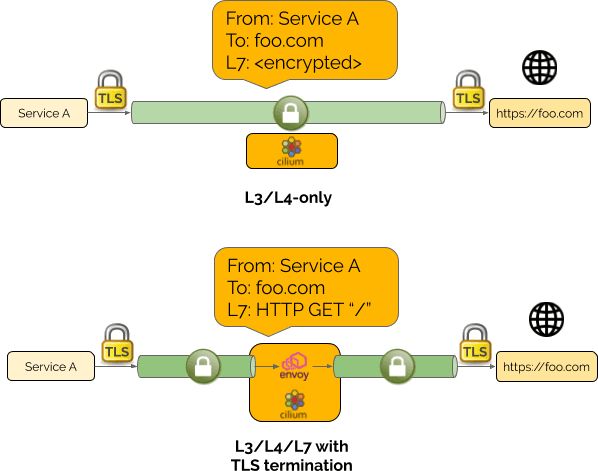

Когда eBPF/ядро научится терминировать TLS все эти энвои для простых случаев L7 отпадут тоже

S

Calico после неудачного копирования кода Cillium , затем неудачного сокрытия копирования кода , таки запилили свой eBPF в версии 3.13 . Скоро все там будем.

а AWS/EKS и GCP/GKE какой CNI кстати используют? тоже на основе eBPF ?

я так понимаю на новых ядрах это возможность очень дешево организовать коммуникацию pod -> pod ? без всяких там NAT и conntrack ? или я не прав?

я так понимаю на новых ядрах это возможность очень дешево организовать коммуникацию pod -> pod ? без всяких там NAT и conntrack ? или я не прав?

LB

а AWS/EKS и GCP/GKE какой CNI кстати используют? тоже на основе eBPF ?

я так понимаю на новых ядрах это возможность очень дешево организовать коммуникацию pod -> pod ? без всяких там NAT и conntrack ? или я не прав?

я так понимаю на новых ядрах это возможность очень дешево организовать коммуникацию pod -> pod ? без всяких там NAT и conntrack ? или я не прав?

В облаках родной CNI, но спека позволяет делать цепочки CNI плагинов, по этому делают клаудный CNI и поверх него CNI для политик.

S

Когда eBPF/ядро научится терминировать TLS все эти энвои для простых случаев L7 отпадут тоже

как страшно жить

а не получится ли что такое терминирование в ядре

даст возможность компроментировать TLS сразу в ядре?

а не получится ли что такое терминирование в ядре

даст возможность компроментировать TLS сразу в ядре?

LB

как страшно жить

а не получится ли что такое терминирование в ядре

даст возможность компроментировать TLS сразу в ядре?

а не получится ли что такое терминирование в ядре

даст возможность компроментировать TLS сразу в ядре?

если будут делать, будут делать на eBPF наверняка

AA

Когда eBPF/ядро научится терминировать TLS все эти энвои для простых случаев L7 отпадут тоже

TLS visibility (cilium 1.7)

LB

TLS visibility (cilium 1.7)

там же енвой или я путаю?

AA

я щупал на днях эти терминейшн, для дебага прекрасно)

DO

тогда вопрос, кто что использует для соединения скажем двух датацентров, или просто нужно подкинуть к кластеру одну ноду, у которой нет общей локалки с кластером ?

так как с GRE и перебором MTU у меня не завелся calico

Задача подружить с кубером Зоопарк метал серверов с разных датацентров.

так как с GRE и перебором MTU у меня не завелся calico

Задача подружить с кубером Зоопарк метал серверов с разных датацентров.

?