Size: a a a

2017 May 09

Android под ударом: каждый час появляется 350 новых зловредов https://geektimes.ru/post/288999/ <img width=

Microsoft исправила уязвимость в Windows Defender, делавшую почти любой ПК открытым для атак извне https://geektimes.ru/post/289003/ <img src=

2017 May 10

Рунет защитят от зарубежной прослушки - Izvestia.ru http://news.google.com/news/url?sa=t&fd=R&ct2=us&usg=AFQjCNF8wDMAdzwDUQQWvEwKOkxZkYkSFw&clid=c3a7d30bb8a4878e06b80cf16b898331&ei=nS4SWejmCs2ohgGizLTwCQ&url=http://izvestia.ru/news/700580 <table cellpadding=

SOCs совершенствуются, но требуют дополнительной автоматизации https://www.tsarev.biz/informacionnaya-bezopasnost/socs-sovershenstvuyutsya-no-trebuyut-dopolnitelnoj-avtomatizacii/ <p><img sizes=

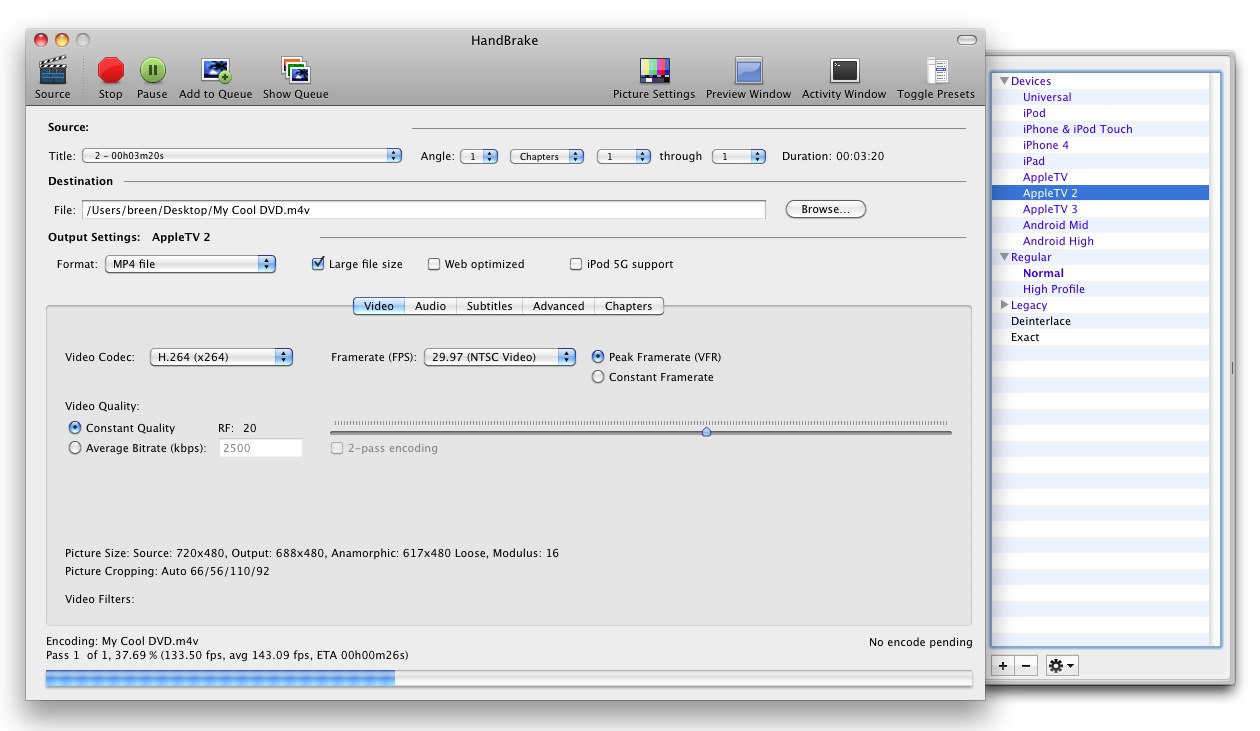

Сайт популярного ПО для Mac используется для распространения RAT Proton http://www.securitylab.ru/news/486082.php <img src=

Сайт популярной программы для MacOS применяется для распространения вредоносного ПО https://securenews.ru/handbrake/ <p><strong><span>Хакеры взломали сервер официального сайта HandBrake (открытый видеоконвертер для MacOS) и применяют ресурс для того, чтобы распространять троянскую программу для удаленного доступа.</span></strong></p>

<p><span>Как <a target=

<p><span>Как <a target=

Microsoft исправила три уязвимости нулевого дня http://www.securitylab.ru/news/486083.php <div><div itemprop=

Три опасные уязвимости ликвидированы сотрудниками Microsoft https://securenews.ru/microsoft_vulnerabilities_5/ <p><strong><span>9 мая специалисты Microsoft обнародовали плановые обновления безопасности для своей продукции. Всего в рамках патчей было исправлено свыше 55 уязвимостей, среди которых три уже применяются хакерами.</span></strong></p>

<p><span>Две из трех устраненных уязвимостей нулевого дня присутствуют в Microsoft Office и дают возможность дистанционно выполнять код. Проблема связана с механизмом обработки графических файлов в формате Encapsulated PostScript (EPS).</span></p>

<p><span>Как сообщают эксперты FireEye, первая из трех указанных уязвимостей применяется хакерской группировкой Turla с конца марта этого года. Распространения эксплоита для уязвимости осуществляется с помощью электронных писем, которые содержат документ Word с внедренным вредоносным EPS-файлом.</span></p>

<p><span>Вторая уязвимость также имеет отношение к обработке EPS-файлов в Microsoft Office. Ошибкой пользуются злоумышленники из группы APT 28 (также известна как Fancy Bear и Pawn Storm). Эксплоит для уязвимости распространялся посредством электронных писем с прикрепленным документом, который посвящен решению об атаке Сирии, принятому президентом США Дональдом Трампом в минувшем месяце. Данная проблема связана с третьей из уязвимостей нулевого дня, которая дает возможность повышать привилегии в системе.</span></p>

<p>Запись <a rel=

<p><span>Две из трех устраненных уязвимостей нулевого дня присутствуют в Microsoft Office и дают возможность дистанционно выполнять код. Проблема связана с механизмом обработки графических файлов в формате Encapsulated PostScript (EPS).</span></p>

<p><span>Как сообщают эксперты FireEye, первая из трех указанных уязвимостей применяется хакерской группировкой Turla с конца марта этого года. Распространения эксплоита для уязвимости осуществляется с помощью электронных писем, которые содержат документ Word с внедренным вредоносным EPS-файлом.</span></p>

<p><span>Вторая уязвимость также имеет отношение к обработке EPS-файлов в Microsoft Office. Ошибкой пользуются злоумышленники из группы APT 28 (также известна как Fancy Bear и Pawn Storm). Эксплоит для уязвимости распространялся посредством электронных писем с прикрепленным документом, который посвящен решению об атаке Сирии, принятому президентом США Дональдом Трампом в минувшем месяце. Данная проблема связана с третьей из уязвимостей нулевого дня, которая дает возможность повышать привилегии в системе.</span></p>

<p>Запись <a rel=

Cisco выпустила патч для эксплуатируемой ЦРУ уязвимости нулевого дня http://www.securitylab.ru/news/486084.php <div><div itemprop=

Вашингтон предупредил французов об атаках «русских хакеров» http://www.securitylab.ru/news/486085.php <div><div itemprop=

Серверы приложения HandBrake раздавали RAT Proton пользователям Mac https://xakep.ru/2017/05/10/handbrake-proton/ <img alt src=

Haiku: Знакомимся с экзотической операционной системой-преемницей BeOS https://xakep.ru/2017/05/10/haiku/ <img alt src=

Патч для крайней опасной уязвимости выпущен Cisco https://securenews.ru/cisco_vulnerabilities_8/ <p><strong><span>Через 1,5 месяца после заявления представителей Cisco об обнаружении уязвимости в своих коммутаторах, сотрудники компании наконец <a target=

Найден способ использовать антивирусы как оружие http://safe.cnews.ru/news/top/2017-05-10_najden_sposob_ispolzovat_antivirus_kak_oruzhie <p>Немецкие ученые выяснили, что антивирус удаляет совершенно безвредные файлы, если эти файлы предварительно маркированы сигнатурой, которая есть в библиотеке антивируса. Исследователи предложили собственный способ извлекать необходимые сигнатуры из библиотеки. Они добились того, что ClamAV и коммерческие антивирусы начали удалять письма и cookie, в которые была встроена копия сигнатуры.<br></p>

Эксперты рассказали о новом IoT-ботнете http://www.securitylab.ru/news/486086.php <img src=

Из-за бага Microsoft Edge подменяет цифры во время печати PDF-файлов https://xakep.ru/2017/05/10/edge-pdf-print-bug/ <img alt src=

Минкомсвязи предлагает замкнуть российский интернет внутри страны http://www.securitylab.ru/news/486089.php <img src=

В Германии хакеры похитили деньги с банковских счетов пользователей с помощью уязвимости SS7 https://habrahabr.ru/post/328328/ <a href=

Новый IoT-ботнет обнаружен экспертами https://securenews.ru/persirai/ <p><strong><span>Новый ботнет Persirai, состоящий из IoT-устройств («Интернет вещей»), <a target=

Trend Micro сообщила о появлении нового IoT-ботнета Persirai https://www.anti-malware.ru/news/2017-05-10/22907 <img alt=