Size: a a a

2017 May 02

Исследователь Positive Technologies обнаружил уязвимость в системе для защиты банкоматов http://www.securitylab.ru/news/486017.php <img src=

Крупномасштабные учения НАТО по кибербезопасности прошли в Эстонии https://securenews.ru/locked_shields/ <p><strong><span>В Эстонии <a target=

Дилетанты массово воспользовались инструментами хакеров, связанных с АНБ http://safe.cnews.ru/news/top/2017-05-02_diletanty_massovo_vospolzovalis_instrumentami <p>Хакерские инструменты аффилированной

с АНБ группировки Equation Group начали использоваться для атак на простых

пользователей. По всей видимости, работают хакеры-дилетанты, вооружившиеся

этими эксплойтами. Общее количество заражений, по разным оценкам, находится в

диапазоне от 15 до 41 тыс.<br></p>

с АНБ группировки Equation Group начали использоваться для атак на простых

пользователей. По всей видимости, работают хакеры-дилетанты, вооружившиеся

этими эксплойтами. Общее количество заражений, по разным оценкам, находится в

диапазоне от 15 до 41 тыс.<br></p>

Трамп допустил возможность вмешательства Китая в выборы в США http://www.securitylab.ru/news/486018.php <img src=

Уязвимость в микропроцессорах Intel на протяжении 9 лет оставалась неисправленной https://securenews.ru/intel/ <p><strong><span>Миллионы компьютеров и серверных процессоров Intel, выпущенных в течение последних 9 лет, содержат уязвимость, которая позволяет дистанционно инфицировать системы вредоносными программами.</span></strong></p>

<p><span>Проблема присутствует в версиях прошивки Active Management Technology (AMT), Standard Manageability (ISM) и Small Business Technology (SBT) от 6 до 11.6, начиная от микропроцессоров Nehalem Core i7, выпущенных в 2008 году, и заканчивая новейшими чипами Kaby Lake Core.</span></p>

<p><span>Сотрудник компании Embedi Максим Малютин обнаружил уязвимость в марте этого года. В Intel разработали обновления прошивки, но производители корпоративных устройств, использующие ее, должны еще потратить определенное количество времени на подпись патчей и их рассылку. При получении обновления нужно как можно скорее осуществить его установку.</span></p>

<p><span>В Intel <a target=

<p><span>Проблема присутствует в версиях прошивки Active Management Technology (AMT), Standard Manageability (ISM) и Small Business Technology (SBT) от 6 до 11.6, начиная от микропроцессоров Nehalem Core i7, выпущенных в 2008 году, и заканчивая новейшими чипами Kaby Lake Core.</span></p>

<p><span>Сотрудник компании Embedi Максим Малютин обнаружил уязвимость в марте этого года. В Intel разработали обновления прошивки, но производители корпоративных устройств, использующие ее, должны еще потратить определенное количество времени на подпись патчей и их рассылку. При получении обновления нужно как можно скорее осуществить его установку.</span></p>

<p><span>В Intel <a target=

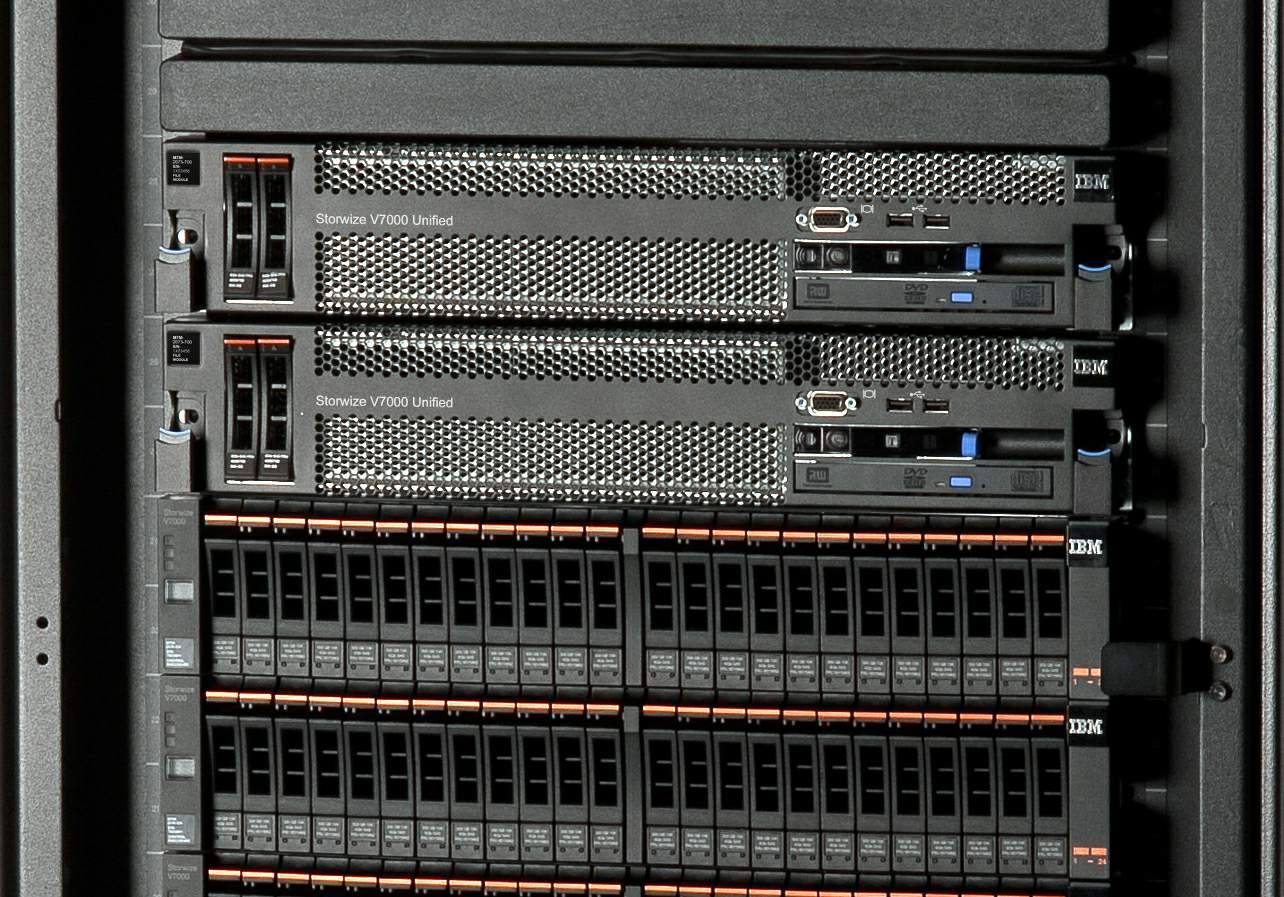

USB-накопители для инициализации IBM Storwize инфицированы троянской программой https://securenews.ru/ibm_storwize/ <p><strong><span>USB-накопители для инициализации дисковых массивов IBM Storwize содержат файл, инфицированный троянской программой.</span></strong></p>

<p><span>В «Лаборатории Касперского» она известна как Trojan.Win32.Reconyc, устанавливающаяся во временный каталог и загружающая другие вредоносные программы.</span></p>

<p><span>Загрузка троянской программы осуществляется не на системы хранения данных Storwize, а на компьютеры, применяемые для того, чтобы настраивать конфигурацию этих систем. От применяемой операционной системы зависит в какую папку копируется вредоносный файл вместе с инструментом для инициализации: %TMP%initTool в случае с Windows или же /tmp/initTool в Linux и Mac.</span></p>

<p><span>Троянская программа присутствует в флэш-накопителях под номером 01AC585, которые поставлялись с Storwize V3500 и V5000. Представители IBM <a target=

<p><span>В «Лаборатории Касперского» она известна как Trojan.Win32.Reconyc, устанавливающаяся во временный каталог и загружающая другие вредоносные программы.</span></p>

<p><span>Загрузка троянской программы осуществляется не на системы хранения данных Storwize, а на компьютеры, применяемые для того, чтобы настраивать конфигурацию этих систем. От применяемой операционной системы зависит в какую папку копируется вредоносный файл вместе с инструментом для инициализации: %TMP%initTool в случае с Windows или же /tmp/initTool в Linux и Mac.</span></p>

<p><span>Троянская программа присутствует в флэш-накопителях под номером 01AC585, которые поставлялись с Storwize V3500 и V5000. Представители IBM <a target=

Обзор инцидентов безопасности за прошлую неделю http://www.securitylab.ru/news/486019.php <img src=

В Facebook четыре раза отказались предоставить российским властям данные о пользователях https://securenews.ru/facebook_7/ <p><strong><span>Корпорация Facebook <a target=

Facebook отслеживает эмоционально нестабильных подростков в рекламных целях http://www.securitylab.ru/news/486020.php <img src=

В России заблокировали мессенджеры, не пожелавшие сотрудничать со спецслужбами http://safe.cnews.ru/news/top/2017-05-02_roskomnadzor_massovo_blokiruet_messendzheryne <p>Роскомнадзор заблокировал мессенджеры BlackBerry Messenger, Imo и Line, а также чат Vchat, поскольку все эти ресурсы не пожелали войти в реестр организаторов распространения информации. После внесения в реестр они были бы обязаны полгода хранить сообщения пользователей и делиться ими со спецслужбами.<br></p>

Форум игрового движка Unity был взломан группой хакеров OurMine https://www.anti-malware.ru/news/2017-05-02/22865 <img alt=

Исследователь обнаружил уязвимость в системе для защиты банкоматов https://www.anti-malware.ru/news/2017-05-02/22866 <img alt=

Intel устранил удалённую уязвимость в технологии AMT https://www.anti-malware.ru/news/2017-05-02/22868 <img alt=

Спамеры из River City Media подали в суд на исследователя, который их изобличил https://xakep.ru/2017/05/02/river-city-media-lawsuit/ <img alt src=

Новая малварь для Mac изучает весь трафик своих жертв, включая HTTPS https://xakep.ru/2017/05/02/osx-dok/ <img alt src=

2017 May 03

Нюансы функционирования SOC в Cisco (презентация) http://lukatsky.blogspot.com/2017/05/soc-cisco.html <div dir=

США собираются завоевать мир в кибервоенных играх НАТО https://www.tsarev.biz/informacionnaya-bezopasnost/ssha-sobirayutsya-zavoevat-mir-v-kibervoennyx-igrax-nato/ <p><img sizes=

Роскомнадзор внес четыре мессенджера в реестр запрещенных сайтов http://www.securitylab.ru/news/486022.php <img src=

В процессорах Intel девять лет присутствовала критическая уязвимость http://safe.cnews.ru/news/top/2017-05-03_v_protsessorah_intel_v_techenie_devyati_let_prisutstvovala <p>Корпорация Intel

выпустила патч для критической уязвимости в ПО для своих процессоров серии

Core. Данный баг позволял удаленно устанавливать вредоносное ПО на уровень ниже

операционной системы. Речь идет в первую очередь о серверных процессорах и

чипах, ориентированных на использование в бизнес-инфраструктуре. </p>

выпустила патч для критической уязвимости в ПО для своих процессоров серии

Core. Данный баг позволял удаленно устанавливать вредоносное ПО на уровень ниже

операционной системы. Речь идет в первую очередь о серверных процессорах и

чипах, ориентированных на использование в бизнес-инфраструктуре. </p>

В СПбГУТ подготовят специалистов по инфобезопасности для ФСТЭК - iks-media http://news.google.com/news/url?sa=t&fd=R&ct2=us&usg=AFQjCNH8gIgLtAjn5QnNo_qj3thFYduEIw&clid=c3a7d30bb8a4878e06b80cf16b898331&ei=JYcJWcC6K8PohQHgkJaoDw&url=http://www.iksmedia.ru/news/5404725-V-SPbGUT-podgotovyat-specialistov.html <table cellpadding=