SB

Size: a a a

2021 July 30

Пока другого способа запретить воспользоваться более быстрым процессором не вижу.

@

а интересно бывает ли радиационно-стойкая память с мелкими ячейками реализуемая на кремнии?

@

можно сделать чип у которого внутри будет разлагаться дорожка по разложению которой станет доступны команды на чтении

@

а до этого только запись

@

проблема в том что эта дорожка будет фонить рядом с ячейками памяти

@

срочно требуется мнение @slesarew

SB

Можно заложиться на закон Мура при создании ключа. Но тогда будет всё негарантированно.

PZ

И каким образом?

SB

Ну как это сделано во всяких там леджерах?

@

а потом придёт вася-оверклокер и под жидким азотом сломает ключ за 3 месяца вместо полу года

SB

Если Вася - представитель законных наследников, то и хрен бы с ним - предыдущему владельцу уже пофиг. А если кто-то спёр девайсину у живого пользователя, то он должен иметь возможность "устареть" свои данные задолго до наступления срока. И активно контроллировать сохранность, конечно.

AS

На алмазе

AS

Вообще есть рам с питанием от изотопника, там можно беспределить

KP

Есть многообещающая область исследований под названием VDF, Verifiable Delay Function.

Но они, конечно, ещё не готовы — и дизайнятся скорее для масштаба времени в секундах/минутах, а не в годах

Но они, конечно, ещё не готовы — и дизайнятся скорее для масштаба времени в секундах/минутах, а не в годах

KP

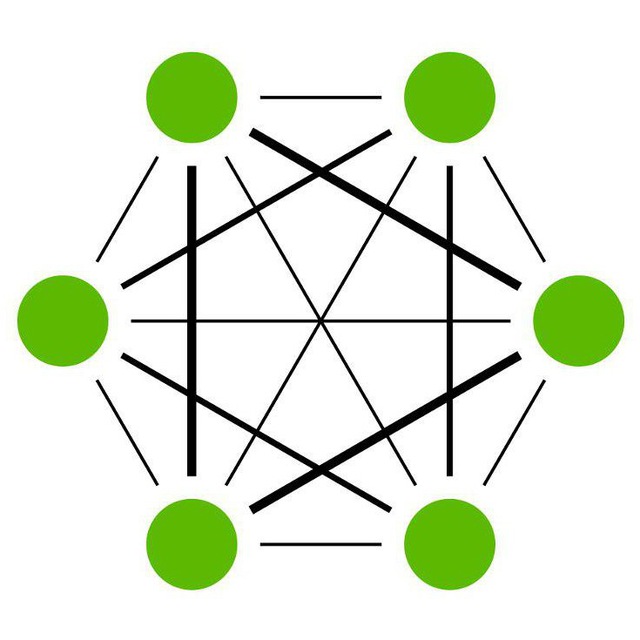

Поэтому единственная рабочая схема, мне известная — пошардить "честное пионерское": набрать узлов, между ними повести церемонию multiparty key generation, опубликовать публичный ключ, им всё шифровать, а церемонию восстановления и публикации приватника отложить на сколько надо

KP

И это одна их тех редких ситуаций, где блокчейн-таки будет реально полезен для координации этих мультипарти-вычислений, публикации ключей и системы вознаграждения (не обязательно материального) для нод-участников

SB

Система, основанная на честном слове человеков, всё ещё выглядит самой надёжной. Моя, придуманная на диване, имеет кучу слабых мест.

KP

Ну, ты при помощи софта не можешь доверие создавать в любом случае; только перераспределять с места на место.

Иногда это перераспределение может реально делать систему надёжнее (типа как блокчейны пераспределяют доверие от банка по куче незнакомых между собой чуваков где угодно на глобусе — доверия надо столько же в сумме, но необходимое "доверие на чувака" настолько ниже становится, что можно доверять анонимусам из интернета)

Иногда это перераспределение может реально делать систему надёжнее (типа как блокчейны пераспределяют доверие от банка по куче незнакомых между собой чуваков где угодно на глобусе — доверия надо столько же в сумме, но необходимое "доверие на чувака" настолько ниже становится, что можно доверять анонимусам из интернета)

KP

А иногда ты просто по факту "боттлнек доверия" с места на место в системе переносишь (скажем, если операторы узлов все такие из себя распределённые, но узел сети — от единственного вендора, и не опенсорсный)

KP

Так что да, в системе неизбежно останется честное слово человеков — и компетентный инженер безопасности должен просто его правильно найти в системе на всех этапах жизненного цикла и выписать в явном виде