HC

Size: a a a

2020 April 22

HC

аааа

HC

простите

HC

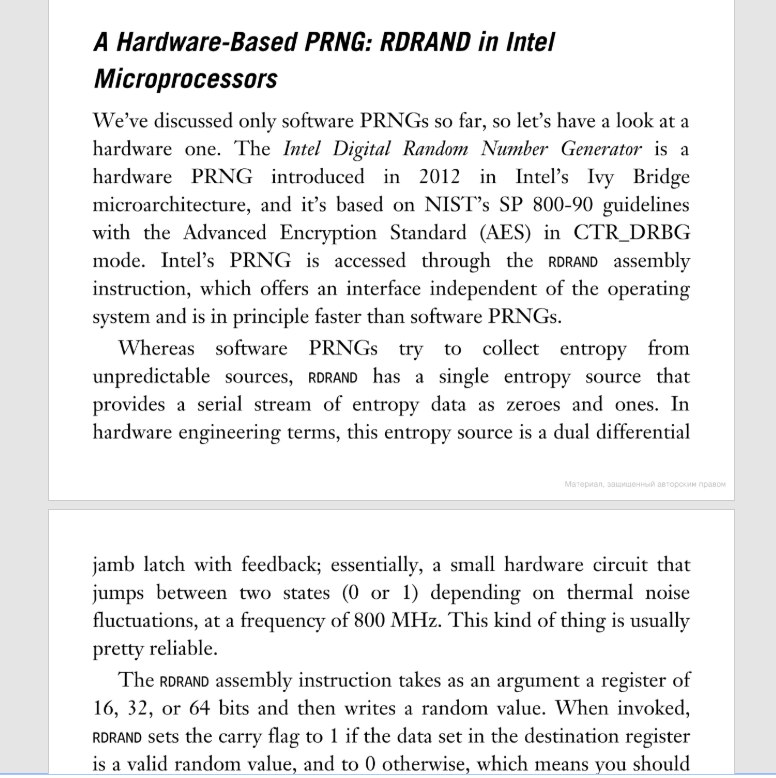

Я щас книжку читаю, называется Serious Cryptography: A Practical Introduction to Modern Encryption, очень интересная

HC

Вот такие там даже подробности

KP

Вот такие там даже подробности

Ну а с другой стороны, в обычной ситуации особого смысла в этих аппаратных генераторах энтропии нет, далее если вендору доверяешь.

KP

Потому что любой потоковый шифр это по сути prng, и в общем какой-нибудь генератор на Chacha-Poly ничуть не хуже

KP

Единственный нюанс — рандомизация в первые моменты после загрузки, когда система ещё "софтовой" энтропии набрать не успела

KP

Но это скорее проблема для embedded, а не для настольных/северных систем

KP

Пример практической проблемы с аппаратным RNG: https://arstechnica.com/gadgets/2019/10/how-a-months-old-amd-microcode-bug-destroyed-my-weekend/

A

Я вот как-то адаптировал чип8 эмулятор на микроконтроллер и использовал псевдорандомный генератор с первой ссылки в гугле. А потом заметил что игры как-то каждый раз выполняются одинаково. Враги появляются где и при прошлом запуске были, лабиринт одинаковый генерится.

A

А надо было начальное значение хотя бы с шума АЦП брать)

AL

Я вот как-то адаптировал чип8 эмулятор на микроконтроллер и использовал псевдорандомный генератор с первой ссылки в гугле. А потом заметил что игры как-то каждый раз выполняются одинаково. Враги появляются где и при прошлом запуске были, лабиринт одинаковый генерится.

Seed наверное одинаковые

KP

Seed наверное одинаковые

Ну да; для таких случаев как раз и полезен аппаратный RNG — и как раз на микроконтроллерах его как правило не бывает...

KP

А если есть где взять seed (там всего-то несколько байт нужно), то дальше prng достаточно

KP

И, собственно, поэтому использовать

/dev/random вместо /dev/urandom в Линуксе не имеет смысла почти никогда; другое дело что urandom мог бы блочиться если там ещё недостаточно энтропии для надежного сида сразу после загрузки... Короче, используйте getrandom (http://man7.org/linux/man-pages/man2/getrandom.2.html) всегда когда есть возможность, вот он работает ровно как надоSB

А надо было начальное значение хотя бы с шума АЦП брать)

Даже значение часов реального времени было бы достаточно. Если, конечно, оно есть на целевой платформе

NP

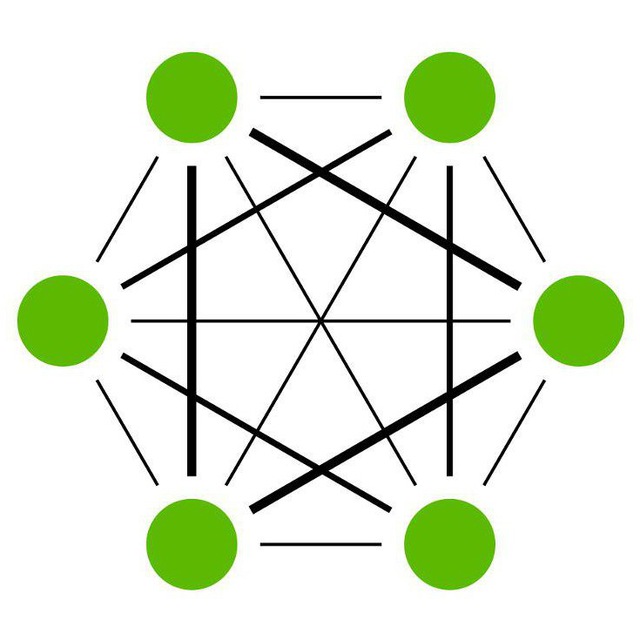

Всем привет! Сейчас дурацкий вопрос будет. Как в рамках TCP протокола пакеты отсылаемые сервером достигают клиента? Там нужна железячная поддержка от роутеров/свитчей?

a

Всем привет! Сейчас дурацкий вопрос будет. Как в рамках TCP протокола пакеты отсылаемые сервером достигают клиента? Там нужна железячная поддержка от роутеров/свитчей?

Ну нет, если рассматривать просто досылку пакетов/кадров и больше ничего, то роутер на Л3 работает, свич на Л2. А TCP это Л4