DD

Size: a a a

2020 July 26

Окружение видимо, енв - environment ?

RR

а, да, сори

RR

окружение

RR

что то типа why do you need to filter egress traffic in your environment

DD

Ну вдруг)

DD

Microservices Security in Action

Brief content:

- Microservices security landscape

- First steps in securing microservices

- Securing north/south traffic with an API gateway

- Accessing a secured microservice via a single-page application

- Engaging throttling, monitoring, and access control

- Securing east/west traffic with certificates

- Securing east/west traffic with JWT

- Securing east/west traffic over gRPC

- Securing reactive microservices

- Conquering container security with Docker

- Securing microservices on Kubernetes

- Securing microservices with Istio service mesh

- Secure coding practices and automation

#literature #k8s #docker

Brief content:

- Microservices security landscape

- First steps in securing microservices

- Securing north/south traffic with an API gateway

- Accessing a secured microservice via a single-page application

- Engaging throttling, monitoring, and access control

- Securing east/west traffic with certificates

- Securing east/west traffic with JWT

- Securing east/west traffic over gRPC

- Securing reactive microservices

- Conquering container security with Docker

- Securing microservices on Kubernetes

- Securing microservices with Istio service mesh

- Secure coding practices and automation

#literature #k8s #docker

DD

Сегодня только нашел

S

В кубере без фильтрации на выход не обойтись, чаще всего

S

Ну и тут больше риски для той инфраструктуры, куда доступ с кубера предоставляется

GG

Denis Denisov

Microservices Security in Action

Brief content:

- Microservices security landscape

- First steps in securing microservices

- Securing north/south traffic with an API gateway

- Accessing a secured microservice via a single-page application

- Engaging throttling, monitoring, and access control

- Securing east/west traffic with certificates

- Securing east/west traffic with JWT

- Securing east/west traffic over gRPC

- Securing reactive microservices

- Conquering container security with Docker

- Securing microservices on Kubernetes

- Securing microservices with Istio service mesh

- Secure coding practices and automation

#literature #k8s #docker

Brief content:

- Microservices security landscape

- First steps in securing microservices

- Securing north/south traffic with an API gateway

- Accessing a secured microservice via a single-page application

- Engaging throttling, monitoring, and access control

- Securing east/west traffic with certificates

- Securing east/west traffic with JWT

- Securing east/west traffic over gRPC

- Securing reactive microservices

- Conquering container security with Docker

- Securing microservices on Kubernetes

- Securing microservices with Istio service mesh

- Secure coding practices and automation

#literature #k8s #docker

Такое ощущение, что все сводится к двум тезисам

GG

1. Кубер - это для самописных сервисов.

2. Используйте истио

2. Используйте истио

GG

Ну и тут больше риски для той инфраструктуры, куда доступ с кубера предоставляется

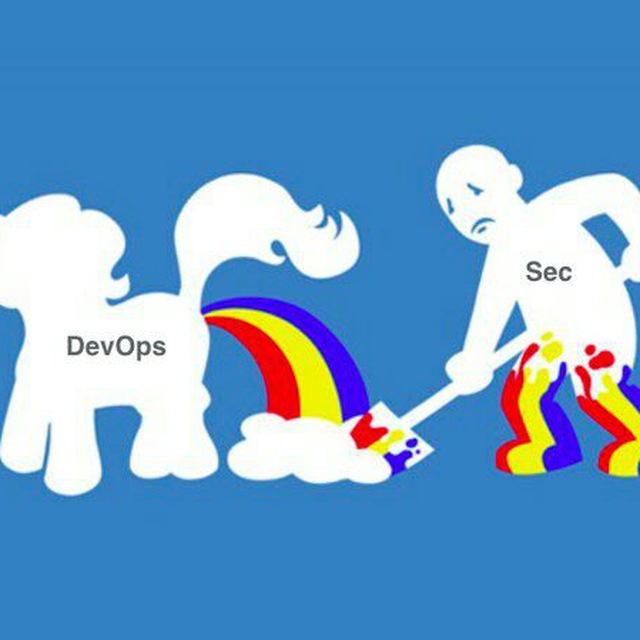

Мы с ИБ это обсуждали. Для них кубер - это облачко на схеме, где может быть что угодно. А без нормальных acl на корневых коммутаторах они не хотят

S

Мы с ИБ это обсуждали. Для них кубер - это облачко на схеме, где может быть что угодно. А без нормальных acl на корневых коммутаторах они не хотят

Я сам с ИБ и сам проходил этот вопрос пару лет назад))

GG

Остаётся только договариваться, просвещать. Внедрять network policies. Опеншифт со своим cni или истио, матьего

С

Мы, как ИБ, советуем внедрять принцип минимальных привилегий через dependency management сразу: чтобы сервис явно указывал в виде зависимостей, куда он ходит, включая другие сервисы, БД и т.п.

A

Мы, как ИБ, советуем внедрять принцип минимальных привилегий через dependency management сразу: чтобы сервис явно указывал в виде зависимостей, куда он ходит, включая другие сервисы, БД и т.п.

как то это визуализируете? документируете?

S

Вообще кроме как прибивать ip к подам по другому не получится фильтровать, либо использовать l7 fw

GG

Мы, как ИБ, советуем внедрять принцип минимальных привилегий через dependency management сразу: чтобы сервис явно указывал в виде зависимостей, куда он ходит, включая другие сервисы, БД и т.п.

Это должно быть не на уровне "этот айпи" в "этот айпи", а на уровне выше "сервис а в сервис б"

GG

И пускай это на уровне ниже преобразуется в правила файрволла - учитывая, что среда полностью динамичная

С

как то это визуализируете? документируете?

Визуализируем пока никак, только начинаем эту историю. Документация - общая для всех сервисов, у них у каждого свой мини-манифест, где они указывают свои требования к кубернетесу типа env, реусрвов и т.п.