Издание readovka.rureadovka.ru заявило, что: “В свободном доступе оказалась база данных более миллиона клиентов Lamoda. Известно, что эта база данных продавалась в даркнете на протяжение нескольких последних лет. В открытый доступ ее выложили недавно.”

В каком “даркнете” продавалась эта база, мы не знаем. Но то, что (файл lamoda.xlsx) вчера появилось на нескольких форумах и в одной Telegram-помойке мы видели не раз. 🤣

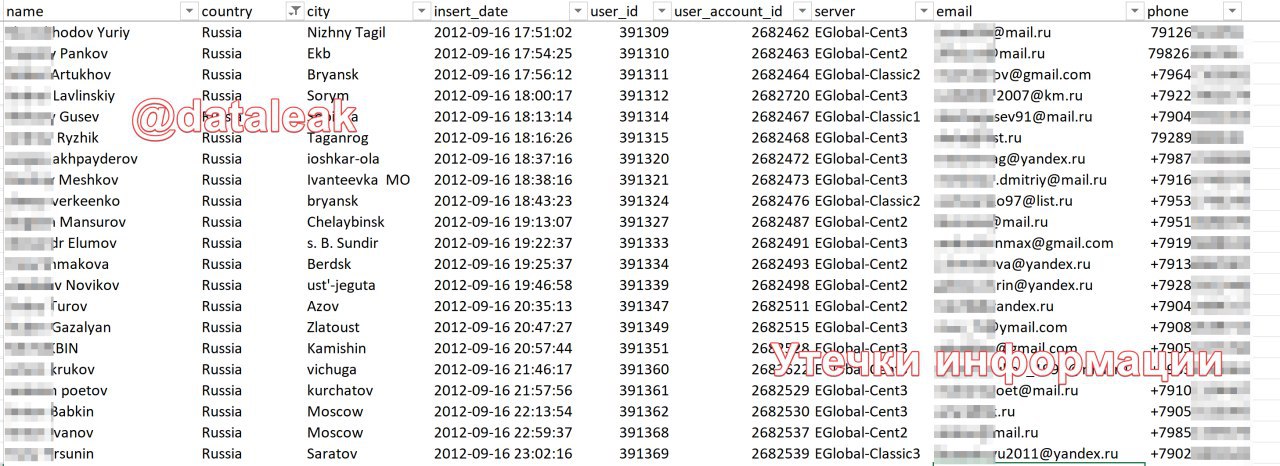

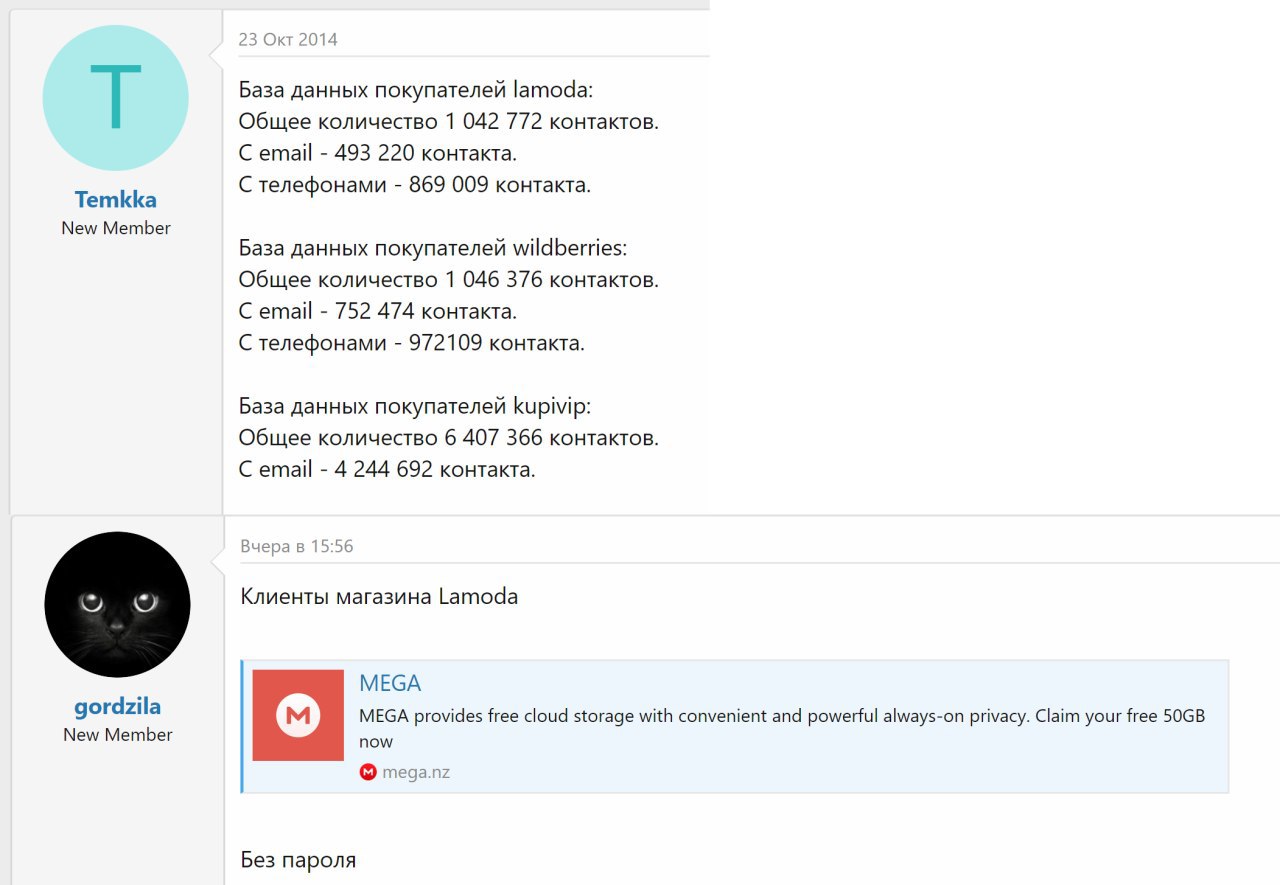

Изначально данные были выложены 23 октября 2014 года в открытый доступ. Никто их не продавал. Чуть позже (7 ноября 2014 г.) данные были сконвертированы в формат Cronos и выложены там же.

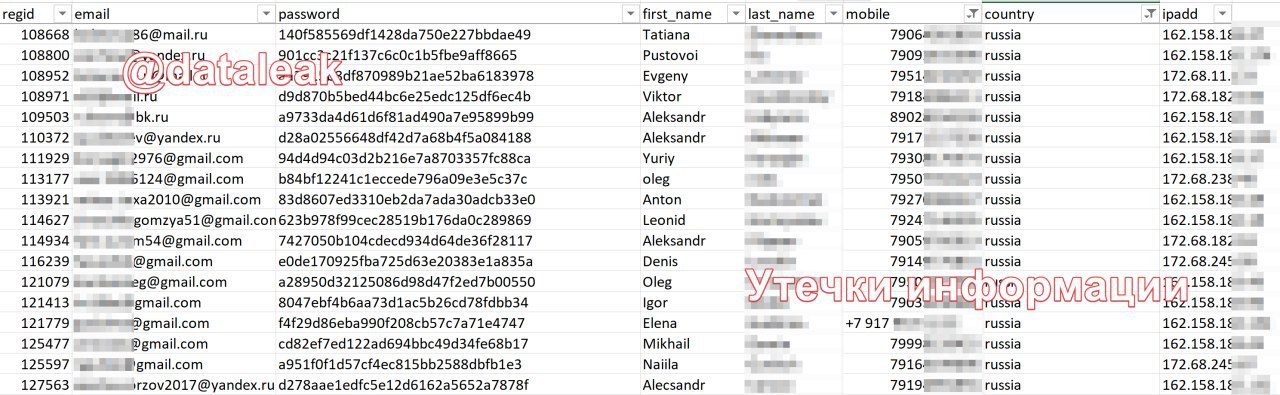

Дата создания Excel-файла – 31.10.2012, а дата последнего изменения – 28.04.2013, автором значится Evgeniya Emeliyanova.

Достоверность данных в файле мы не проверяли, а «Lamoda» опровергла сведения об утечке базы. 🙈