В начале июля система

DeviceLock Data Breach Intelligence обнаружила сервер с открытым Elasticsearch, принадлежащий сервису бронирования российских курортов

«Кузук» (

kuzuk.rukuzuk.ru).

Ранее мы уже неоднократно находили базы с данными туристических компаний:

https://t.me/dataleak/1134 (

«Алем-Тур») и

https://t.me/dataleak/1029 (

«Слетать.ру»). 👍

Отличительной чертой данного случая является то, что персональные данные туристов хранятся на сервере в Германии (площадка

«Hetzner») и находятся в открытом доступе до сих пор. 🤣

Оповещение было выслано 02.07.2019, но никакой реакции не последовало. Этот сервер впервые появился в открытом доступе 30.09.2017, но потом исчез и «вернулся» уже 23.06.2019. 🤦🏻♂️

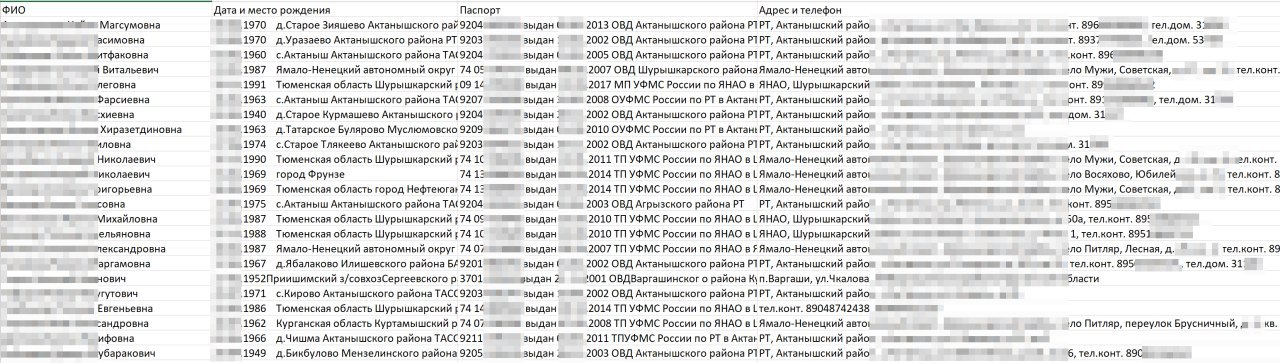

Свободно доступно более 61 тыс. записей, содержащих:

🌵 ФИО

🌵 телефон

🌵 адрес электронной почты

🌵 описания объекта бронирования

🌵 содержимое автоматических СМС сервиса (включает ФИО, номер телефона, номер заказа и т.п.)

"phone": 7983***,

"description": "<img src=\"/images/callButtons/tourist.png\" alt=\"\" title=\"Турист\" data-toggle=\"tooltip\">Ог*** Ю*** Андреевна (последний заказ - <a target=\"_blank\" href=\"/userorder/39022\">39022</a>, Гостевой дом 4 Сезона, Байкал). 7983***",

"search_field": "Ог*** Ю*** Андреевна (последний заказ - 39022, Гостевой дом 4 Сезона, Байкал). 7983***",

"last_message_date": "2016-06-15 12:19:55",

"messages": [

{

"type": "in",

"time": "2016-06-15 12:19:55",

"msg": "Этот абонент доступен для звонка."

},

(реальные данные заменены на *)

Судя по всему, сервер заброшен (данные не изменяются). Все записи относятся к промежутку между 2015 годом и началом (апрель) 2018 года.

Очередной «зомби» - умер, но продолжает сливать персональные данные пользователей. 😂 Про такие проекты мы писали тут:

https://t.me/dataleak/984