ЛО

Size: a a a

2020 September 03

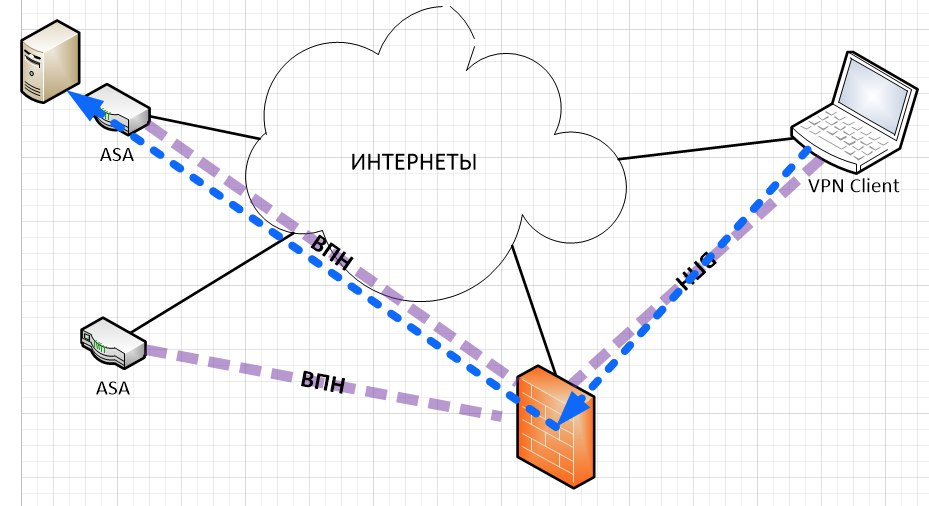

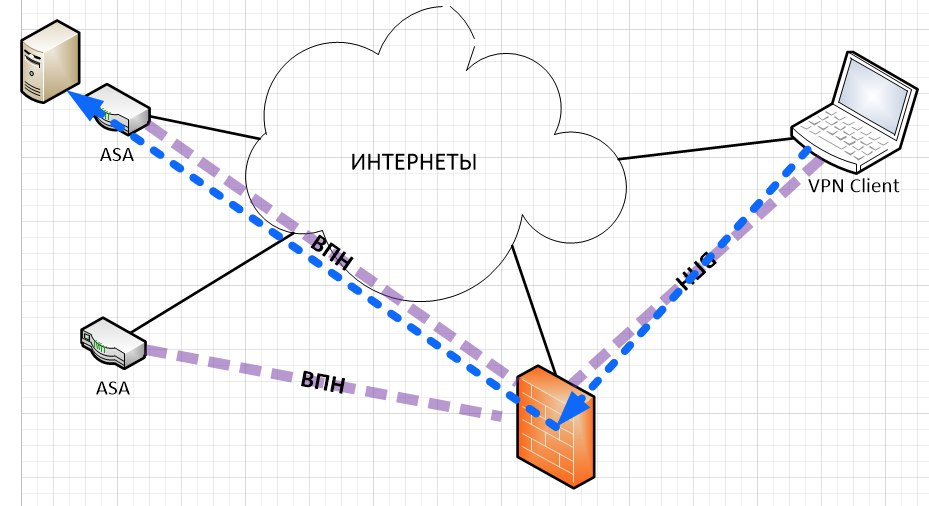

Вот такое дело пытаетесь поднять?

ЛО

AS

Это же значит, что на шлюз пришёл уже "расшифрованный" трафик, а он ожидал трафик между этими адресами видеть в зашифрованном виде.

Думаю, что в вашем случае надо пускать весь трафик от ремоут клиентов (даже в интернет) через шлюз, чтобы он уже маршрутизировал.

Думаю, что в вашем случае надо пускать весь трафик от ремоут клиентов (даже в интернет) через шлюз, чтобы он уже маршрутизировал.

ЛО

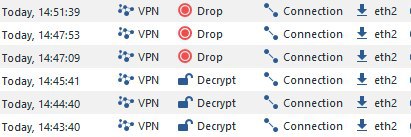

у меня подсеть площадки получается в двух VPN Communites: RemoteAccess (оно же VPN Domain) + s2s_star_vpn (intranet communite)

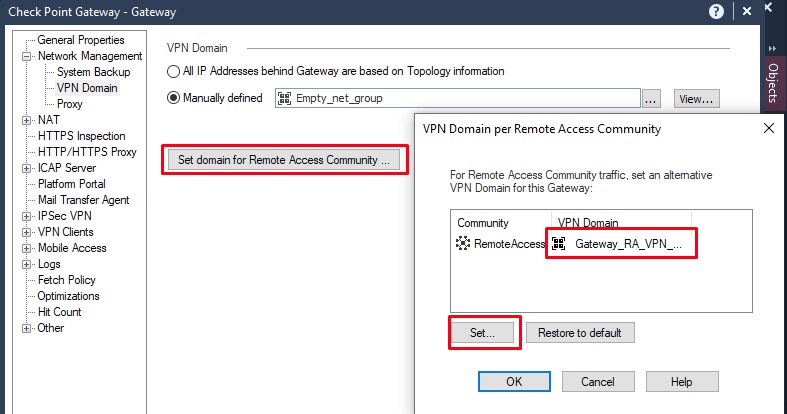

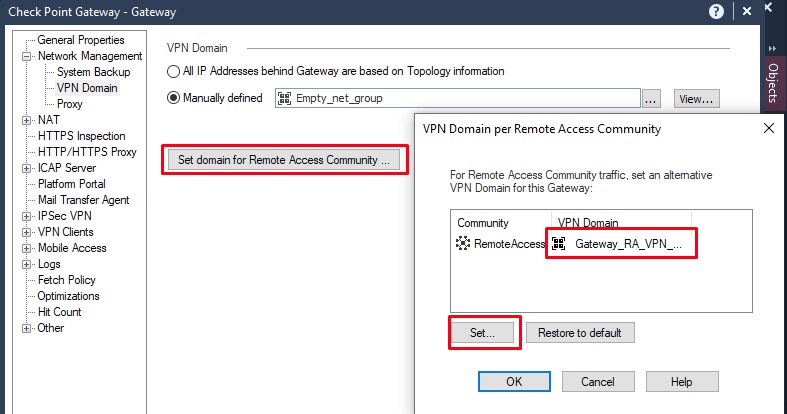

я недавно настраивал такую топологию в лабе. То, что нужно - это сети позади ASA пихнуть в домен Remote Access VPN шифрования, а не для S2S. То бишь, вот здесь:

f

Леонид Орлов

да все верно

ЛО

f

Леонид Орлов

я это делал

ЛО

тогда VPN клиент, подключаясь к ЧП шлюзу, будет получать маршруты и на те сети, которые позади ASA.

f

и получаю это

f

Леонид Орлов

тогда VPN клиент, подключаясь к ЧП шлюзу, будет получать маршруты и на те сети, которые позади ASA.

роут маршруты, да все верно

ЛО

Вот. А теперь важно добавить сеть, из которой VPN-клиенты получают IP-адреса (то бишь, ту, которую вы указали как Office mode вот здесь):

ЛО

ЛО

эту сетку нужно добавить в домен шифрования для S2S, но не для Remote Access

f

Леонид Орлов

эту сетку нужно добавить в домен шифрования для S2S, но не для Remote Access

тоже это сделал

f

может мне сам домен S2S как-то хитро настроить надо еще

ЛО

вот тогда странно, потому что у меня заработало. Попробуйте посмотреть вывод команды fw tab -t vpn_routing -u -f со шлюза. Там есть диапазоны адресов, которые шлюз считает чьими либо доменами шифрования, и соответствующие шлюзы в колонке Peer.

ЛО

может мне сам домен S2S как-то хитро настроить надо еще

В принципе, это вся хитрость - добавить OM сетку в домен шифрования для S2S

ЛО

ну и сетка OM не должна фигурировать в домене шифрования ASA

ЛО

Вообще эту команду надо в рамке на стене повесить, многое проясняет. fw tab -t vpn_routing -u -f

f

Леонид Орлов

эту сетку нужно добавить в домен шифрования для S2S, но не для Remote Access

так вы тут пишите что сеть Office Mode должна быть в ACL (политики) домена шифрования A2S