EO

Size: a a a

2018 May 08

Неа, сегодня спец из саппорта подключится

EO

Жень, решил?

в общем при использовании встроенного в винду/адройд/ios клиента l2tp по умолчанию всегда прописывается дефолт через VPN (даже если в VPN домене указывать конкретные сети). В винде это отлкючается довольно просто, а вот на мобилках пока не нашел как это делать (и можно ли вообще)

EO

с мобилок можно юзать чекпоинтовский клиент, но если я правильно понял, эти клиенту "жрут" лицензии mobile access, которых по умолчанию всего 5 и за которые заказчик платить не очень то хочет)

2018 May 10

EO

AB

2018 May 11

EO

почему-то пропустил релиз этой штуки. Очень нужная вещь

E

О, да, отлично.

VS

Коллеги, добрый день! Говорят у Check Point есть классная штука - PTK (Partner training kit) по R80.10, там куча интересных през по работе разных механизмов и блейдов - от APCL до HTTPS inspection. И если есть партнерская учетка в UserCenter, то должен быть доступ к этим документам. https://cloud.ngfw.ru/s/KciXmmk6REE2p5M

EO

2018 May 14

VS

Коллеги, добрый день! Говорят у Check Point есть классная штука - PTK (Partner training kit) по R80.10, там куча интересных през по работе разных механизмов и блейдов - от APCL до HTTPS inspection. И если есть партнерская учетка в UserCenter, то должен быть доступ к этим документам. https://cloud.ngfw.ru/s/KciXmmk6REE2p5M

Да, кстати, там добавился материал по политике безопасности в R80.10 и как она на самом деле работает.

EO

Коллеги, нужен совет. У клиента есть микротик в европе. В России Check Point стоит. Хочет построить VPN (Site-to-Site) и заварачивать весь трафик WiFi-ной сети в этот тунель (типа для обхода блокировок РКН). Я вот не совсем понимаю как это реализовать, т.е. полностью завернуть трафик одной сети в VPN тунель. А микротик должен этот трафик через себя выпускать в Инет. Политика для Site-to-Site VPN просто странная получается (src: 192.168.0.0/24 dst:0.0.0.0/24).

AT

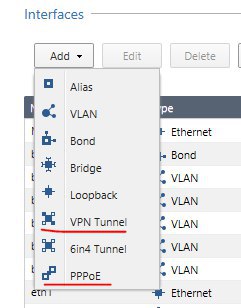

А в транспортном режиме чекпоинт умеет? Если да, то проще построить гре или ип-туннель и заворачивать туда обычной маршрутизацией

AB

Коллеги, нужен совет. У клиента есть микротик в европе. В России Check Point стоит. Хочет построить VPN (Site-to-Site) и заварачивать весь трафик WiFi-ной сети в этот тунель (типа для обхода блокировок РКН). Я вот не совсем понимаю как это реализовать, т.е. полностью завернуть трафик одной сети в VPN тунель. А микротик должен этот трафик через себя выпускать в Инет. Политика для Site-to-Site VPN просто странная получается (src: 192.168.0.0/24 dst:0.0.0.0/24).

+1 к совету @moneron, лучше поднять шифрованный туннель, и анонсировать со стороны где не залочено эти префиксы

EO

есть такие штуки, щас почитаю можно ли через них разрузлить

VS

Теоретически можно сделать VTI и route based vpn

EO

route based разве пашет со сторонними устройствами?

J

вполне

J

aws официально только его и поддерживает у CP