DG

Size: a a a

2021 April 14

опа а это уже интересно

DG

Именно но вот впроспочему так много Рулов для несчастных двух портов на кждом LB и как это можно контролировать

VT

без контроллера?

A

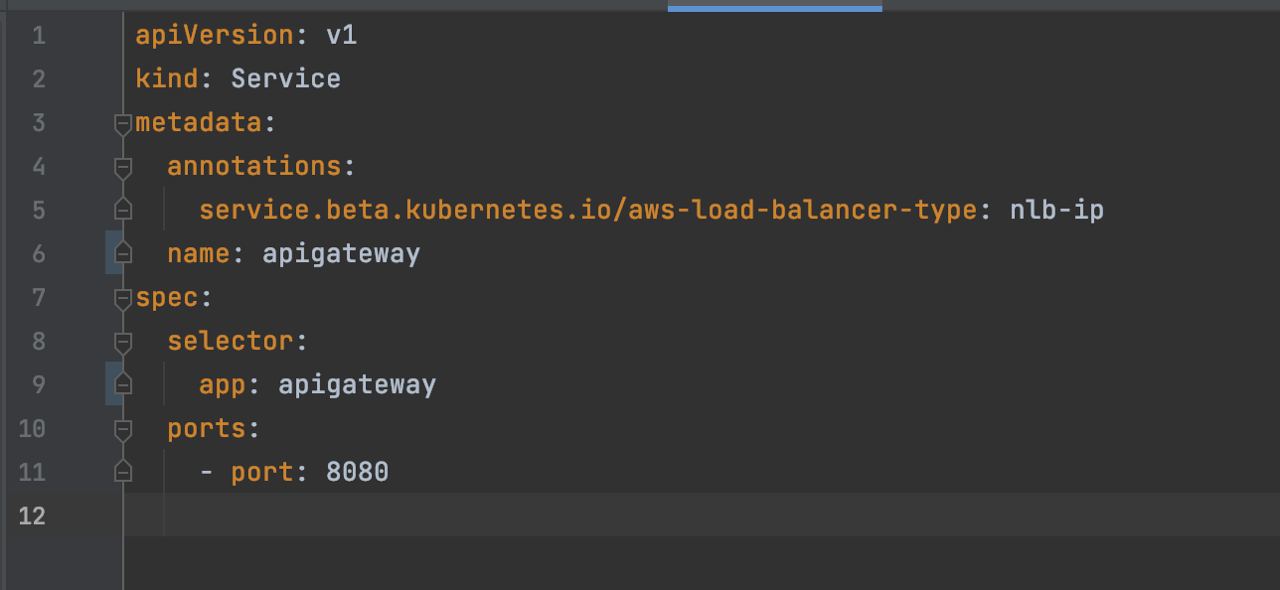

NLB если не ошибаюсь не может иметь вообще SG, если мы про NLB

проверьте вот это

https://docs.aws.amazon.com/eks/latest/userguide/security-groups-for-pods.html

проверьте вот это

https://docs.aws.amazon.com/eks/latest/userguide/security-groups-for-pods.html

DG

да тут он не нужен

DG

нет это не группа NLB йто группа класстера

A

DG

вот именно в эту группу аппликация и добавляет rules

G

ну я понял. мы обсуждаем разные вещи. твой вариант это nlb

То о чем говорил я это речь про alb

https://docs.aws.amazon.com/eks/latest/userguide/alb-ingress.html

вот тут прямо сказано в requirements что The AWS Load Balancer Controller provisioned on your cluster. For more information, see AWS Load Balancer Controller.

раз у товарища вопрос по nlb а не по alb то конечно твои знания тут правильнее ;)

То о чем говорил я это речь про alb

https://docs.aws.amazon.com/eks/latest/userguide/alb-ingress.html

вот тут прямо сказано в requirements что The AWS Load Balancer Controller provisioned on your cluster. For more information, see AWS Load Balancer Controller.

раз у товарища вопрос по nlb а не по alb то конечно твои знания тут правильнее ;)

G

а раз он изначально не уточнил что у него за тип лоад балансировки то могли оказаться правы оба :D

DG

G

новый aws-load-balancer-controller кстати вообще не требует аннотирования особого на уровне сервиса/деплоя (в отличии от предыдущей версии которая называлась aws alb ingress-controller)

там достаточно добавить лейбл на неймспейс, и далее если есть сервисы и ингрессы (на момент запуска пода!) то контроллер сам все сделает

но конечно не отменяет необходимость правильно разметить ингресс манифест нужными аннотациями типа ssl сертификата, пути хелсчеков итд

там достаточно добавить лейбл на неймспейс, и далее если есть сервисы и ингрессы (на момент запуска пода!) то контроллер сам все сделает

но конечно не отменяет необходимость правильно разметить ингресс манифест нужными аннотациями типа ssl сертификата, пути хелсчеков итд

DG

кстаи а где можно найти полный список анатаций и что каждай говорит походу у меня тут затык !

DG

вот я и пытаюсь раскапать где туту ноги растут

G

я дополнительно чекнул мануалы по aws-load-balancer-controller и он таки умеет и в nlb начиная с 1.18

An AWS Network Load Balancer (NLB) when you create a Kubernetes Service of type LoadBalancer using IP targets on 1.18 or later Amazon EKS clusters.

так что если хотя бы в теории планируются alb балансировщики то стоит его начинать разворачивать и учиться с ним работать

An AWS Network Load Balancer (NLB) when you create a Kubernetes Service of type LoadBalancer using IP targets on 1.18 or later Amazon EKS clusters.

так что если хотя бы в теории планируются alb балансировщики то стоит его начинать разворачивать и учиться с ним работать

G

плюс конечно там удобно смотреть в 1 месте логов на регистрацию/дерегистрацию таргетов итд, смотреть на состояние контроллера и его ошибки

G

ну а не нужен он как говорит сам амазон "If you're load balancing network traffic to instance targets, then you use the in-tree Kubernetes load balancer controller and don't need to install this controller."