NI

Size: a a a

2021 May 13

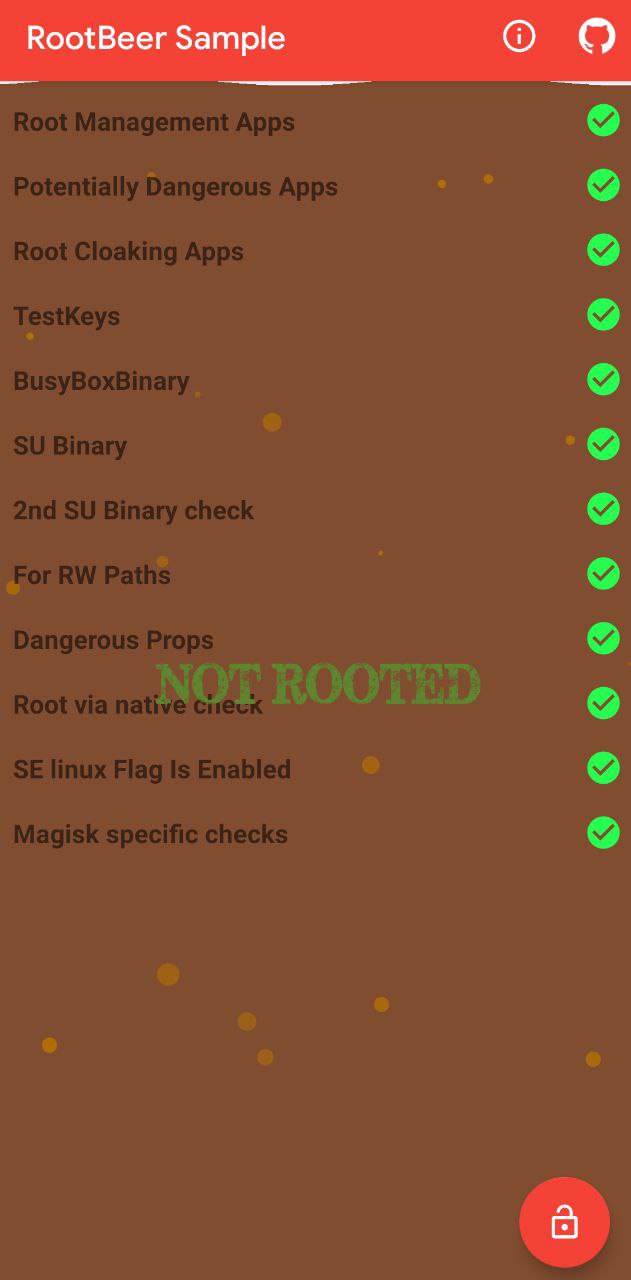

Проверил, обходится

R

Обходится конечно. Еще как. Я и не говорил, что это silver bullet. Я сказал, что “в целом она юзабельна"

R

Детект маджиска это вообще отдельная дисциплина

NK

А на некоторых девайсах Magisk вообще не работает

NI

на тех на которых заблочен бутлодер?))

NK

Сейчас добавили hardware проверку в SafetyNet :(

Больно

Больно

PV

Чёт раньше вроде это только на пикселях было?

NK

А я про них :(

NI

Да, слышал, но не понял почему она не работает на моем телефоне, ибо вроде там чип есть на всех мобилках которые с 8+ вышли ведром

Я

А не придумали разьве обход этого?

NK

Нет

Я

Она кстати ручками убирается за раз два:) чем легче добавить, тем легче удалить

R

Все так. Но ИМХО это защита не от реверсера. От него вообще нет защиты 😄

2021 May 14

f

Всем привет, а может кто подсказать, как можно область памяти с четырехсимвольным пином затереть? Понимаю, что это все не особо полезно, но мне больше в учебных целях, чем в практических это надо

Через fridump нашел пин от приложухи в памяти, который в какой-то момент в String переменную загоняется

Есть ли смысл заменять String на Char[] (чтобы под конец загнать левые символы в этот массив) или ещё какой способ есть?

Через fridump нашел пин от приложухи в памяти, который в какой-то момент в String переменную загоняется

Есть ли смысл заменять String на Char[] (чтобы под конец загнать левые символы в этот массив) или ещё какой способ есть?

ИК

Вы можете держать цифры пина в отдельных вьюшках и извлекать их по отдельности в разные переменные. И даже по отдельности шифровать, естественно с солью

ИК

Но как вы понимаете это все равно все хукается той же Фридой

f

Не, тут больше интересна атака, когда ДОПУСТИМ клиент (у которого зачем-то рут стоит) вошёл по пинкоду, поползал по приложухе, свернул ее. Телефон в этот момент забрал злоумышленник, развернул приложуху - попал на экран ввода пинкода

И в этот момент через fridump иногда можно найти пин-код (очень неявным образом, но в дампе очень мало четырехсимвольных комбинаций цифр)

Вот от такого защититься бы

И в этот момент через fridump иногда можно найти пин-код (очень неявным образом, но в дампе очень мало четырехсимвольных комбинаций цифр)

Вот от такого защититься бы

ИК

Не понятно, если попал на экран пинкода, то о куда в памяти значение пинкода? Если же он попал в разлочеенре приложение то пинкода в памяти уже не должно быть - очищайте массив

ИК

Или я чего-то не понимаю