Чердачок Брюса Шнайера. Выпуск №2 "Основы криптографии"

Искусство и наука сокрытия сообщений называется

криптографией (cryptography), а специалисты по криптографии называются

криптографами (cryptographers). Их естественными "врагами" в дикой природе являются

криптоаналитики (cryptoanalysts), которые занимаются искусством и наукой взлома шифротекстов -

криптоанализом (cryptoanalysis). Отрасль математики, охватывающая криптографию и криптоанализ, называется

криптологией (cryptology), а людей, которые ей занимаются -

криптологами (cryptologist). Т.е. без хорошей математической подготовки тут никуда. Чтобы ты там себе на напридумывал %username%.

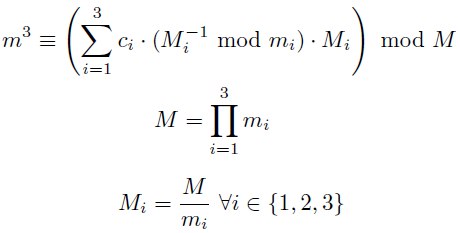

В криптографических формулах, открытый текст принято обозначать буквой

M (message) или

P (plaintext). Он может быть чем угодно, но в конечном итоге все сводится к набору битов. Шифротекст принято обозначать буквой

C (chipertext), который тоже представляет из себя двоичные данные. Функцию шифрования обозначают буквой

E, а функцию расшифровки буквой

D. Таким образом, в математической форме основные формулы криптографии выглядят вот так:

E(M) = C - шифрование

D(С) = M - расшифровка

При этом должно выполняться следующее равенство:

D(E(M)) = M

Если уже на этом моменте тебе стало ничего не понятно, то самое время сделать вывод, что с криптографией тебе не по пути, потому что дальше будет сложнее 🤤

#ЧБШ