R

Size: a a a

2020 August 29

а если его сгенерить случайно ? это как то отобразится для разраба?

Давно не работал с appsflyer, но кажется, что стата перестанет приходить

R

Я не понимаю сути вообще этого задания🌚. Смысл ломать то, что и так видно ибр сурсы открытые. А взлломать какое-то реальное приложениие неа?🤔

Тренировка.

YS

ID:0

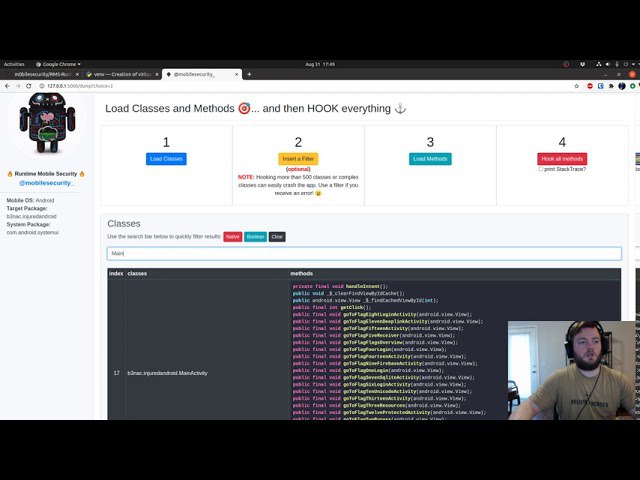

Еще одно “намеренно уязвимое” android-приложение для любителей что-нибудь поковырять на выходных. Содержит следующие задания:

- Debug Me

- File Access

- Strings

- Resources

- Shares and Prefs

- DB Leak

- Export

- Decode

- Smali Injection

Для решения задач понадобятся: FRIDA, ADB, apktool и dex2jar (или что-то другое на ваш выбор).

https://github.com/abhi-r3v0/EVABS

- Debug Me

- File Access

- Strings

- Resources

- Shares and Prefs

- DB Leak

- Export

- Decode

- Smali Injection

Для решения задач понадобятся: FRIDA, ADB, apktool и dex2jar (или что-то другое на ваш выбор).

https://github.com/abhi-r3v0/EVABS

YS

Тож поглядеть можно, интересные попадаются

2020 August 30

A

Помогите пожалуйста, разобраться с этой инструкцией:

https://blog.nviso.eu/2020/05/20/intercepting-flutter-traffic-on-android-x64/

На данном этапе

https://nvisoblog.files.wordpress.com/2020/04/0x186.png

У меня получается вот такое:

https://i.imgur.com/qVXWfIR.png

И сама функция выглядит иначе:

https://pastebin.com/EbNJEYQD

https://blog.nviso.eu/2020/05/20/intercepting-flutter-traffic-on-android-x64/

На данном этапе

https://nvisoblog.files.wordpress.com/2020/04/0x186.png

У меня получается вот такое:

https://i.imgur.com/qVXWfIR.png

И сама функция выглядит иначе:

https://pastebin.com/EbNJEYQD

2020 August 31

d

Подскажите, необходимо настроить двухсторонний tls. Проверку серверного сертификата реализовал. Не могу понять как реализовать отправку клиентского сертификата на сервер. То есть надо как то в хранилище сертификатов Android найти этот серт, и добавить в

sslSocketFactory, так?d

Подскажите, как можно получить клиентские сертификаты для Https запроса?

A

Помогите пожалуйста, разобраться с этой инструкцией:

https://blog.nviso.eu/2020/05/20/intercepting-flutter-traffic-on-android-x64/

На данном этапе

https://nvisoblog.files.wordpress.com/2020/04/0x186.png

У меня получается вот такое:

https://i.imgur.com/qVXWfIR.png

И сама функция выглядит иначе:

https://pastebin.com/EbNJEYQD

https://blog.nviso.eu/2020/05/20/intercepting-flutter-traffic-on-android-x64/

На данном этапе

https://nvisoblog.files.wordpress.com/2020/04/0x186.png

У меня получается вот такое:

https://i.imgur.com/qVXWfIR.png

И сама функция выглядит иначе:

https://pastebin.com/EbNJEYQD

Помогите платно кто-нибудь)

2020 September 01

NK

Бывает ситуация, когда новая версия приложения, которое вы исследуете, вдруг перестает работать как раньше. Появляются какие-то новые методы защиты, меняются механизмы подписи запросов или происходят еще какие-нибудь нежелательные вещи. Для того, чтобы узнать что же изменилось, нужно взять предыдущую версию и текущую, распаковать, посмотреть diff... Но есть способ лучше: Diffuse. Эта утилита осуществляет описанный выше процесс, но делает это одной командой, да еще и показывает довольно полезный результат сравнения. Поддерживаются apk, aab, aar и jar файлы.

#4developers, #reverse_engineering

https://github.com/JakeWharton/diffuse

#4developers, #reverse_engineering

https://github.com/JakeWharton/diffuse

2020 September 02

R

R

@andr3w ^^^^^

A

R

Спасибо большое

Оно нам даже в двух частях вроде. Попробуй.

Я

ID:0

Бывает ситуация, когда новая версия приложения, которое вы исследуете, вдруг перестает работать как раньше. Появляются какие-то новые методы защиты, меняются механизмы подписи запросов или происходят еще какие-нибудь нежелательные вещи. Для того, чтобы узнать что же изменилось, нужно взять предыдущую версию и текущую, распаковать, посмотреть diff... Но есть способ лучше: Diffuse. Эта утилита осуществляет описанный выше процесс, но делает это одной командой, да еще и показывает довольно полезный результат сравнения. Поддерживаются apk, aab, aar и jar файлы.

#4developers, #reverse_engineering

https://github.com/JakeWharton/diffuse

#4developers, #reverse_engineering

https://github.com/JakeWharton/diffuse

@OxFi5t в чём суть этого?, Новая обфускация и всё, оно не поможет

R

Реально бывают очень разные кейсы. Не все и не всегда обфусцируется. Ни одна утилита не является серебрянной пулей. Эта может помочь тебе один раз в жизни, но так, что ты заработаешь на этом 200 килорублей. Плохо это будет? Думаю, что нет

NK

Мне кажется на канал Android Guards должен быть подписан каждый Android-разработчик. Столько годноты и уникальных тулзовин нет нигде в одном месте

R

Мне кажется на канал Android Guards должен быть подписан каждый Android-разработчик. Столько годноты и уникальных тулзовин нет нигде в одном месте

ИТ

Мне кажется на канал Android Guards должен быть подписан каждый Android-разработчик. Столько годноты и уникальных тулзовин нет нигде в одном месте

Есть и всё на гите или в Гугл

NK

Есть и всё на гите или в Гугл

*в одном месте*

ИТ

*в одном месте*

Хуйня, а не место