YS

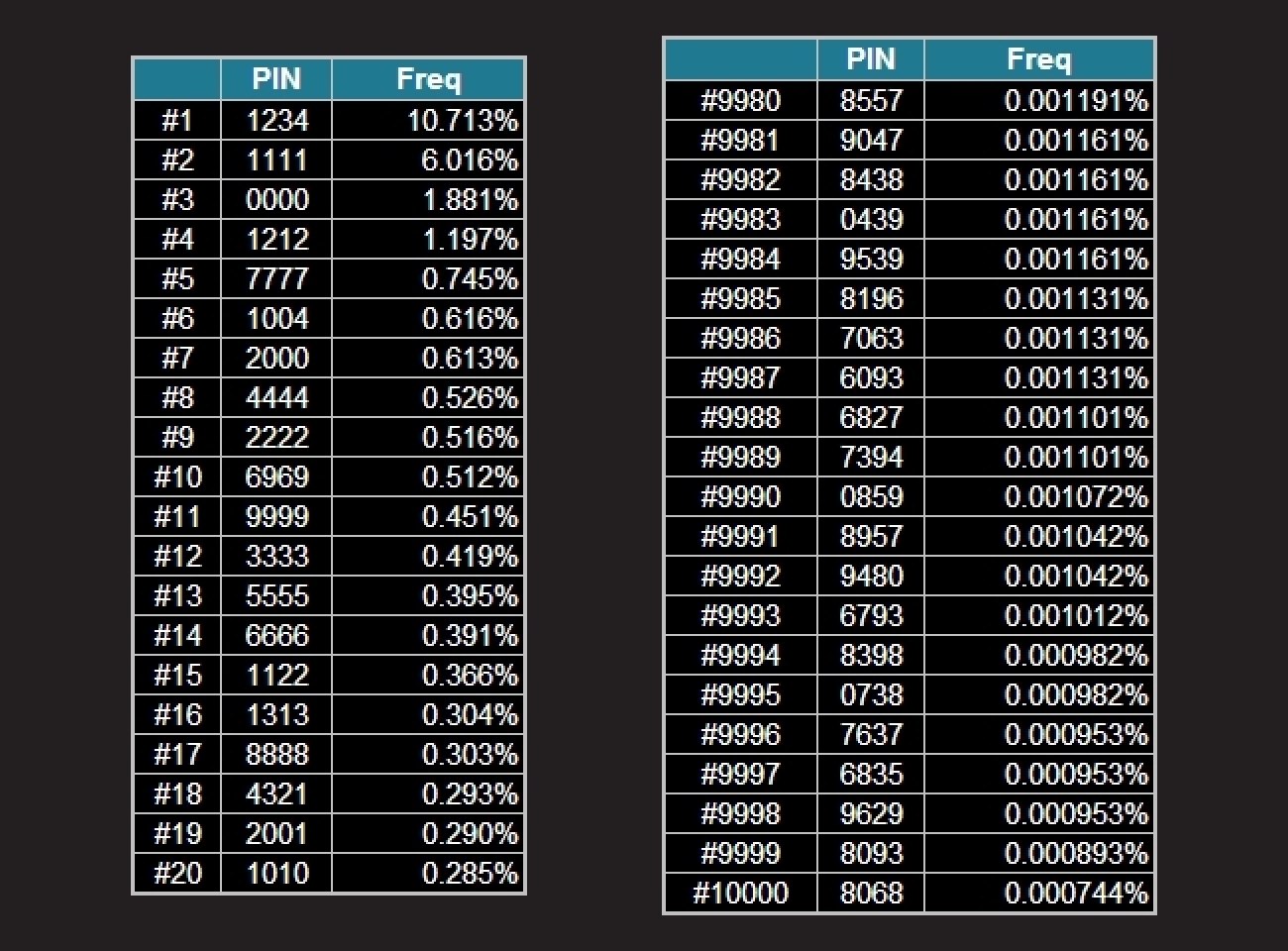

Но вечный вопрос безопасности и удобства, какую длину pin-кода выбрать,чтобы было и удобно и безопасно? И нужно ли запрещать использование простых кодов, вроде 0000?

Наткнулся на интересное исследование, которое пытается эти вопросы разрешить 🤓 Ребята проверили, какой список запрещенных пинов использует Apple, соорудив конструкцию из айфона, лего и распберри с камерой, и как подобные списки влияют на безопасность.

Выводы очень неоднозначные, но точно интересные. Согласно результатам исследования, использование 6-значных pin-кодов вместо 4-значных практически не повышает безопасность и более того, может даже снизить ее. В статье можно скачать само исследование, все участвовавшие черные списки, а так же посмотреть выступление.

#Pin #Security #Research

https://this-pin-can-be-easily-guessed.github.io/