S

Size: a a a

2019 July 26

NK

Так cronet или chromium?)

S

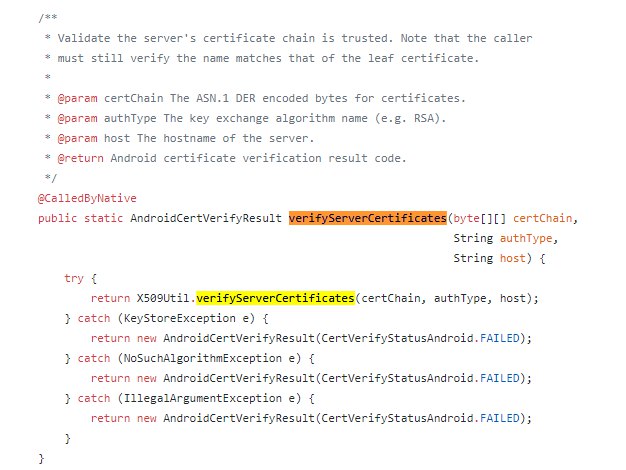

есть место где всплывают сертификаты

это точно то место

но прикол что тот метод вызывается где то из нативной либы

это точно то место

но прикол что тот метод вызывается где то из нативной либы

NK

есть место где всплывают сертификаты

это точно то место

но прикол что тот метод вызывается где то из нативной либы

это точно то место

но прикол что тот метод вызывается где то из нативной либы

Должны подтягиваться сертификаты из системы

NK

Либо из джавы задаётся пининг

S

Так cronet или chromium?)

S

я сюда подсовывал своф сертификат

но после прилка переставала работать

но после прилка переставала работать

S

пробовал подделать AndroidCertVerifyResult

но нет

но нет

NK

я сюда подсовывал своф сертификат

но после прилка переставала работать

но после прилка переставала работать

Почему?

S

Почему?

хз

думаю есть ещё какая то проверка в либе

или я что то не понимаю

уже не знаю куда смотреть

думаю есть ещё какая то проверка в либе

или я что то не понимаю

уже не знаю куда смотреть

NK

А почему ты решил что там есть пининг?

S

А почему ты решил что там есть пининг?

а что там?)

2019 July 29

EK

Тихо как-то в группе 😀 Предлагаю обсудить. Навеяно статьёй https://habr.com/ru/post/423753/, где автор (@NeonLost) писал, что пин нужно валидировать только на сервере. Думал, как можно проверять валидность пина локально на девайсе (для работы в оффлайн режиме, например), если будем шифровать данные ключём выведенным из пина, с помощью AES/CBC/NoPadding.

Пришёл к такой схеме:

1. Когда пользователь создал пин, мы выводим из него ключ (назовём его PinKey)

2. В это же время генерим ключ в Android KeyStore - AES или RSA, что позволяет Api level (KeyStoreKey)

3. Генерим рандом байты (Challenge)

4. Шифруем Challenge с помощью PinKey (PinEncryptedChallenge) и KeyStoreKey (KeyStoreEncryptedChallenge) и сохраняем в префы

5. Когда надо проверить пин (CandidatePinKey) локально расшифровываем KeyStoreEncryptedChallenge с помошью KeyStoreKey и получаем эталон Challenge. Расшифровываем PinEncryptedChallenge с помощью PinCandidateKey и получаем candidateChallenge. Сравниваем с эталоном - совпало CandidatePin - OK. Нет - NotOK.

Так как Challenge не зашит в приложении, реверсом его не достать и пин не забрутфорсить.

Такие мысли. Рабочая ли схема, или что-то упустил? Может какие подводные камни заметили?

Пришёл к такой схеме:

1. Когда пользователь создал пин, мы выводим из него ключ (назовём его PinKey)

2. В это же время генерим ключ в Android KeyStore - AES или RSA, что позволяет Api level (KeyStoreKey)

3. Генерим рандом байты (Challenge)

4. Шифруем Challenge с помощью PinKey (PinEncryptedChallenge) и KeyStoreKey (KeyStoreEncryptedChallenge) и сохраняем в префы

5. Когда надо проверить пин (CandidatePinKey) локально расшифровываем KeyStoreEncryptedChallenge с помошью KeyStoreKey и получаем эталон Challenge. Расшифровываем PinEncryptedChallenge с помощью PinCandidateKey и получаем candidateChallenge. Сравниваем с эталоном - совпало CandidatePin - OK. Нет - NotOK.

Так как Challenge не зашит в приложении, реверсом его не достать и пин не забрутфорсить.

Такие мысли. Рабочая ли схема, или что-то упустил? Может какие подводные камни заметили?

NK

Проблема в том, что пины легко перебрать

NK

Какая бы схема не была

R

Проблема в том, что пины легко перебрать

Мы 1-2 недели назад разбирали уже эту тему. Есть неплохой, рабочий способ как с этим бороться. Но там требуется схождение ряда условий.

NK

Мы 1-2 недели назад разбирали уже эту тему. Есть неплохой, рабочий способ как с этим бороться. Но там требуется схождение ряда условий.

М?

R

EK

Суть, что если не знаешь какой результат ожидать после расшифровки, то и не узнаешь правильно ли ты подобрал пин или нет