Y

Size: a a a

2019 January 01

Отморозки 😂

Не ну а чо

Y

Всё перекриптовано, неплохой челлендж

D

2019 January 02

M

Комрады, такой вопрос по keystore

"Key material may be bound to the secure hardware (e.g., Trusted Execution Environment (TEE), Secure Element (SE)) of the Android device. When this feature is enabled for a key, its key material is never exposed outside of secure hardware. " https://developer.android.com/training/articles/keystore

1. Что значит "When this feature is enabled for a key"? Мы как-то явно задаем этот параметр при генерации ключей?

2. Я так понимаю, что

SecretKey secretKey = keystore.getKey("alias") // не содержит самого ключа в открытом виде

и после того, как мы отдали его в Cipher, decrypt будет происходить в TEE

Все верно?

"Key material may be bound to the secure hardware (e.g., Trusted Execution Environment (TEE), Secure Element (SE)) of the Android device. When this feature is enabled for a key, its key material is never exposed outside of secure hardware. " https://developer.android.com/training/articles/keystore

1. Что значит "When this feature is enabled for a key"? Мы как-то явно задаем этот параметр при генерации ключей?

2. Я так понимаю, что

SecretKey secretKey = keystore.getKey("alias") // не содержит самого ключа в открытом виде

и после того, как мы отдали его в Cipher, decrypt будет происходить в TEE

Все верно?

A

Комрады, такой вопрос по keystore

"Key material may be bound to the secure hardware (e.g., Trusted Execution Environment (TEE), Secure Element (SE)) of the Android device. When this feature is enabled for a key, its key material is never exposed outside of secure hardware. " https://developer.android.com/training/articles/keystore

1. Что значит "When this feature is enabled for a key"? Мы как-то явно задаем этот параметр при генерации ключей?

2. Я так понимаю, что

SecretKey secretKey = keystore.getKey("alias") // не содержит самого ключа в открытом виде

и после того, как мы отдали его в Cipher, decrypt будет происходить в TEE

Все верно?

"Key material may be bound to the secure hardware (e.g., Trusted Execution Environment (TEE), Secure Element (SE)) of the Android device. When this feature is enabled for a key, its key material is never exposed outside of secure hardware. " https://developer.android.com/training/articles/keystore

1. Что значит "When this feature is enabled for a key"? Мы как-то явно задаем этот параметр при генерации ключей?

2. Я так понимаю, что

SecretKey secretKey = keystore.getKey("alias") // не содержит самого ключа в открытом виде

и после того, как мы отдали его в Cipher, decrypt будет происходить в TEE

Все верно?

Ну типа, не все устройства поддерживают секьюрное окружение. Там у тебя вроде как просто ключ сохраняется, которым ты шифруешь свои данные.

M

Ну типа, не все устройства поддерживают секьюрное окружение. Там у тебя вроде как просто ключ сохраняется, которым ты шифруешь свои данные.

Я так понимаю, что большинство современных процессоров, построенных на arm имеют какаю-то TrustZone-подобную реализацию TEE.

Если просто хранится ключ, а "Я" шифрую, то это противоречит документации.

"The Keymaster HAL is an OEM-provided, dynamically-loadable library used by the Keystore service to provide hardware-backed cryptographic services. To keep things secure, HAL implementations don't perform any sensitive operations in user space, or even in kernel space. Sensitive operations are delegated to a secure processor reached through some kernel interface. "

Если просто хранится ключ, а "Я" шифрую, то это противоречит документации.

"The Keymaster HAL is an OEM-provided, dynamically-loadable library used by the Keystore service to provide hardware-backed cryptographic services. To keep things secure, HAL implementations don't perform any sensitive operations in user space, or even in kernel space. Sensitive operations are delegated to a secure processor reached through some kernel interface. "

A

Я так понимаю, что большинство современных процессоров, построенных на arm имеют какаю-то TrustZone-подобную реализацию TEE.

Если просто хранится ключ, а "Я" шифрую, то это противоречит документации.

"The Keymaster HAL is an OEM-provided, dynamically-loadable library used by the Keystore service to provide hardware-backed cryptographic services. To keep things secure, HAL implementations don't perform any sensitive operations in user space, or even in kernel space. Sensitive operations are delegated to a secure processor reached through some kernel interface. "

Если просто хранится ключ, а "Я" шифрую, то это противоречит документации.

"The Keymaster HAL is an OEM-provided, dynamically-loadable library used by the Keystore service to provide hardware-backed cryptographic services. To keep things secure, HAL implementations don't perform any sensitive operations in user space, or even in kernel space. Sensitive operations are delegated to a secure processor reached through some kernel interface. "

Не противоречит, как я понимаю, можно хранить, а можно не хранить. Но кейстор еще реализует KeyGenerator в TZ, которым обычно все и пользуются.

2019 January 03

DN

Всех с Наступившим! 🎄

Вопросы для тех, кто работает в Identity командах:

1) авторизацию между несколькими приложениями одного аккаунта делаете через AccountManager? или просто через remote service мессенжером гоняяете ключи по имени пакета?

2) доверяете ли гугловому backup manager и AccountTransfer?

3) можно ли закинуть в браузеры на девайсе куку из приложения, чтобы пользователю, авторизованному в приложнеии не нужно было повторно авторизоваться в вебе?

Вопросы для тех, кто работает в Identity командах:

1) авторизацию между несколькими приложениями одного аккаунта делаете через AccountManager? или просто через remote service мессенжером гоняяете ключи по имени пакета?

2) доверяете ли гугловому backup manager и AccountTransfer?

3) можно ли закинуть в браузеры на девайсе куку из приложения, чтобы пользователю, авторизованному в приложнеии не нужно было повторно авторизоваться в вебе?

2019 January 07

Z

Немного оффтопный вопрос, кто-нибудь здесь юзает пиксель?Как он вам и сколько времени он у вас? Взял на распродажу ЧП второй пиксель, вот приехал, но терзают сомнения, правильно ли пал выбор

ВТ

У меня первый, нормально работает, всё есть

A

Друзья, может мне кто-то помочь.

Есть приложение, мне нужно произвести кое какую автоматизацию, ничего плохого одним словом. Чтобы это сделать мне нужно получить доступ к api.

Я пытался установить корневой сертификат, установить прокси и отследить данные через fiddler. Приложение не работает ссылаясь на проблемы с сетью

Я пытался через jadx посмотреть исходный код, получилось найти только роуты, но передаваемые данные отследить очень сложно, переменные не имею четких названий, и все происходит через несколько различных классов.

Я пытался установить frida server, и заюзать этот скрипт https://codeshare.frida.re/@pcipolloni/universal-android-ssl-pinning-bypass-with-frida/ но приложение также не поддалось, другие запускаются, это нет.

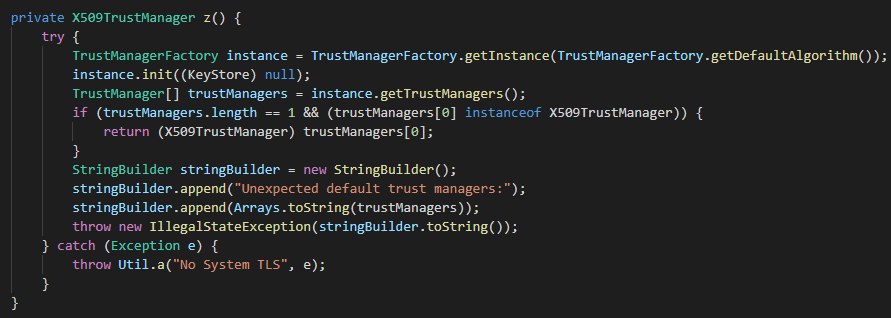

И пытался отредактировать этот участок кода https://i.imgur.com/3kXjjBr.png искал что-то на стековерфлоу, но ничего не смог найти подходящего.

Не знаю есть ли какие-то еще варианты. Может кто-то сталкивался с такой проблемой и знает решение?

Есть приложение, мне нужно произвести кое какую автоматизацию, ничего плохого одним словом. Чтобы это сделать мне нужно получить доступ к api.

Я пытался установить корневой сертификат, установить прокси и отследить данные через fiddler. Приложение не работает ссылаясь на проблемы с сетью

Я пытался через jadx посмотреть исходный код, получилось найти только роуты, но передаваемые данные отследить очень сложно, переменные не имею четких названий, и все происходит через несколько различных классов.

Я пытался установить frida server, и заюзать этот скрипт https://codeshare.frida.re/@pcipolloni/universal-android-ssl-pinning-bypass-with-frida/ но приложение также не поддалось, другие запускаются, это нет.

И пытался отредактировать этот участок кода https://i.imgur.com/3kXjjBr.png искал что-то на стековерфлоу, но ничего не смог найти подходящего.

Не знаю есть ли какие-то еще варианты. Может кто-то сталкивался с такой проблемой и знает решение?

Z

Охх, как вспомню сколько я с этим возился, бросает в дрожь. Много чего перечитывал и пробовал точно также декомпилить и собирать обратно, с некоторыми вообще не проходило, вот гадство!😱 Единственное, что я смог сделать, это пустить трафик через iptables, это единственное, что я помню сработало у меня, только как все делать я уже не помню, но в гугле думаю найдешь по кусочкам инфу, был бы рад тоже услышать метод более легкий

Y

Друзья, может мне кто-то помочь.

Есть приложение, мне нужно произвести кое какую автоматизацию, ничего плохого одним словом. Чтобы это сделать мне нужно получить доступ к api.

Я пытался установить корневой сертификат, установить прокси и отследить данные через fiddler. Приложение не работает ссылаясь на проблемы с сетью

Я пытался через jadx посмотреть исходный код, получилось найти только роуты, но передаваемые данные отследить очень сложно, переменные не имею четких названий, и все происходит через несколько различных классов.

Я пытался установить frida server, и заюзать этот скрипт https://codeshare.frida.re/@pcipolloni/universal-android-ssl-pinning-bypass-with-frida/ но приложение также не поддалось, другие запускаются, это нет.

И пытался отредактировать этот участок кода https://i.imgur.com/3kXjjBr.png искал что-то на стековерфлоу, но ничего не смог найти подходящего.

Не знаю есть ли какие-то еще варианты. Может кто-то сталкивался с такой проблемой и знает решение?

Есть приложение, мне нужно произвести кое какую автоматизацию, ничего плохого одним словом. Чтобы это сделать мне нужно получить доступ к api.

Я пытался установить корневой сертификат, установить прокси и отследить данные через fiddler. Приложение не работает ссылаясь на проблемы с сетью

Я пытался через jadx посмотреть исходный код, получилось найти только роуты, но передаваемые данные отследить очень сложно, переменные не имею четких названий, и все происходит через несколько различных классов.

Я пытался установить frida server, и заюзать этот скрипт https://codeshare.frida.re/@pcipolloni/universal-android-ssl-pinning-bypass-with-frida/ но приложение также не поддалось, другие запускаются, это нет.

И пытался отредактировать этот участок кода https://i.imgur.com/3kXjjBr.png искал что-то на стековерфлоу, но ничего не смог найти подходящего.

Не знаю есть ли какие-то еще варианты. Может кто-то сталкивался с такой проблемой и знает решение?

А это случаем не Pokemon Go?

A

А это случаем не Pokemon Go?

1xbet

Z

Фу какая гадость(

A

Фу какая гадость(

ты имел дело с приложением?

Z

Да, снэпчат, там такой ссл пиннинг, что акуеешь бро

Z

Хотел всего лишь фотки в оригинале из историй вытаскивать, т.к. люблю качество, а не скриншоты

A

Да, снэпчат, там такой ссл пиннинг, что акуеешь бро

снепчат и 1иксбет это же разные приложения

Z

но ссл шифровка как я вижу похожая же, раз простыми методами не дает перехватить