gh

Size: a a a

2018 July 16

Ну я ещё не такой специалист, чтобы точно сказать

QH

ну, если в исходниках жаваскрипт, тогда стоит призадуматься...

gh

Эото видно из-за обнов или есть ещё какие-то штуки, выявляющие react

T

Добрый день, у меня появился такой вопрос: безопасно ли использовать "signatureOrSystem" в <permission>. Или лучше написать только "signature"?

Лучше signature на всякий случай, если ты хочешь, чтобы только твои приложения имели доступ

А

Ага, согласен. Спасибо

PV

Это сделать можно или нет?

Все так. Работал недавно с андроид кейстором.

Во первых, кейстор в зависимости от потуг вендора бывает честный аппаратный и не очень честный - программно эмулируемый.

В первом случае ключи лежат в ТЕЕ, операции с которым прозрачно выполняются системой через обычную java.security крипту, т.е. вы используете обычные SecretKey, а система долбит в локальный сокет отдельный системный сервис, который уже общается с самим чипом.

Во втором случае интерфейс тот же, работает тот же сервис но ключи хранятся внутри ОС и их МОЖНО вытащить под рутом. В первом случае - НЕЛЬЗЯ

Во вторых, можно явно проверить используется ли аппаратный кейстор или программный, если интересно, ответьте или отпишитесь в пм, отпишу пример кода по этому поводу. Однако, метод отвечающий за это также реализован вендором, и также на его совести) Алсо, этот метод иногда «врет», например после того как телефон был выключен из за полной разрядки при первом обращении.

В третьих, есть существенный минус. Аппаратный кейстор позволяет генерировать ключи своим собственным ГСЧ на чипе, но не позволяет загружать в чип свои кастомные ключи. Иногда это может быть именно тем что вам нужно и тогда андроид кейстор вам помочь не сможет.

В четвертых, полноценно использовать возможности вы сможете только с апи 23. Я пробовал на самсунге j2, все было отлично, но катить в маркет приложение с мин апи 23 - это терять значительную часть пользователей, плюс не на всех аппаратах он может поддерживаться.

Такие дела

Во первых, кейстор в зависимости от потуг вендора бывает честный аппаратный и не очень честный - программно эмулируемый.

В первом случае ключи лежат в ТЕЕ, операции с которым прозрачно выполняются системой через обычную java.security крипту, т.е. вы используете обычные SecretKey, а система долбит в локальный сокет отдельный системный сервис, который уже общается с самим чипом.

Во втором случае интерфейс тот же, работает тот же сервис но ключи хранятся внутри ОС и их МОЖНО вытащить под рутом. В первом случае - НЕЛЬЗЯ

Во вторых, можно явно проверить используется ли аппаратный кейстор или программный, если интересно, ответьте или отпишитесь в пм, отпишу пример кода по этому поводу. Однако, метод отвечающий за это также реализован вендором, и также на его совести) Алсо, этот метод иногда «врет», например после того как телефон был выключен из за полной разрядки при первом обращении.

В третьих, есть существенный минус. Аппаратный кейстор позволяет генерировать ключи своим собственным ГСЧ на чипе, но не позволяет загружать в чип свои кастомные ключи. Иногда это может быть именно тем что вам нужно и тогда андроид кейстор вам помочь не сможет.

В четвертых, полноценно использовать возможности вы сможете только с апи 23. Я пробовал на самсунге j2, все было отлично, но катить в маркет приложение с мин апи 23 - это терять значительную часть пользователей, плюс не на всех аппаратах он может поддерживаться.

Такие дела

R

Вброс про Telegram на ReactNative сделал мой вечер

R

Но слишком толсто я считаю 😉

gh

IC

Но слишком толсто я считаю 😉

Тем не менее, чет никто не понял до этого момента

R

Вот это и странно

QH

Тем не менее, чет никто не понял до этого момента

ты чо, мы тебе подыгрывали, поэтому и молчали

2018 July 17

_

Тем не менее, чет никто не понял до этого момента

Я видел немного реакта, по этому мне не очень смешно...

NA

Я видел немного реакта, по этому мне не очень смешно...

+

П

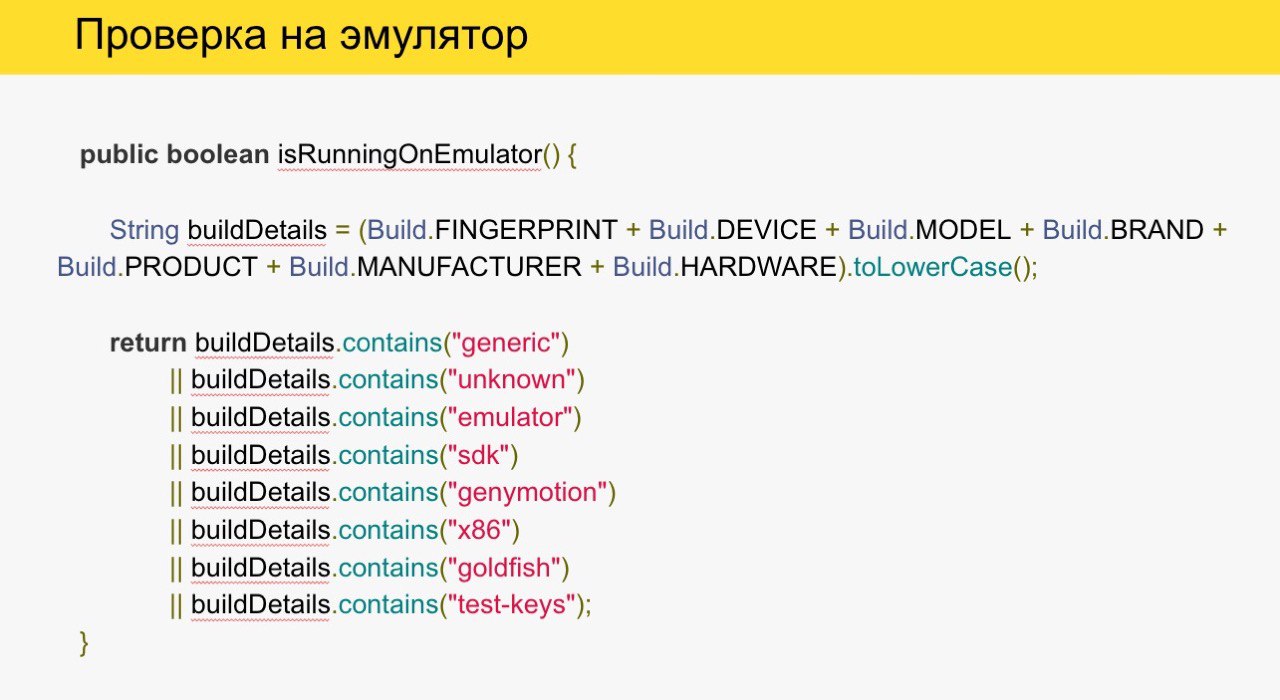

Ребят, а какие эффективные есть способы дропать пользователей с эмуляторами? очень хочется пользователя с эмулятора просто не пускать в приложение.

П

уже нашел тред на стаковерфлоу

П

П

но может есть какие-то хитрости еще

А

палю слайд из будущей презентации)

@pavel36484

@pavel36484