так, котаны. Я старательно избегал темы с GetContact, исходя из того, что читатели этого канала достаточно умны, чтобы этим сервисом не пользоваться. Но поскольку все мы общаемся с самыми разными людьми, пожалуй, упомянуть это стоит, тем более, что мне уже не один раз об этом сервисе написали. Сервис (формально) позволяет более лучше идентифицировать звонящих вам, но для этого вам нужно закачать туда свою адресную книгу. в итоге люди устанавливают приложени, чтобы узнать, как их или чей-то еще номер записан в чужих телефонах. Добровольно отдать непонятно кому свою адресную книгу — это даааааааа…. Ладно бы еще человек просто свои персональные данные отдает, так он еще и чужие имена-телефоны и, возможно, другую информацию, записанную в его адресную книгу, в этот сервис отдает.

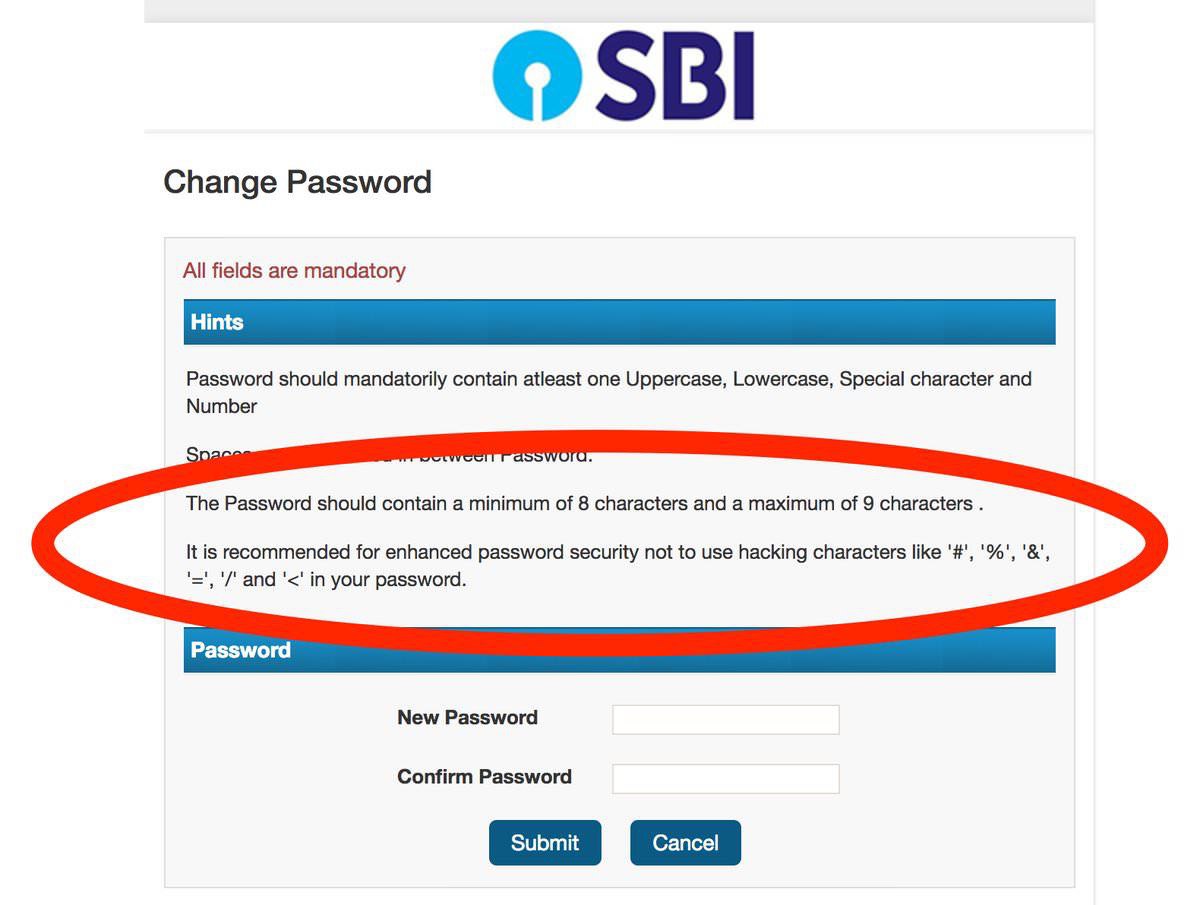

а ведь часто в адресных книгах хранят не только имена-телефоны, а тут вот такое: “Политикой конфиденциальности данного приложения предусмотрена передача третьим лицам телефонных номеров, учетных записей социальных сетей, фотографий, адресов электронной почты, вплоть до записей телефонных разговоров. Кроме того, в контактных данных телефона может находиться информация о кредитных картах, их PIN и пароли от личных кабинетов.”

Короче, по совету читателей: “Что - можно сделать: Если приложение Get Contact уже установлено в вашем мобильном телефоне, рекомендуем сначала удалить свой аккаунт (это можно сделать в настройках приложения в пункте "О GetContact"), после этого удалить само приложение;

• Скрыть свой номер телефона в базе данных GetContact можно, перейдя по

https://www.getcontact.com/en/unlistАПД. Кстати, учитывая общую “серость” этого сервиса, я уже не уверен, что вбивать свой номер телефона в unlist — тоже хорошая идея.

берегите там себя, свою информацию, и чужую тоже берегите!

АПД 2 а вообще, как пишут некоторые читатели, проблема не только в этом приложении, а более глобальная, и никак от нее не спастись. Пора переезжать в лесную избушку без интернета